あなたの工場はこうやって襲われる! ――標的型攻撃の典型パターンとは?:産業制御システムのセキュリティ(4)(2/2 ページ)

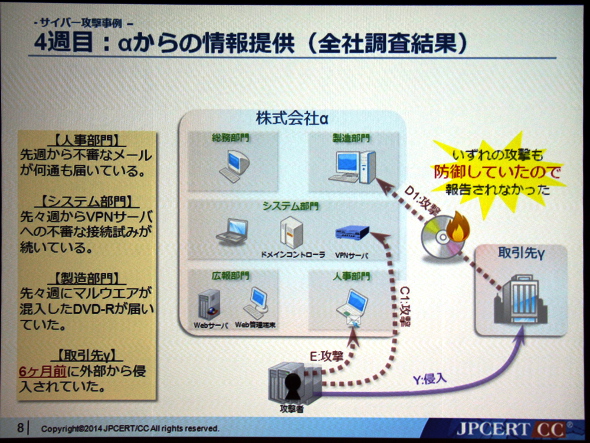

αの全社調査の結果

インシデント発生から4週目に入り、全社調査が行われた結果、各部門でさまざまな不審な事案が起きていることが明らかになった。

- 人事部門:先週から不審なメールが何通も届いている

- システム部門:先々週からVPNサーバへの不審な接続試みが続いている

- 製造部門:先々週にマルウェアが混入したDVD−Rが郵送されていた

- 取引先γ:αへの侵入はまだなかったが、6カ月前に外部から侵入されていた

これらの事案はいずれも防御できていたため、意思決定層に対する報告は上がっていなかったという。

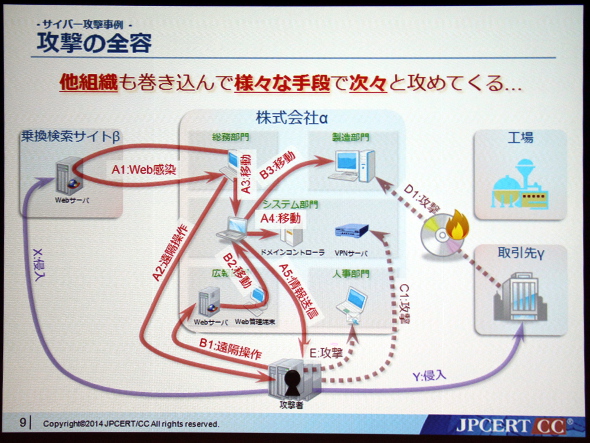

ついに攻撃の全容が明らかに

ここに来て、ようやく攻撃の全容が明らかになり、αを狙った標的型攻撃が明らかになった。自社内のさまざまな部門だけでなく、取引先やよく使うWebサイトなども巻き込みさまざまな手段を使い、次々と攻めてくる状況が見えてきた。

終わりの見えない標的型攻撃の強さ

真鍋氏は「脅威には、愉快犯など広い対象を持つ脅威と、標的型攻撃など特定の対象に向かう脅威の2種類がある。どちらもインシデントに気付くのは、社内の検知システムによるものであるケースが多いが、取るべき対応は両方のケースで大きく変わる。広い対象を持つ脅威は守りを固めて排除すればそれで大丈夫だが、特定対象を狙う場合には観察して、全社で積極的な対応を取っていく必要がある」と指摘する。

今回の事案では、再侵入により全社調査に踏み切り、標的型攻撃であることを確認できた。真鍋氏は「標的型攻撃に終わりはなく、継続的に観察を続けていくことが対策につながる」と話している。

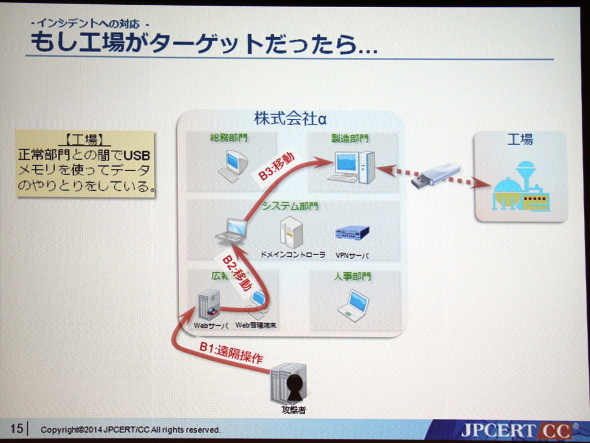

標的型攻撃の際に想定される被害としては、「情報漏えい」などが一般的だが、踏み台とされて、より大きな組織の攻撃材料になるケースなども多く存在する。それが、重要インフラの乗っ取りなどにつながるケースもあり、自社PCのマルウェア感染が大惨事の一端となる可能性もある。

真鍋氏は「今回の仮想事案では、最終目標が工場だった可能性もある。製造部門のPCが乗っ取られ、工場との間でUSBメモリでの情報交換が行われていたとすれば、工場が大きな被害を受けたかもしれない。またサプライチェーン上つながりのある企業への攻撃に使われるかもしれない。工場の中にそうした攻撃に対する耐性が用意されているかどうかは大きなポイントだ」と語る。

またセキュリティ被害としてそれほど意識されるケースも少ないが、サーバや端末、ログ類の調査費用や、これらの調査に伴う通常業務の影響など、インシデント発生時に必要な費用は1000万〜数千万円に及ぶとされている。

標的型攻撃から身を守るには事前対策が重要

「標的型攻撃の影響は非常に大きく、事後の対応で被害を抑えるのが難しいことは明らかだ」と真鍋氏は話す。そして事前対策のポイントとして、「情報集約や情報連携の取り組み」、トレーニングなど「攻撃との共存を意識した環境づくり」、何を守るべきかを把握する「情報資産の把握と保護」の3つを挙げている。

- 狙われる“止まらない工場”、「動的システムセキュリティマネジメント」で守れ

- 三菱電機が米国OTセキュリティ企業の全株式取得完了、Serendie事業の強化にも

- OTネットワーク「物理配線」も可視化、三菱電機とのシナジーでリーチ拡大期待

- OTセキュリティは必須の「投資」へ、AI利用でさらに不可欠に

- 半導体デバイス工場向けOTセキュリティガイドライン、経産省が策定

- 製造業の欧州CRA対応を支援するソリューション、「何から始めれば…」に対応

- 三菱電機が米国企業に過去最大の買収額を投じた2つの狙い

- 24時間365日対応、ロックウェルがOT向けのサイバー脅威常時監視サービス

- 工場向けサイバー対策SOCサービスの提供開始、製品導入後の負荷を軽減

- 94%がOTへの攻撃を経験、今後はサプライチェーンのセキュリティ評価が本格化へ

- 無線周波数の監視と脅威の検出、位置特定ができるワイヤレスセンサー

- 高まるリスクに米国のOTセキュリティ企業がPLCや無線環境向けセンサー

- DMG森精機がIEC 62443 4-1を取得、製品開発のセキュリティ要件などを規定

- 躍進するAI半導体のサプライチェーンを守る、TXOneの事業戦略

- 三菱電機とNTTコムがAIによるふるまい異常検知が可能なOT向けセキュリティ提供

- OTセキュリティを巡るエネルギー業界の法改正とは、変わる事業者の事故対応

- 工場のスマート化で高まるサイバーリスク、経産省が対策の要点など公開

- 約半数がOTサイバー攻撃の被害に、低い自動車産業のOTセキュリティ成熟度

- 工場向けサイバーセキュリティのトータル支援サービスを3社で提供

- 三菱電機が米国のOTセキュリティ企業に協業/出資、ネットワーク可視化に強み

- 三菱電機がOTセキュリティ事業拡大に向け協業拡大、リモートアクセス技術に強み

- 三菱電機がOTセキュリティ専門企業と協業契約、両社の事業拡大を目指す

- 脅威検知サービスでの協業を強化し、OT環境の安全性を向上

- TXOneがOTセキュリティの新コンセプト「CPSDR」を提唱、製造業の価値軸を重視

- 7割が“人質”経験済み、ランサムウェアが猛威を振るう工場セキュリティの今

- 2022年OT/IoTセキュリティの世界で何が起こった?攻撃手法の変化に加えて新たなターゲットも

- 2023年注目の5つのサイバー脅威予測、サプライチェーンへの警戒は今後も必要

- 国際協力で制御システムを守れ――「サイバーセキュリティウィーク」レポート

- 万博に向けてサイバー攻撃対策強化の動きも、ハード含めたサブスクモデルを提供

- 狙われるOTシステム、戦争を機にサイバー攻撃が活発化

- OTセキュリティが日本での優先課題、創造性と自由をデジタルにもたらす

- ITとOTの資産をサイバーセキュリティの脅威から保護、横河電機が新サービス

- 2年間で売上高4倍に、産業向けセイバーセキュリティ専門企業の国内向け戦略

- 三菱電機、警報信号発信機能を備えたセキュリティスイッチを発売

- 工場のサイバー攻撃対策は境界防御から「ゼロトラスト」へ

- Moxaは「ネットワーク防御」で現場を守る、次世代産業用ファイアウォールを発表

- セキュリティ監視システムとオペレーションを組み合わせたサービスを提供

- 東芝が制御システム向け脆弱性評価ツールを開発、オープンソース化で展開拡大へ

- 日立のサイバー防衛訓練サービスがリモートワークに対応「オンラインNxSeTa」へ

- スマート工場の約半分がサイバー攻撃で生産停止、その内4割以上が4日以上止まる

- 狙われるIoT/OTデバイス、約5割がIoTデバイスのサイバー攻撃を経験

- 産業用IoTゲートウェイが工場セキュリティの穴に、トレンドマイクロが警鐘

- 社内にマルウェアが常駐する製造業、セキュリティ対策は何から始めるべきか

- スマート工場を破る3つの攻撃箇所とは? 見過ごされたリスクと防御方法

- 工場を襲うサイバー攻撃の大半は“流れ弾”、トレンドマイクロが“おとり”調査

- IoT活用が進まない理由とは、ウフル八子氏の新会社とTeam Cross FAが連携対応

- 「工場の要塞化」を提案するトレンドマイクロ、持続性を確保する新製品を発表

- 工場セキュリティで成長目指すMoxa、トレンドマイクロとの協業製品は2020年初投入

- 組み込みからPCまで大事な情報を保護、7000社以上の実績を持つウイブシステムズ

- 狙われる産業制御システム、ハッキングコンテストで攻撃者の知見を学ぶ

危機を迎える制御システムのセキュリティ対策とは?:「制御システムセキュリティ」コーナーへ

工場やプラントなどの制御システム機器へのサイバー攻撃から工場を守るためには何が必要なのでしょうか。「制御システムセキュリティ」コーナーでは、制御システムセキュリティ関連の最新情報をお伝えしています。併せてご覧ください。

関連記事

ググるだけで水圧バルブを直接操作可能!? ――制御系システムの「危うい現実」

ググるだけで水圧バルブを直接操作可能!? ――制御系システムの「危うい現実」

いま、製造業の世界で“セキュリティ”が注目されている。産業制御システムへのサイバー攻撃がニュースとなる中、制御系システムにおけるセキュリティの現状や「ネットの脅威」への対策などを、トレンドマイクロがまとめた調査レポートを基に紹介する。 なぜ今、制御システムセキュリティがアツいのか?

なぜ今、制御システムセキュリティがアツいのか?

なぜ今制御システムセキュリティが注目を集めているのか。元制御システム開発者で現在は制御システムセキュリティのエバンジェリスト(啓蒙することを使命とする人)である筆者が、制御システム技術者が知っておくべきセキュリティの基礎知識を分かりやすく紹介する。 工場システムがネットで丸見え!? ――JPCERT/CCが訴える制御システムの危機

工場システムがネットで丸見え!? ――JPCERT/CCが訴える制御システムの危機

制御システムセキュリティへの危機感が高まっているが、製造業はどういう対策を取り得るだろうか。セキュリティの対策支援や啓蒙を行うJPCERT/CCは2012年に制御システムセキュリティ専門の対策チームを設立した。現状までの取り組みと狙いについてJPCERT/CC 常務理事の有村浩一氏に聞いた。 「制御システムセキュリティ」ってそもそもどういうこと?

「制御システムセキュリティ」ってそもそもどういうこと?

制御システム技術者が知っておくべきセキュリティの基礎知識を分かりやすく紹介する本連載。今回は「そもそも制御システムのセキュリティとはどういうものか」について解説する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- AGVか、それともAMRか……無人搬送機導入時の注意点

- 「深夜特急」のイラン

- 物流自動化は「入れて終わり」ではない、本社と現場の分断を越える“キーマン”とは

- ロックウェル「自律型工場」への道筋、5つのステップと7つの技術要素

- 2033年に年間1万人相当の供給体制、第1弾は手足のシンクロ可能な移動ロボ

- 鋳造/鍛造品向け切削加工AIの共同開発合意、アルムと神戸製鋼所

コーナーリンク