制御システムを守るためにまず押さえるべき7つの対策点:場面で学ぶ制御システムセキュリティ講座(4)(1/3 ページ)

制御システムにおけるセキュリティが注目を集める中、実際に攻撃を受けた場合どういうことが起こり、どう対応すべきか、という点を紹介する本連載。4回目となる今回は、セキュリティ事故を引き起こさないようにするには、どういった対策が事前に必要かを解説する。

制御システムにおけるセキュリティが注目を集める中、実際に攻撃を受けた場合どういうことが起こり、どう対応すべきか、という点を紹介する本連載。前回の「工場が襲われた時、復旧に取り掛かる前に知っておくべき5つのこと」までは、不正プログラムに感染した際の状況や、駆除方法を解説してきた。

ただ、事故は起こる前に防ぐことがやはり望ましい。今回は、予防や検知を中心にセキュリティ対策として必要な項目を解説する。

対策のポイントはどこか

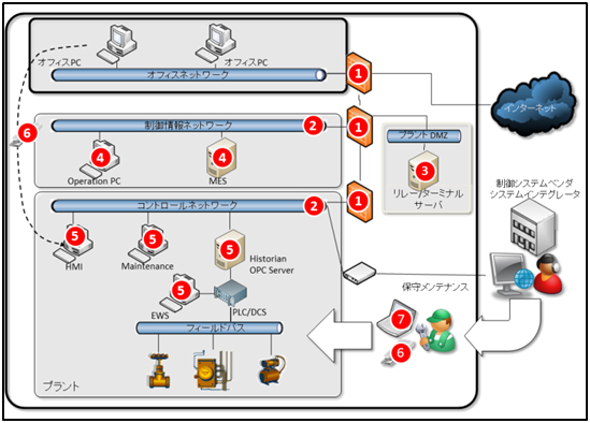

まず、制御システムのセキュリティ対策するポイントはどこに設定すべきだろうか。ここで考えるべきポイントは大きく分けると「入り口」と「内部」の2つに分けられる。

侵入口となるもの

- ゲートウェイ

- USBメモリ・持ち込みPCなどの持ち込み機器

侵入後に内部の活動に利用されるもの

- 制御システム内ネットワーク

- 制御機器

これらを簡単な制御システムのネットワーク構成図にプロットすると図1のようになる。

- ゲートウェイ

- ネットワーク

- サーバ(プラント用DMZ)

- サーバ/クライアント(制御情報ネットワーク)

- サーバ/クライアント(コントロールネットワーク)

- 外部記憶媒体(USBメモリなど)

- 持ち込みPC

それぞれのポイントによって、セキュリティ対策の考え方や守るべきものが異なってくる。以下1つずつ解説していく。

1.ゲートウェイ

ゲートウェイは、工場とオフィス、工場内での各ネットワークをつなぐ部分でもあり、通信の出入り口となる。まずは、用途が異なるネットワークはできるだけ分離したセグメント構成にすることが望ましい。その上で、ゲートウェイにおいて、必要な通信のみ許可する運用を行うべきだ。

ゲートウェイにはファイアウォールが設置されていることが多いが、従来型のファイアウォールは万能ではないという点において理解が必要だ。

例えば、Webアクセスに利用される80/443番ポートに関しては、Webアクセス以外でも多くのアプリケーションやサービスが利用している。同じポートを利用するアプリケーションの通信制限は従来型のファイアウォールでは難しいため、不正プログラムもそこに目をつけて、一般的に許可されているポートを利用して侵入を試みることが多い。

そのような場合、次世代型ファイアウォールやIPS(Intrusion Prevention System:侵入防御システム)※)だと、より細やかな通信制御が可能となる。例えば、同じ通信ポートを利用していても、その通信がどういったアプリケーションによるものかを識別できるため、必要な通信だけを通過させるといったことが可能になる。

※)IDS(Intrusion Detection System:侵入検知システム)とIPSの違いは、IDSは検知のみ、IPSは通信の遮断も行うことが挙げられる。

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- 1.1秒に1個のブレーカー、4万の品番 パナソニック電気の見張り番のモノづくり

- 「ロボットが主役になる必要はない」ヒト型ロボット国内パイオニアの哲学と挑戦

- ヤマ発は2026年の関税影響額が3倍に、コスト構造改革で米国事業立て直し急ぐ

- 「今後数年は伸びる」ソディックはデータセンター関連好調、発電関連で大型機も

- ドイツの生産拠点に訓練施設開設、DMG森精機が人材育成を強化

- 攻撃を受けても止まらない工場へ、現場のサイバーレジリエンスをいかに築くか

- 「高市演説を受けて〜危うい現状認識〜」にズバリ書かれていたこと

- DMG森精機「受注の回復鮮明」データセンターなどけん引、BXで市場取り戻す

- AI活用で光沢や黒色ワークの点群取得、3Dビジョンセンサーによる自動化促進

- ブレーキ状態を常時監視し設備停止を防ぐ電動シリンダー用コントローラー

コーナーリンク

図1:制御システムにおけるセキュリティ対策ポイント

図1:制御システムにおけるセキュリティ対策ポイント