サポート終了間近! 制御システムで使われるWindows Server 2003をどうすべきか:場面で学ぶ制御システムセキュリティ講座(6)(1/3 ページ)

制御システムにおけるセキュリティが注目を集める中、実際に攻撃を受けた場合どういうことが起こり、どう対応すべきか、という点を紹介する本連載。6回目となる今回は、時事的な話題でもあるWindows Server 2003のサポート終了から、制御システムのセキュリティに対する考え方を説明したいと思う。

制御システムにおけるセキュリティが注目を集める中、実際に攻撃を受けた場合どういうことが起こり、どう対応すべきか、という点を紹介する本連載。前回の「工場や制御システムを守る“無駄な動作をさせない”というやり方」では、制御システムにおける対策ポイントについて解説した。

第6回となる今回は時事的な話題でもあるWindows Server 2003のサポート終了を取り上げる。システムを運用する場合、稼働しているOSやアプリケーションのサポート終了は頭の痛い問題である。2014年5月にWindows XPのサポートが終了したことは記憶に新しいと思うが、2015年7月15日には、Windows Server 2003およびR2のサポートが終了する※)。

※)マイクロソフトのサポートには、メインストリームのサポートと、延長サポートの2つがあるが、Windows Server 2003(およびR2)は延長サポートも含めた全てのサポートが終了するとされている。

制御システムにおいても、Windows Server 2003を利用しているケースも見受けられる。今回はセキュリティの観点からどう対応すべきかを解説したい。

Windows Server 2003のサポートが終了するとどうなるか

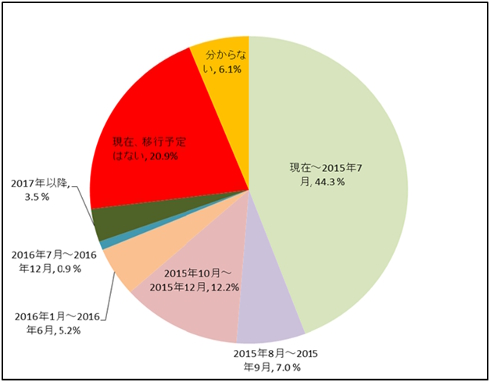

トレンドマイクロの調査では、2014年12月時点でWindows Server 2003を利用している企業の約半数が「2015年7月以降もWindows Server 2003を利用する」と回答している現状が分かった。

Windows Server 2003の移行完了の予定時期。Windows Server 2003利用の企業ユーザー企業のうち、約半数がサポート終了後も継続利用予定(クリックで拡大)※出典:トレンドマイクロ

Windows Server 2003の移行完了の予定時期。Windows Server 2003利用の企業ユーザー企業のうち、約半数がサポート終了後も継続利用予定(クリックで拡大)※出典:トレンドマイクロサポート終了後に使い続けるサーバの利用用途としては、アプリケーションサーバ(54.4%)、データベースサーバ(50.9%)、ファイルサーバ(43.9%)、Webサーバ(38.6%)と、いずれも企業での主要なシステムで使われているものとなっている(複数回答可)。

重要な用途での利用や、多くのクライアントPCが接続されているような状況であれば、移行に関して時間もかかるため、調査結果が示すようにサポート終了後の移行となるケースが多いと考えられるだろう。そのまま使い続けても、サポート終了日にシステムがいきなり稼働しなくなるわけではない。ただし、セキュリティ面ではリスクが格段に高くなるということを認識する必要がある。

Windows Server 2003のサポート終了日の1年前にIPA(情報処理推進機構)から「Windows Server 2003のサポート終了に伴う注意喚起」という注意喚起が出ている。詳細は上記内容を参照いただくとして、この中で注目してもらいたいのは、「2012年7月から2014年6月の2年間に『Windows Server 2003』が影響を受ける脆弱性が231件公表され、その内170件(74%)は深刻度の高いレベルIIIだった」という記載である。

これまでは、マイクロソフトから問題を修正するパッチが提供されてきていたわけだが、サポートが終了する2015年7月15日以降はこういった脆弱性が出たとしても、パッチは提供されず、サーバは問題を抱えたままとなるのである。脆弱性を放置すると、不正プログラムへの感染の可能性も高くなり、また標的型などの攻撃にも非常に弱い状態となる。そのため、サポート終了を見据えたセキュリティリスク低減に向け、早期の対応が必要となる。

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- 「深夜特急」のイラン

- 物流自動化は「入れて終わり」ではない、本社と現場の分断を越える“キーマン”とは

- ロックウェル「自律型工場」への道筋、5つのステップと7つの技術要素

- 2033年に年間1万人相当の供給体制、第1弾は手足のシンクロ可能な移動ロボ

- 鋳造/鍛造品向け切削加工AIの共同開発合意、アルムと神戸製鋼所

- 最大4mの長距離検出と、黒色や光沢ワークなども高精度測定を両立

コーナーリンク