サポート終了間近! 制御システムで使われるWindows Server 2003をどうすべきか:場面で学ぶ制御システムセキュリティ講座(6)(3/3 ページ)

移行期間のリスク低減措置の考え方

移行までの期間のセキュリティ対策の方法としては、ネットワーク上で守るか、エンドポイント(OS)上で守るかのいずれかとなる。今回は、Windows Server 2003そのものを守るという観点で説明したい。その場合、制御システムにおけるWindows Server 2003の対策としては「仮想的なパッチとして運用ができるセキュリティ製品の導入」と「ロックダウン方式(ホワイトリスト方式)のセキュリティ製品の導入」の2点が挙げられる。

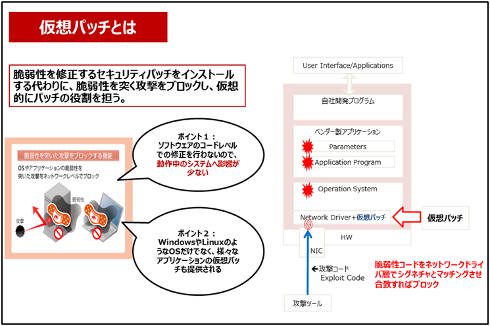

仮想パッチ

脆弱性が残った状態のOSは、その脆弱性を利用する攻撃コードによって容易に侵入が可能となる。仮想パッチは、攻撃コードによる攻撃を検知・ブロックすることによって、結果としてパッチが適用されている状態同様、攻撃からOSを守れるようにする方法である。

仮想パッチは、攻撃コードのみを通信上でブロックするため、通常のメーカから提供されるOSへのパッチとは異なり、システムへの変更は行われない。そのためシステムへの影響も少ない。また、仮想パッチを実装している対策製品には、OS上にインストールすることによって、そのOS上にどのパッチが適用されているか容易に確認し、必要な「仮想パッチ」のみを自動的にOSに適用してくれる製品もある※)。

※)Windows Server 2003のサポート終了までは、マイクロソフトからパッチが提供されるため、正規のパッチ適用後は自動的に仮想パッチが解除されるといった運用も可能である

当然ではあるが、Windows Server 2003のサポート終了後も脆弱性が発見される可能性はあるため、サポート終了後にもWindows Server 2003向けに「仮想パッチ」が提供されるかどうかは事前に確認しておくことをお勧めする。なお、仮想パッチは通常セキュリティベンダーから配信されるため、ウイルス対策同様、インターネットから最新の仮想パッチがダウンロードできる環境であることが前提となる。あるいは別途配信のための運用を検討する必要がある。

ロックダウン型で守る

前回の「工場や制御システムを守る“無駄な動作をさせない”というやり方」で、ロックダウン型の解説をしたが、ロックダウン型のウイルス対策により、Windows Server 2003のサーバを保護することができる。

詳細は前回の解説を参照いただきたいが、脆弱性を利用する攻撃があったとしても、最終的には攻撃による不正通信や不正プログラムが起動することを、ロックダウン型ウイルス対策によってブロックすることができる。そのため、結果として攻撃が成立しない。よって脆弱性の対策としての利用も可能となる。

ロックダウン型ウイルス対策はOSのサポート期間中であっても、パッチの適用が難しい環境であったり、インターネット接続がないために、パターンファイルなど何らかの配信を伴う運用が難しい環境であったりする制御システムでは、非常に有効な対策となる。また、大容量のパターンファイルを読み込み、負荷のかかるウイルス検索を実行する必要が無いため、CPUやメモリなどのシステムリソースに制限がある環境においても有効だ。

ロックダウン型のセキュリティ製品のもう1つの利点として、サポート期間が長い点もある。もちろん製品ごとにサポート期間は確認する必要があるが、Windows Server 2003のサポート終了以降も、数年間は利用が可能なケースが多いため、すぐの移行が難しいケースでも運用が可能となる。

いつまで利用するか

Windows Server 2003サポート終了後のリスク低減の方法を2つ解説したが、あくまで一時的な対策であり、いずれは新しいOSに移行する必要があるという点は、認識いただきたい。今後数年間Windows Server 2003上での動作を保証しているセキュリティ製品であっても、いずれはサポート終了がやってくる。2015年7月に間に合わない場合でも、セキュリティ製品のサポート終了時点を期限とし、そこまでには移行が完了できるようにプランしていくことが望ましい。

◇ ◇ ◇ ◇

今回は時事ネタではあるが、Windows Server 2003の対応を中心に解説した。次回はリスクアセスメントに関して解説する。(次回に続く)

危機を迎える制御システムのセキュリティ対策とは?:「制御システムセキュリティ」コーナーへ

工場やプラントなどの制御システム機器へのサイバー攻撃から工場を守るためには何が必要なのでしょうか。「制御システムセキュリティ」コーナーでは、制御システムセキュリティ関連の最新情報をお伝えしています。併せてご覧ください。

関連記事

工場や制御システムを守る“無駄な動作をさせない”というやり方

工場や制御システムを守る“無駄な動作をさせない”というやり方

制御システムにおけるセキュリティが注目を集める中、実際に攻撃を受けた場合どういうことが起こり、どう対応すべきか、という点を紹介する本連載。5回目となる今回は、制御システムセキュリティに有効だとされる「エンドポイント機器に対するロックダウン」の内容とその導入方法について解説する。 Windows XPサポート終了問題、移行しないとなぜ駄目なの?

Windows XPサポート終了問題、移行しないとなぜ駄目なの?

日本マイクロソフトは、2014年4月9日に迫ったWindows XPのサポート終了に対するセキュリティリスクについて、経済産業省やセキュリティベンダー各社と説明を行った。 制御システムを守るためにまず押さえるべき7つの対策点

制御システムを守るためにまず押さえるべき7つの対策点

制御システムにおけるセキュリティが注目を集める中、実際に攻撃を受けた場合どういうことが起こり、どう対応すべきか、という点を紹介する本連載。4回目となる今回は、セキュリティ事故を引き起こさないようにするには、どういった対策が事前に必要かを解説する。 事例から見る、製造現場でのセキュリティ導入の“ツボ”

事例から見る、製造現場でのセキュリティ導入の“ツボ”

増加する“制御システムを取り巻く脅威”に対し、制御システムセキュリティ対策が急務になっているが、そこには製造現場ならではの課題も多い。現場で実際に起こったセキュリティ事例から、製造現場でのセキュリティ導入の“ツボ”を考える。 なぜ今、制御システムセキュリティがアツいのか?

なぜ今、制御システムセキュリティがアツいのか?

なぜ今制御システムセキュリティが注目を集めているのか。元制御システム開発者で現在は制御システムセキュリティのエバンジェリスト(啓蒙することを使命とする人)である筆者が、制御システム技術者が知っておくべきセキュリティの基礎知識を分かりやすく紹介する。- テーマサイト「制御システムセキュリティ」

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- AGVか、それともAMRか……無人搬送機導入時の注意点

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- 「深夜特急」のイラン

- 最高速度5m/sの自由な経路を構築、THKが搬送システム向けガイド受注開始

- 工場データ収集の9割で通信トラブル経験、製造業の現場担当者約1000人調査

- 多種多様なセンサーを統合し、仮想計測も可能なプラットフォームを発表

- 最大4mの長距離検出と、黒色や光沢ワークなども高精度測定を両立

コーナーリンク