「NIST SP 800-171」で国内産業のサイバーセキュリティ対策はどう変わるのか:製造マネジメントニュース

ランサムウェアなどによるサプライチェーン攻撃のリスクが高まる中、「NIST SP 800-171」への注目度が増している。同セキュリティガイドラインは国内産業にどう影響するのか、トレンドマイクロの担当者に話を聞いた。

2022年2月、自動車の内装部品を手掛ける小島プレス工業にシステム障害が生じ、その結果、トヨタ自動車や日野自動車が工場稼働を停止するという事態が発生した。のちに小島プレス工業が公開した調査報告書では、重要情報を人質に取って金銭的対価を要求するランサムウェアの被害があったと記されている。この問題は、メーカーのサプライヤーなどを標的とする、「サプライチェーン攻撃」の深刻なリスクを改めて浮き彫りにしたといえるだろう。

こうした被害を防ぐためには、サプライチェーン全体で工場セキュリティの見直しと強化に共同で取り組んでいく必要がある。そのためのサプライチェーンセキュリティの基準を定義したガイドラインとして、今後、国内産業でも注目度が高まると思われるのが「NIST SP 800-171」だ。トレンドマイクロ コーポレートマーケティング本部 広報グループの成田直翔氏は「NIST SP 800-171の存在はサプライチェーン攻撃へのガイドラインが国内で整備されるきっかけになり得る」と指摘する。

下請け企業も対象に

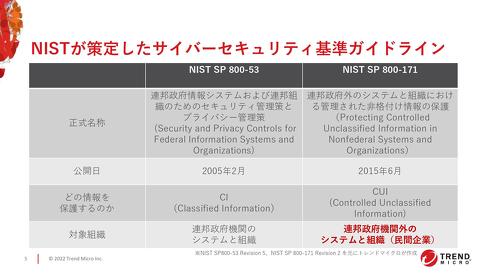

NIST SP 800-171は米国国立標準技術研究所(NIST)が策定したサイバーセキュリティの基準ガイドラインである。より詳細に言えば、米国連邦政府機関以外の組織における重要情報の管理の仕方などを定義したものだ。NISTではこの他に、サイバーセキュリティのガイドラインとして「NIST SP 800-53」も策定しているが、こちらは米国連邦政府機関における機密情報の取り扱いを定義している。これに対してNIST SP 800-171は、米国連邦政府機関のサプライチェーンを構成する民間企業における情報の取り扱いを対象としている点が特徴である。

NIST SP 800-171が対象とするのは、米国政府が「国家の機密情報には該当しないが、管理されるべき重要情報」と定めているCUI(Controlled Unclassified Information)だ。具体的には、政府のシステム設計書や技術報告書、データセット、ソースコードなどが該当するという。そしてNIST SP 800-171への準拠義務は、国防総省やNASA(米国航空宇宙局)などの政府機関と直接やりとりする企業だけでなく、その下請け企業にも課される。

過去に米国は、サイバー攻撃の標的としてCUIが狙われるという事件を経験している。2017年、米国が保有するF35ステルス戦闘機の製品仕様書が、米国が契約するオーストラリアの防衛契約業者から盗み出された。CUIは直接的な国家機密情報ではないものの、その内容から機密情報の内容を類推できる可能がある。こうした被害を防ぐため、米国国防総省は世界中の取引先を対象にNIST SP 800-171への準拠を求めている。

NIST SP 800-171はサプライチェーン攻撃対策への実質的な国際標準となりつつある。実際に、日本の防衛装備庁でもNIST SP 800-171を参考に、「防衛産業サイバーセキュリティ基準」が整備されている。

侵入された後の対策を講じる

現在、米国ではNIST SP 800-171が防衛産業だけでなく、自動車産業をはじめ他産業へと影響力を広めている。例えば全米自動車産業協会(AIAG)は、NIST SP 800-171をベースにしたサイバーセキュリティ対策のガイドラインを発行した。さらに、前出のトレンドマイクロの成田氏は「日本においても米国と同様に、NIST SP 800-171を参照したサイバーセキュリティの基準が産業界で広まる可能性がある」と説明する。

NIST SP 800-171がサプライチェーン攻撃への対策として参照されることで、企業のサプライチェーン対策はどのような点で変わるのか。まず、セキュリティ対策において重点を置く領域が変化し得る。NIST SP 800-171は攻撃者が企業のシステムに侵入してきた後の、「検知」「対応」「復旧」といった対応プロセスを重要する。より具体的には、企業にエンドポイント対策のEDR(Endpoint Detection and Response)やセキュリティ対策ソフトウェアのXDR(Extended Detection and Response)などの実装を求めている。この他、定期的なインシデント対応訓練や、ランサムウェアの被害に備えて、保護すべき情報を定期的にバックアップすることも推奨する。

NIST SP800-171が攻撃を受けた後の対処方法を重視しているのは、サプライチェーン攻撃の多くが侵入の試行回数が多いため、完全に防ぎきるのが難しいという事情がある。日本への攻撃もそうだが、ランサムウェアなどを用いた標的型攻撃は、背後に国家組織による支援の存在が疑われるものも少なくない。この場合、攻撃者は潤沢な資金を基に、メーカーの取引会社や海外拠点などに、何度も継続的に攻撃を仕掛けられる。

人材やコストに課題感

今後、NIST SP 800-171を参照しつつ、「自社のサプライチェーンを構成する企業に対して一定のセキュリティ水準を求め、基準に満たない企業とは取引しないという方針を打ち出すメーカーも出てくるかもしれない」(成田氏)という。ただ、仮にこうした動きが広まるとすると、課題も生じてくる。

そもそもセキュリティ対応をどの程度行っているかは、ある程度自己申告に基づいて判断せざるを得ない。このため、メーカーがサプライヤーの監査を行った際、あるいは何らかのインシデントが発生した際にはじめてセキュリティ上の問題が発覚するケースもあり得るだろう。メーカーが自身の監査体制を確立するとともに、監査担当者などがサイバーセキュリティの知識をしっかり備えておく必要がある。

特に中小企業の場合は、新たなセキュリティ基準を理解して、対応方針を決定できる人材が社内にいないという事態も想定される。成田氏は、「米国では対策としてMEP(The Manufacturing Extension Partnership Program)と呼ばれる中小企業向けの専門家ネットワークを設置しているが、同様の仕組みが日本でもある程度必要になるのではないか」と指摘した。

経済的コストの問題もある。EDRやXDRのようなシステム、ソフトウェアはイニシャルコストだけでなく、ランニングコストもかかる。米国では、こうしたシステム費用や人件費など、中小企業の負担分を大手企業が肩代わりする可能性についても議論されているという。

なお、NIST SP800-171におけるCUIの定義が、防衛産業以外でどのような情報に適用されるかは、「各産業で個別に議論されていく」(成田氏)ことになるとみられる。

関連記事

この素晴らしいDXセキュリティに祝福を!

この素晴らしいDXセキュリティに祝福を!

社内DXセキュリティプロジェクトチームのリーダーに任命された、ABC化学薬品新卒6年目の青井葵。元工場長の変わり者、古井課長の手助けも得て、製造業がDXプロジェクトと併せて進めるべき「DXセキュリティ対策」を推進していく本連載。最終回となる今回は、工場セキュリティとIoT農薬散布ドローンのセキュリティという2つのプロジェクトを通じてDXセキュリティの勘所を探る。 ロボット運用に最適なフィジカルセキュリティの考え方

ロボット運用に最適なフィジカルセキュリティの考え方

ロボットの利用領域拡大が進む一方で、ネットワーク化が進むこれらのロボットのセキュリティ対策については十分に検討されているとはいえない状況だ。本連載ではこうしたロボットセキュリティの最前線を取り上げてきた。第5回となる今回は「既にできている」と考えられて見過ごされがちなフィジカルセキュリティの考え方について紹介する。 工場のネットワークセキュリティ対策とは?

工場のネットワークセキュリティ対策とは?

インダストリー4.0や工場向けIoTなどに注目が集まっていますが、そもそも工場内のネットワーク環境は、どのように構築すべきなのでしょうか。本連載では、産業用イーサネットの導入に当たり、その基礎から設備設計の留意点などを含めて解説していきます。第5回では、工場のネットワークセキュリティ対策について解説します。 車載セキュリティに対応する開発プロセスとセキュリティ評価手法

車載セキュリティに対応する開発プロセスとセキュリティ評価手法

車載セキュリティに対応するには、車載システムの開発プロセスそのものを変えていく必要がある。さらにその車載システムのセキュリティレベルを評価する仕組みも整備しなければならない。 制御システムセキュリティの現在とこれから

制御システムセキュリティの現在とこれから

制御システム技術者が知っておくべき「セキュリティの基礎知識」を分かりやすく紹介する本連載。最終回となる今回は、今までに述べてきた制御システムセキュリティの基礎的な考え方をまとめた上で、これから制御システムセキュリティの分野がどうなっていくのかについての考えを紹介する。 製造業とサイバーセキュリティ

製造業とサイバーセキュリティ

MONOistに掲載した主要な記事を、読みやすいPDF形式の電子ブックレットに再編集した「エンジニア電子ブックレット」。今回は、2021年3〜6月にかけて掲載した、製造業に関わるサイバーセキュリティの主要ニュースをまとめた「製造業のサイバーセキュリティ」をお送りします。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製造マネジメントの記事ランキング

- 生産性100倍に、富士通がソフトウェア開発をAIエージェントで自動化する開発基盤

- 従業員のスキルに応じた「ランク認定制度」も 三菱電機が推進するDX人材育成施策

- 日本は本当に遅れているのか? AI×現場力で始まる日本型モノづくりの逆襲

- 「好きなことは楽しめる間にとことん楽しむ」という考え方の重要性について

- パナソニックは新技術拠点「Technology CUBE」で“実装力のあるR&D”を強化

- アイリスオーヤマなど、無線制御技術を軸に建設業界の課題解決に向けた協業開始

- IOWN APNと画像認識AIにより、約300km離れた工場での外観検査に成功

- AIエージェントが代わりに働くようになったら人は何をするの?

- 永守氏がニデック完全退任、「経営者としての私の物語にピリオド」

- 「中国のスペースX」銀河航天は衛星をどう量産するのか 製造デジタル基盤の全貌

コーナーリンク