米国NISTのIoTセキュリティリスク管理指針と医療機器:海外医療技術トレンド(48)(3/3 ページ)

モバイルアプリケーション・セキュリティの品質保証への取り組み

IoTデバイスのセキュリティやプライバシー対策に不可欠なのが、端末で稼働するアプリケーションのセキュリティだ。NISTは、2019年4月19日、「NIST SP 800-163 Revision 1:モバイルアプリケーションのセキュリティ審査」(関連情報)と題するガイドラインを公表している。

このガイドラインは、モバイルデバイス上に実装するソフトウェア保証の改善を求める官民双方の組織を対象としており、モバイル医療ソフトウェアのセキュリティに関する品質保証などに適用可能な内容となっている。

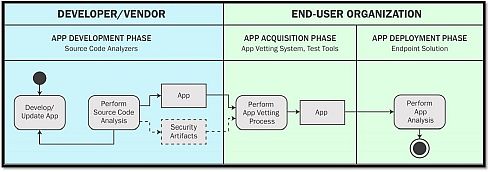

図3は、本ガイドラインで取扱うモバイルアプリケーション・ライフサイクルにおけるソフトウェア保証プロセスを示しており、(1)開発者によるアプリケーション開発のフェーズ、(2)開発されたアプリケーションを受け取り、エンドユーザー組織が導入する前のフェーズ、(3)エンドユーザー組織によるアプリケーション導入のフェーズに大別される。

図3 モバイルアプリケーション・ライフサイクルにおけるソフトウェア保証(クリックで拡大) 出典:NIST「NIST SP 800-163r1: Vetting the Security of Mobile Applications」(2019年4月19日)

図3 モバイルアプリケーション・ライフサイクルにおけるソフトウェア保証(クリックで拡大) 出典:NIST「NIST SP 800-163r1: Vetting the Security of Mobile Applications」(2019年4月19日)そして、本ガイドラインは、以下のような構成になっている。

- Section 1-序論

- Section 2-アプリケーションセキュリティの要求事項

- Section 3-アプリケーション審査プロセス

- Section 4-アプリケーションテストのアプローチと脆弱性の分類

- Section 5-アプリケーション審査の考慮事項

- Section 6-アプリケーション審査システム

- Appendix A-モバイルアプリケーションに対する脅威

- Appendix B-Androidアプリケーション脆弱性のタイプ

- Appendix C-iOSアプリケーション脆弱性のタイプ

- Appendix D-頭字語と略語

- Appendix E-用語集

- Appendix F-レファレンス

その中で、アプリケーションセキュリティの一般的な要求事項として、以下のような既存文書を参照している。

- 国家情報保証パートナーシップ(NIAP)

- OWASP Mobile Risks, Controls and App Testing Guidance

- MITRE App Evaluation Criteria

- NIST SP 800-53

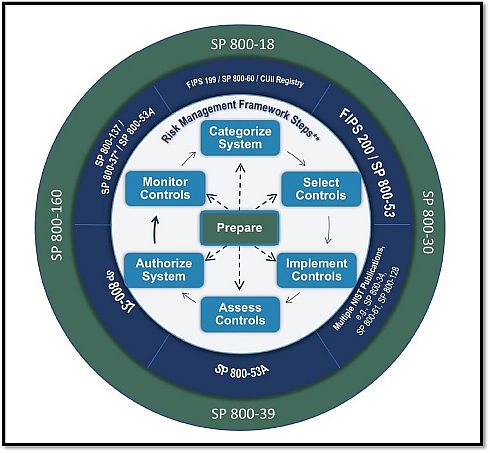

図4は、本ガイドラインに適用されるリスクマネジメントフレームワークを示しており、「準備」「システムのカテゴリー分け」「コントロールの選択」「コントロールの導入」「コントロールの評価」「システムの承認」「コントロールのモニタリング」の7つのステップから構成される。

図4 リスクマネジメントフレームワーク(クリックで拡大) 出典:NIST「NIST SP 800-163r1: Vetting the Security of Mobile Applications」(2019年4月19日)

図4 リスクマネジメントフレームワーク(クリックで拡大) 出典:NIST「NIST SP 800-163r1: Vetting the Security of Mobile Applications」(2019年4月19日)なお、リスクの許容度については、以下のような要因を考慮すべきだとしている。

- セキュリティ規制、推奨事項、ベストプラクティスの順守

- プライバシーリスク

- セキュリティの脅威

- データと資産価値

- 業界と競争力

- 管理設定

NISTは、これらのフレームワークやレファレンスを活用しながら、モバイルアプリケーションのライフサイクルを構成する個々のプロセスについて、アプリケーションセキュリティ審査を遂行すべきだとしている。

スマートフォンやモバイル機器をプラットフォームとする医療/デジタルヘルス向けアプリケーションでは、セキュリティ品質の要求水準をどのレベルに設定するかが、大きな課題となる。

NISTが提唱するセキュアソフトウェア開発フレームワーク

他方、NISTは、2019年6月11日、「セキュアソフトウェア開発フレームワーク(SSDF)の採用によるソフトウェア脆弱性の低減草案」(関連情報)を公表し、パブリックコメントの募集を開始している(募集期間:2019年8月5日まで)。

同草案では、企業のビジネスオーナーやソフトウェア開発者、サイバーセキュリティ専門家向けに、ソフトウェア開発ライフサイクル(SDLC)モデルに加えて、セキュアソフトウェア開発フレームワーク(SSDF)を導入することを提唱している。

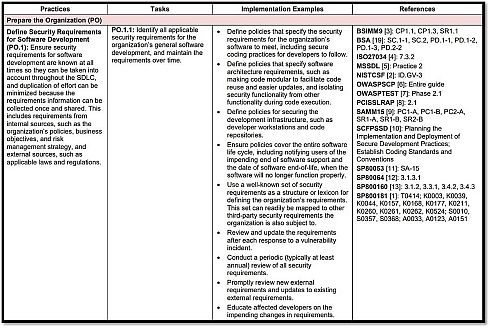

表2は、プラクティスの概要を示す「プラクティス」を軸に、プラクティスを遂行するために必要な「タスク」、プラクティス導入に利用可能なツール、プロセスおよびその他の手法の例を示す「導入事例」、既存のセキュア開発プラクティスに関する文書や特定のタスクにマッピングされたものをまとめた「レファレンス」を整理した表の例を示している。

表2 セキュアソフトウェア開発フレームワーク(SSDF)に基づくプラクティス導入のためのマッピング表の例(クリックで拡大) 出典:NIST「(Draft) Mitigating the Risk of Software Vulnerabilities by Adopting a Secure Software Development Framework (SSDF)」(2019年6月11日)

表2 セキュアソフトウェア開発フレームワーク(SSDF)に基づくプラクティス導入のためのマッピング表の例(クリックで拡大) 出典:NIST「(Draft) Mitigating the Risk of Software Vulnerabilities by Adopting a Secure Software Development Framework (SSDF)」(2019年6月11日)NISTは、SSDFについて、開発現場で利用されるメカニズムやツールよりも、実際にプラクティスを導入・運用することに重点を置いている。

製造業では、これまでも超早期段階における安全品質の作り込みが叫ばれてきたが、ソフトウェア開発の現場でも、「セキュリティ・バイ・デザイン」や「プライバシー・バイ・デザイン」が大きなテーマとなっている。とはいえ、IoTデバイスに要求されるセキュリティ/プライバシー要件について、どのレベルまでやればいいのか明確な基準はないのが実情だ。NISTのガイドライン類を有効活用するためには、製品や組織の枠を超えたナレッジ・ノウハウの共有が必要である。

筆者プロフィール

笹原英司(ささはら えいじ)(NPO法人ヘルスケアクラウド研究会・理事)

宮崎県出身。千葉大学大学院医学薬学府博士課程修了(医薬学博士)。デジタルマーケティング全般(B2B/B2C)および健康医療/介護福祉/ライフサイエンス業界のガバナンス/リスク/コンプライアンス関連調査研究/コンサルティング実績を有し、クラウドセキュリティアライアンス、在日米国商工会議所等でビッグデータのセキュリティに関する啓発活動を行っている。

Twitter:https://twitter.com/esasahara

LinkedIn:https://www.linkedin.com/in/esasahara

Facebook:https://www.facebook.com/esasahara

関連記事

- ≫連載「海外医療技術トレンド」バックナンバー

米国発サービスモデル視点のIoT標準化と健康医療分野の関わり

米国発サービスモデル視点のIoT標準化と健康医療分野の関わり

ウェアラブル機器、遠隔モニタリングセンサーに代表されるモノのインターネット(IoT)は、医療/健康/介護福祉分野でも導入が進んでいる。今回は、米国におけるIoT全般の相互運用性/標準化に向けた取り組みを紹介する。 米国で具体化する輸血ポンプのサイバーセキュリティ対策

米国で具体化する輸血ポンプのサイバーセキュリティ対策

米国で具体的な動きを見せつつある医療機器のサイバーセキュリティ対策。医療機器ユーザーの視点に立ったガイドラインづくりも具体化している。 NISTサイバーセキュリティフレームワーク1.1版と医療機器

NISTサイバーセキュリティフレームワーク1.1版と医療機器

2018年4月16日、米国立標準技術研究所(NIST)が、サイバーセキュリティフレームワーク1.1版を正式にリリースした。医療機器/デジタルヘルス企業に、どんな影響が及ぶのだろうか。 モバイル型電子カルテの多層防御対策と医療機器開発

モバイル型電子カルテの多層防御対策と医療機器開発

米国での国立標準技術研究所(NIST)がモバイル型電子カルテのセキュリティガイドラインを公表した。多層防御戦略を前提としており、これに合わせた医療機器の開発も必要になってくる。 WHOが推進する社会課題解決型の「デジタルヘルス介入」とは

WHOが推進する社会課題解決型の「デジタルヘルス介入」とは

本連載では米国やカナダ、欧州、オーストラリアなど各国と地域のデジタルヘルスを取り上げてきたが、世界レベルの取り組みも本格化している。その推進役となっているのがWHO(世界保健機関)だ。

Copyright © ITmedia, Inc. All Rights Reserved.

医療機器の記事ランキング

- おむつかぶれや尿路感染を防ぐ、体外式カテーテルに新製品

- 3DとAIで数十万の細胞を解析する「自律型デジタル細胞診」システムを開発

- 減らすだけでは効果なし、完全禁酒/禁煙で食道がん治療後の発生リスクが5分の1に

- 「入れ歯」専用の次世代3Dプリンタ、2027年市場投入へ

- 既存薬が効きにくいがんにも光、BNCT用ホウ素薬剤を開発

- 自宅での「尿検査」がより正確に、小型二電極バイオセンサーを開発

- 対象所見を10種類に拡充した胸部単純X線画像病変検出ソフトの提供を開始

- 体温の日内制御、恒温動物と変温動物で共通の仕組みを発見

- 不公平な提案を受諾する際の脳内抑制メカニズムを解明

- 新型コロナ向け「ワクチン接種パッチ」の実用化へ前進、自己接種も可能に

コーナーリンク