国内自動車工場を止めたランサムウェア攻撃、サイバーリスクはビジネスリスクに:製造ITニュース

トレンドマイクロが、自動車メーカーの生産停止や医療機関の長期にわたる診療や手術の停止というランサムウェアによる甚大な被害が発生した国内事例を挙げて、2022年のサイバー脅威動向について解説した。

トレンドマイクロは2023年1月5日、オンラインで会見を開き、2022年のサイバー脅威動向について解説した。自動車メーカーの生産停止や医療機関の長期にわたる診療や手術の停止というランサムウェアによる甚大な被害が発生した国内事例を挙げて、既にサイバーリスクはビジネスリスクであり、災害対応などに向けたBCP(事業継続計画)と同様にサイバー被害に対しても早期の復旧を可能とするサイバーレジリエンスの向上を訴えた。

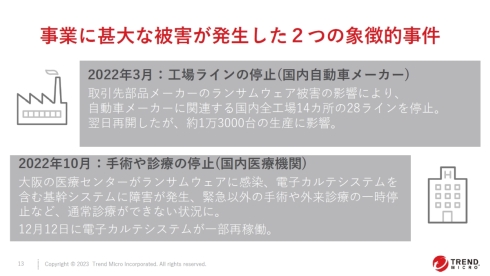

同社 セキュリティエバンジェリストの岡本勝之氏は「これまでランサムウェアによる事業停止の問題を語る際には海外の事例を話すことが多かった。しかし2022年は、象徴的な被害が日本国内で発生したことが印象深い。これは2015年の日本年金機構の事例以来となる、標的型攻撃における大きなインパクトになったのではないか」と強調する。

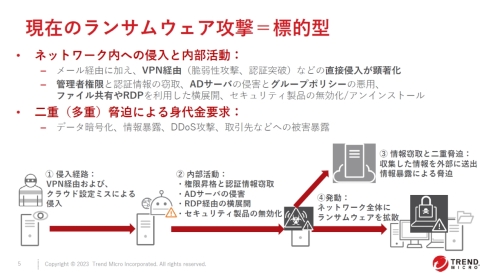

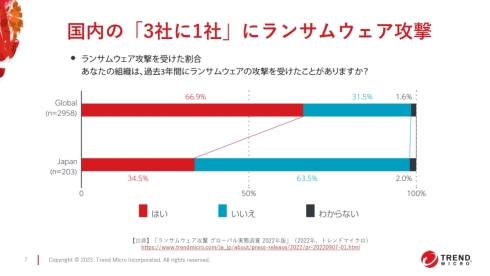

国内におけるランサムウェア検出台数は、2022年1〜3月期に2019年以降で最多を記録してる。2018年以前はいわゆるばらまき型が中心だったためランサムウェア検出台数ははるかに多かったものの、標的型に移行した2019年以降という観点では厳しい環境にあるということになる。トレンドマイクロの2022年の調査によればグローバルで3社に2社、国内でも3社に1社がランサムウェア攻撃を受けており、情報暴露の脅迫を含めた二重脅迫は約7割、顧客やビジネスパートナーへの連絡も含めた多重脅迫は7割以上に達しているという。

「ビジネスサプライチェーン攻撃」と「システム上の弱点を悪用した攻撃」

岡本氏は国内における自動車メーカーと医療機関のランサムウェア被害がどのように起こったかについても解説した。同氏はそれぞれ被害企業名を出さなかったものの、自動車メーカーの事例は小島プレス工業のランサムウェア被害によるトヨタ自動車や日野自動車の工場稼働停止、医療機関の事例は大阪急性期・総合医療センターであることは明らかだ。

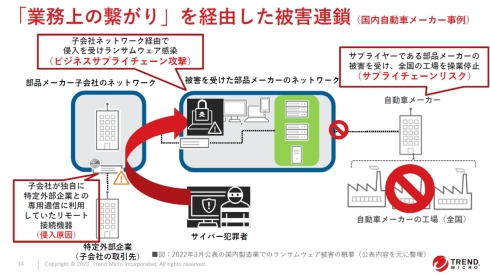

自動車メーカーの事例は、業務上のつながりを経由して被害連鎖が起こる「ビジネスサプライチェーン攻撃」の典型になる。自動車メーカーと取引のある部品メーカーのネットワークに、この部品メーカーの子会社が独自に特定外部企業との専用通信に利用していたリモート接続機器を侵入口としてサイバー攻撃が行われた。

その結果、部品メーカーのネットワークがランサムウェアに感染したため、取引関係がある自動車メーカーがこの事態をサプライチェーンリスクと判断して全国の工場の操業を停止した。国内工場14カ所の28ラインを1日停止したことにより、約1万3000台の生産に影響が出たとされている。「本件では自動車メーカー自身は攻撃を受けたわけではない。2012年にカプコンが受けた被害と同様に業務上のつながりによって広がったものだが、カプコンの場合は海外子会社が起点になっていたが、今回は国内で完結している点が異なる」(岡本氏)という。

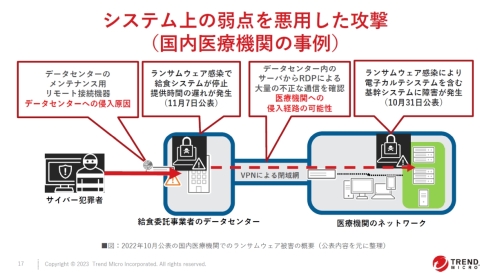

一方、医療機関の事例は「システム上の弱点を悪用した攻撃」になる。これまでの発表によれば、2022年10月31日に医療機関のネットワークへのランサムウェア感染による電子カルテシステムを含めた基幹システムの障害発生が報告されており、同年12月12日の電子カルテシステムの再稼働まで通常診療が行えない状況に陥った。2023年1月4日には全ての外来受付を再開している。

しかし、医療機関のネットワークへの侵入経路になったのは、VPN(仮想プライベートネットワーク)で閉域網接続していた給食委託事業者のデータセンターの可能性が高いという。まず、給食委託事業者のデータセンターにはメンテナンス用のリモート接続機器があり、ここがサイバー攻撃の侵入口になった。そして、給食委託事業者のデータセンターと医療機関のネットワークはVPN接続を経由してRDP(リモートデスクトップ)でつながっており、RDPによる大量の不正通信が確認されていることから侵入経路になったのではないかとみられている。岡本氏は「サイバー攻撃者は弱いところを狙う。2019〜2020年はメール経由での侵入が最も多かったが、2021年以降はRDPやVPN、脆弱性などの弱点を狙う攻撃が50%以上と大幅に増えている」と説明する。

これら2件の国内事例にある通り、サイバーリスクがビジネスリスクになっていることは明らかだ。そこで重要になるのが、セキュリティ対策における経営陣の積極的な関与と、復旧までを見据えたサイバーレジリエンスを向上したセキュリティの構築である。岡本氏は「ビジネスを守るセキュリティはセキュリティ部門だけでは行えない。“プラス・セキュリティ”という言葉もあるが、専門人材以外がセキュリティ知識を持って対応できるようにすることが必要だ。国内企業は海外企業と比べて、サイバーセキュリティの予算や投資が少ない傾向が課題になっており、そういった観点で対策を進めることが必要だ」と述べている。

関連記事

小島プレスのシステム障害でトヨタが国内全工場の稼働停止、日野自動車も

小島プレスのシステム障害でトヨタが国内全工場の稼働停止、日野自動車も

日本国内の仕入先で発生したシステム障害の影響を受けて、トヨタ自動車や日野自動車が工場の稼働を停止する。トヨタと日野がそれぞれ2022年2月28日に発表した。トヨタは、内装部品などを手掛ける小島プレス工業でのシステム障害の影響だとしている。 小島プレスが調査報告書、外部企業とのリモート接続機器に脆弱性

小島プレスが調査報告書、外部企業とのリモート接続機器に脆弱性

小島プレス工業は2022年3月31日、同年2月末に発生したシステム停止事案の調査報告書を公開した。 国際協力で制御システムを守れ――「サイバーセキュリティウィーク」レポート

国際協力で制御システムを守れ――「サイバーセキュリティウィーク」レポート

経済産業省とIPA ICSCoEは2022年10月24〜28日に、「インド太平洋地域向け日米EU産業制御システムサイバーセキュリティウィーク(サイバーセキュリティウィーク)」を開催。オンラインセミナーを通して日米欧の取り組みや政策動向を紹介した他、ICSCoEでシミュレーターを用いたハンズオン演習も行われた。 脅威増すIoT機器への攻撃、欧州上市ではサイバーセキュリティ対策が必須に

脅威増すIoT機器への攻撃、欧州上市ではサイバーセキュリティ対策が必須に

IoT機器を狙ったサイバー攻撃の脅威が現実のものとなる中、世界各国でセキュリティ対策の整備が進んでいる。本連載では欧州当局が出すセキュリティ要件や規制動向に焦点を当て、国内製造業が意識すべきポイントを解説していく。 用心すべきは工場だけじゃない、脅威増すサイバー攻撃への対策の現状

用心すべきは工場だけじゃない、脅威増すサイバー攻撃への対策の現状

製造業を標的としたサイバー攻撃の事例が多数報道されるようになって、危機意識が醸成されたためか、セキュリティ対策の遅れが指摘されていた国内製造業でも、大手企業を中心に取り組む企業が増えたように見受けられる。現在の国内製造業のサイバーセキュリティへの意識や対策の進捗をどう見るか。日立ソリューションズ担当者に話を聞いた。 狙われるOTシステム、戦争を機にサイバー攻撃が活発化

狙われるOTシステム、戦争を機にサイバー攻撃が活発化

Nozomi Networksは「2022年上半期OT/IoTセキュリティレポート」に関するオンライン説明会を開催した。ロシアのウクライナ侵攻がサイバーセキュリティに与えた影響などが紹介された。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製造マネジメントの記事ランキング

- 生産性100倍に、富士通がソフトウェア開発をAIエージェントで自動化する開発基盤

- 従業員のスキルに応じた「ランク認定制度」も 三菱電機が推進するDX人材育成施策

- 日本は本当に遅れているのか? AI×現場力で始まる日本型モノづくりの逆襲

- 「好きなことは楽しめる間にとことん楽しむ」という考え方の重要性について

- パナソニックは新技術拠点「Technology CUBE」で“実装力のあるR&D”を強化

- アイリスオーヤマなど、無線制御技術を軸に建設業界の課題解決に向けた協業開始

- IOWN APNと画像認識AIにより、約300km離れた工場での外観検査に成功

- AIエージェントが代わりに働くようになったら人は何をするの?

- 永守氏がニデック完全退任、「経営者としての私の物語にピリオド」

- 富士フイルムBIがトルコ企業を買収、基幹システム導入の海外展開加速

コーナーリンク

トレンドマイクロの岡本勝之氏 出所:トレンドマイクロ

トレンドマイクロの岡本勝之氏 出所:トレンドマイクロ