国際協力で制御システムを守れ――「サイバーセキュリティウィーク」レポート:産業制御システムのセキュリティ(2/3 ページ)

演習で「Stuxnet」を体感、攻撃を受けても業務をどう継続するかが重要

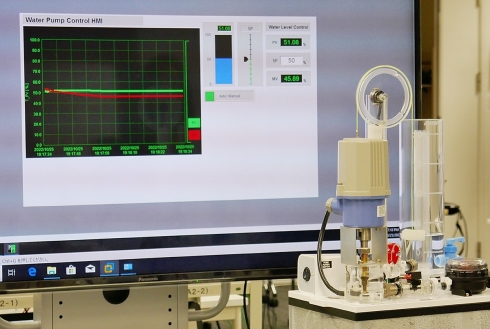

2022年10月26日には、東京都内のICSCoEにおいて、ミニプラントを模したシミュレーターを用いたサイバー攻撃のワークショップが行われた。

重要インフラやプラント、工場などを制御するICSは、かつては、インターネットはおろか他のネットワークとの接続もなく、「閉じた」環境で運用されていた。しかし、コスト削減や効率化、人手不足の中でのナレッジ継承といったさまざまな課題を解決する手段として、クラウドにダイレクトにとまではいかずとも、企業の情報系ネットワークなどとつながり、データを共有したり遠隔制御を行ったりするようになっている。かつてはフルスクラッチで作られていたソフトウェアにも、汎用OS、汎用プロトコルが用いられるようになった。

これ自体は歓迎すべき動きだが、その半面、新たなセキュリティリスクも浮上している。2010年に登場した、イランの核施設をターゲットにしたマルウェア「Stuxnet」がその先駆けといえるだろう。まず情報系と呼ばれるITシステムに感染し、ICSを制御するHMIを操作することで意図せぬ動作をさせてしまい、それまでの「安全神話」を打ち砕いた。

今回のワークショップでは、このStuxnetと基本的に変わらないシナリオを再現。制御システムに対してどのような攻撃が起こり得るかを実際に試し、対策を検討するきっかけを提供していった。演習には、ASEAN加盟国の他、インドやバングラディシュ、モンゴル、台湾など13カ国から37人の研修生が参加した。

演習参加者はまず第1のシナリオとして、何らかの液体制御を行うポンプを模した水槽が、悪意ある攻撃によってどのように遠隔操作されるかを試した。外部からの不正アクセスによってHMIが操作され、本来ならば一定を保つべき水位が勝手に下げられてしまうという内容だ。

ただし、重要インフラはもちろん一般的な制御システムであれば、センサーで水位の異常な低下を検知したらアラートが飛ぶといった具合に、何らかのフィードバックループによって「安全」を保つ仕組みを二重、三重に備えているだろう。だが、この安全計装の仕組みもまたIT化が進んでおり、そこにもリスクが潜んでいる。

そのリスクを認識するため第2のシナリオでは、安全計装システムも同時に侵害された場合の状況も再現した。実際には水位が低下しているにもかかわらず、HMIの管理画面では通常の水位にあるかのように表示され、異常に気付けない――という攻撃の模様を再現し、体験することで、リスクを実感してもらった。

サイバーセキュリティウィークの中では、スマートファクトリーで稼働するロボットアームを不正に操作する別の演習も行われたという。

講師を務めた満永拓邦氏(IPA ICSCoE専門委員、東洋大学 情報連携学部 准教授)は「二重、三重に対策を導入しても、侵害を受ける可能性はゼロにはできない。従って、やられてしまったときに、どのように人や組織として業務を継続させていくかを考え、レジリエンシーを向上させる必要がある」と述べた。そして、昨今の情勢を踏まえて他国からのサイバー攻撃の恐怖が煽られがちではあるものの、「どの国から攻撃が来るかは関係なく、やるべきことをやることが重要だ」とアドバイスした。

例えば、システム障害でeチケットが使えなくなった航空会社が、急きょ手書きで紙の航空券を作成して運航を継続させたり、ランサムウェア感染で電子カルテシステムが使えなくなった病院が、以前から定めていたBCP(事業継続計画)に沿って、やはり手作業のオペレーションで最低限の診療を継続させたりといった事例もある。最悪の事態も頭に入れた体制を考えておくことが、サイバーリスクが高まる今、必要だという。

「多くの事業者は故障時の手順書は用意していても、サイバー攻撃を受けた場合の手順書までは用意してない。そこを考える必要があるだろう」(満永氏)

満永氏は、今のICSセキュリティを取り巻く状況は、昔のWebセキュリティを取り巻く状況に似ているという。メーカー側も徐々にセキュリティの必要性を認識し、セキュアな設定や対策ソリューションを用意し始めているが、導入にはやはりコストがかかる。発注者側、事業者側がそれをコストではなく、事業継続に必要な投資と捉え、適切な投資をしていくことが必要だ。10年前に比べれば進展はあるものの、引き続きICSを取り巻くセキュリティリスクと対策の必要性を啓発していくことも重要だとした。

そして、こうした取り組みは一朝一夕に進むものではない。セキュリティ担当者と工場や制御の専門家がそれぞれの文化を理解し、一歩ずつ着実に高めていくことが重要だとした。

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- AGVか、それともAMRか……無人搬送機導入時の注意点

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- 「深夜特急」のイラン

- 物流自動化は「入れて終わり」ではない、本社と現場の分断を越える“キーマン”とは

- ロックウェル「自律型工場」への道筋、5つのステップと7つの技術要素

- 2033年に年間1万人相当の供給体制、第1弾は手足のシンクロ可能な移動ロボ

- 鋳造/鍛造品向け切削加工AIの共同開発合意、アルムと神戸製鋼所

コーナーリンク