世界中から狙われる日本のスマート工場、億単位の損失から工場を守る方法とは:モノづくり現場の未来予想図(2/2 ページ)

国際標準に準拠したサイバーセキュリティ対策とは

通常、工場の製造ラインには従業員やオペレーターがいて、生産設備としてはPLC(Programmable Logic Controller)やPC、HMI(Human Machine Interface)、センサー、IoT(モノのインターネット)デバイス、プリンタなどさまざまな機器がある。

従来は、生産設備を導入した後はそのまま独立して稼働させているので、設備同士もつながっておらず、PCのOSやPLCのファームウェアのバージョンなども更新しないままになっている。その結果、セキュリティアップデートのバッチが当てられることもなく、古いバージョンのまま動き続けているので、リスクを抱えたまま稼働を続けていくことになる。

サイバーセキュリティ対策の第一歩は、工場にあるさまざまな生産設備やPCなどを見える化することだ。基本的にはIEC62443やNISTのフレームワークをベースとしながら、工場運営者の今のセキュリティの取り組み状況をアセスメントすることがスタートとなる。

そうしたアセスメントの結果から、具体的にどこに課題があるのか、何ができていないのかを明らかにし、解決に必要なシステムやソフトウェア、ハードウェアを導入する。ここで、シュナイダーエレクトリックが世界中に持つスマート工場に施している、サイバーセキュリティ対策の例を紹介しよう。

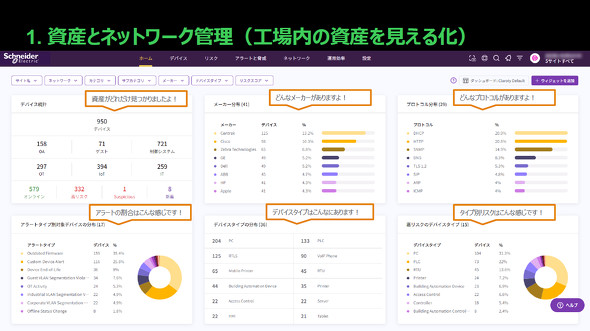

シュナイダーエレクトリックのスマート工場では、全社、全拠点で共通のシステムアプリケーションを使い、OT側のアセットとそれらのつながり方を全て見える化している(図2)。これによって、何と何がどのようにつながっているのかだけでなく、機器のMACアドレスやメーカー、ファームウェアのバージョンまで確認でき、そのバージョンのリスクの有無までも見える化する(図2)。

こうした資産の見える化によって、どこに脆弱性があるのかが分かってくる。脆弱な状態のまま機器を使い続けると危険なので、実際にどれくらいリスクがあるのかも見える化し、一つ一つ対策を行っている(図3)。

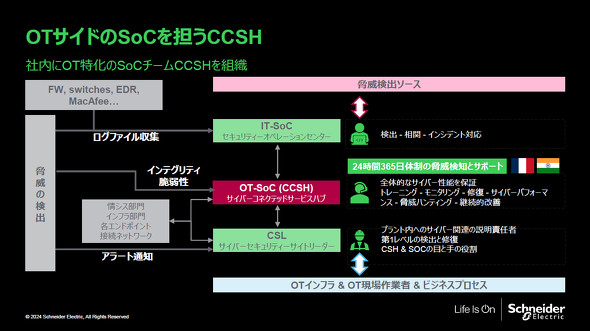

サイバー攻撃に備えるには、こうしたリスク対策を行った上で、さらにインシデント管理を行う。サイバー攻撃のインシデントはいつ起きるか分からないし、刻々とサイバーアタックを受けているかもしれないので、常に何が起こっているのかを監視する必要がある。シュナイダーエレクトリックのスマート工場では、工場の状態を監視するシステム、ならびにOT領域に特化したSOC(Security Operation Center)を設置し、24時間365日監視を続けている。

シュナイダーエレクトリックでは、このOTのSOC組織をCCSH(Cyber Connected Service Hub)と呼び、IT-SOCの人たちとも密接に連携。工場側には、サイバーセキュリティ対策の責任者となるCSL(Cyber Security site Leader)を設定して、何かあったら現場に知らせる仕組みを持たせ、フランスとインドから24時間365日サポートできる仕組みを構築している(図4)。

こうしたOT-SOCを含む体制を自社内に組織として持っていることが、シュナイダーの特徴の1つである。コンプライアンスの管理という観点では、OT領域のサイバーセキュリティにおける認証であるIEC62443やNIST(米国国立標準技術研究所)などに沿って評価しており、全世界に通用する基準でサイバー攻撃に対応している。

一気通貫のサイバーセキュリティ対策を日本でも提供

一方で、こうした体制を社内に構築するには、膨大な時間とコスト、人的リソースが必要となることは想像に難くない。前段で述べたような予算獲得や経営判断の課題に、まさに阻まれることになるはずだ。

そこに対するソリューションの1つとして、シュナイダーエレクトリックでは、このようにクラウドに接続されたスマート工場におけるサイバーセキュリティ対策を、顧客企業にそのまま提供できる体制を整えている。

シュナイダーエレクトリックでも、過去に自社がサイバー攻撃を受けて大きな被害を受けた経験から、自社製品のセキュリティ対策を強化するとともに、自社工場へのサイバーセキュリティ対策にさらに力を入れるようになった歴史があるという。

そのようなバックボーンがあるからこそ、シュナイダーエレクトリックのサイバーセキュリティ対策は、メーカーとユーザー、両方の視点で的を射た内容であり、業界でもかなり高い水準を満たしているのではないかと自負している。

関連記事

迫りくる「2025年の崖」、真のデータ活用を実現するスマート工場への道筋とは

迫りくる「2025年の崖」、真のデータ活用を実現するスマート工場への道筋とは

本連載では、Schneider Electric(シュナイダーエレクトリック)インダストリー事業部 バイスプレジデントの角田裕也氏が、製造業で起きているグローバルな変化を紹介しながら製造現場の将来像を考察する。第2回は、「2025年の崖」が待ち構える中、今進めるべきスマート工場に向けた取り組みを紹介する。 ハノーバーメッセと「ライトハウス」、グローバルトレンドに見る製造業の未来

ハノーバーメッセと「ライトハウス」、グローバルトレンドに見る製造業の未来

本連載では、Schneider Electric(シュナイダーエレクトリック)インダストリー事業部 バイスプレジデントの角田裕也氏が、製造業で起きている大きな変化をグローバルな視点で紹介しながら、製造現場の将来像を考察する。第1回は欧州のスマート工場への取り組みと、近年注目される「ライトハウス」について取り上げる。 IEC 62443とは何か、工場のサイバーセキュリティ対策のカギを握る国際標準を解説

IEC 62443とは何か、工場のサイバーセキュリティ対策のカギを握る国際標準を解説

スマートファクトリー化に伴い工場でもネットワーク化が進む中で、サイバーセキュリティ対策が欠かせないものとなりつつあります。しかし、製造現場ではこれらのサイバーセキュリティ対策のノウハウもなく「何から手を付けてよいか分からない」と戸惑う現場が多いのも現実です。その中で活用が進んでいるのが国際標準である「IEC 62443」です。本連載では、「IEC 62443」の概要と活用方法についてお伝えします。 シュナイダーが自社の組織とノウハウを活用したサービス拡充、OTセキュリティとDX

シュナイダーが自社の組織とノウハウを活用したサービス拡充、OTセキュリティとDX

シュナイダーエレクトリックはOT環境のサイバーセキュリティの監視や対応を請け負うマネージドセキュリティサービスを2023年12月5日より始めた。また、サステナブルなスマート工場実現を支援するDXサービス事業を日本で2024年1月からスタートする。 IoTブランドとして強化、スマート&グリーンを訴えるシュナイダーエレクトリック

IoTブランドとして強化、スマート&グリーンを訴えるシュナイダーエレクトリック

シュナイダーエレクトリックは2021年4月19日、日本向けの2021年の事業方針発表会を開催。「スマート&デジタル」をキーワードに、さまざまな業種におけるデジタル化と電力活用の効率化を推進していく方針を示した。

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- AGVか、それともAMRか……無人搬送機導入時の注意点

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- 「深夜特急」のイラン

- 物流自動化は「入れて終わり」ではない、本社と現場の分断を越える“キーマン”とは

- ロックウェル「自律型工場」への道筋、5つのステップと7つの技術要素

- 2033年に年間1万人相当の供給体制、第1弾は手足のシンクロ可能な移動ロボ

- 最高速度5m/sの自由な経路を構築、THKが搬送システム向けガイド受注開始

コーナーリンク