安全な工場ネットワーク環境を作る組織とは? その手引書となる「IEC 62443-2」:今さら聞けない「IEC 62443」(2)(2/2 ページ)

ここからは既に発行済のIEC-6243-2-1/3/4について、それぞれの内容を詳しく紹介していきます。

IACSにおけるセキュリティ要項を示すIEC 62443-2-1

IEC 62443-2-1は、IEC 62443-2シリーズの中核となっています。その中で、キーワードとなるのが「Cyber Security Management Systems(サイバーセキュリティ管理システム、CSMS)」です。これはIACSを含むネットワーク環境においてセキュリティ上のリスクを低減し、PDCAサイクルを回すことで継続的な改善を目指す組織の仕組みを示しています。

IEC 62443-2-1では、CSMSに必要な要素として「リスク分析」「リスク特定」「CSMS自体の監視と改善」を挙げています。この中では、CSMSに含まれる要素そのものだけではなく、どのようにしてCSMSを構築するかという点、経営的にCSMSがなぜ重要なのかについても触れています。そのため、これからセキュリティに取り組むという事業者にとっても有用なものとなっています。

CSMSの構築対象となるのは、IACSを保有するオーナーのみならず、IACSを構築するシステムインテグレーター、またIACSを実際に運用、保守する事業者も含まれます。事業者側で実際にどのようなことを行うべきかの記述はIEC 62443-2-4に詳しく記述されていますが、IEC 62443-2-1で触れているように、全体としてどのように組織を構築すべきかという内容は、併せて適用することが望ましいと考えます。

IACS環境のパッチ管理を示したIEC 62443-2-3

IACS環境においてパッチ適用は非常に難しい問題です。アップデートに伴う制御機器の停止、機器設計時に考慮された処理能力の超過、現行プログラムや他機器との互換性の問題など、主として可用性に影響するためです。しかし、既知の脆弱性を放置することでラテラルムーブメント(侵入拡大)の危険性が増大し、脅威を招き入れる可能性を残すことになることも間違いありません。そのバランスをどう取っていくのかは、さまざまな工場にとっても大きな課題となっています。

IEC 62443-2-3ではこうしたIACS環境におけるパッチ適用の問題点を説明した上で、アセットオーナーおよびIACS機器提供事業者の双方に対するベストプラクティスを紹介しています。また、VPCパッチファイルの構造やパッチ変換に関する情報といった技術的な情報なども記述されています。

IACSサービス提供者に対するセキュリティ要求を示すIEC 62443-2-4

IEC 62443-2-4はIACSを保有する当事者を対象とするのではなく、IACSのサービス提供者、つまり制御機器の開発事業者やシステムインテグレーターの立場から何をすべきか、どのような基準を持つべきかについて記述されていることが特徴です。

これらはIACSサービス提供者が参照しサービスを構築するのみならず、アセットオーナーもどのように用いるべきか提案されています。この立場別の使い方と要件概要とが、IEC 62443-2-4の2つの柱となっています。要件概要については、IEC-62264-1(パデューモデル)に立脚しており、セキュアな制御機器のあるべき姿を解説しています。

IEC 62443-2の使い方とは

ここまで各パートを見てきた通り、IEC 62443-2は2-1を中核としつつ、IACSにおけるセキュリティ要件がどのようなものであり、いかにして満たされるべきかについて述べています。IEC62443-2に直接述べられたセキュリティ要件は国際標準であるため、抽象的なものにとどまっています。各事業者にはそれをそれぞれの事業の状態に引き寄せて具体化することが求められています。以下は、そのような場面におけるIEC62443-2の使い方について見ていきます。

先述した通り、IEC 62443-2の対象はCSMSです。つまり、組織体制の構築部分がターゲットとなっているのです。従って、この規格を用いる場面は組織の設計や構築段階、そして恒常的にCSMSを強化していく見直しサイクルとなります。また、特にIEC 62443-2-2は現状のセキュリティ対策について定量的に評価、ランク付けすることに主眼を置いているため、PDCAサイクルの評価フェーズにおいて有効に活用することができます。

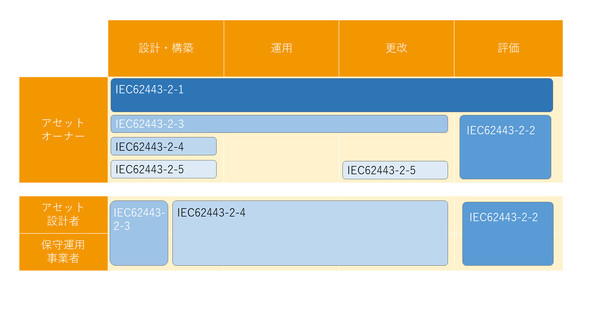

CSMSの構築において、IEC 62443-2の各パートの対応範囲は以下の図のようになっています。

各パートの内容が合わさることで、全体の運用をカバーする形となっています。各フェーズにおいて適切な項目を参照し、できる限り求められる基準に沿ったポリシー・手続きを策定することが求められています。

実際のポリシーは実現可能な具体性を求められるわけですが、国際標準であるIEC 62443、特にその中核であるIEC 62443-2-1は概念的で一般化するのが非常に難しいと考えます。現在は、Edition 2.0に向け、内包する要素のチェック項目化を進めてはいるものの、具体的な活動内容に落とし込むのは大変だといえます。その中でどのように活用していけばよいのでしょうか。

基本的には、あるべき姿(To-be)と今の姿(As-is)を比較するために活用していくということになると筆者は考えます。IEC 62443-2の要件は、CSMSのあるべき姿の形を取って示されています。そのため、ここで描かれているものと、今の自社の状況を比較し、そのギャップを埋める方策を探していく形が使いやすいのではないかと考えています。ここでPDCAサイクルを回していくことが求められます。その速度は国際標準によらず、そもそもの組織の成熟度に関わってくるでしょう。

また、制御セキュリティアセスメントを行うことで、専門家の視点から直接ギャップを導き出すこともポイントだといえます。現状のポリシーをベースにギャップを見つけ出すことで、より早く最適な形へ近づけていくことができます。当然一度策定したものをブラッシュアップすることは必要になってきますが、その場合でもアセスメントという形を通じて外部からの中立の視点で棚卸を行うことは、より円滑に、素早く理想型を探す手助けになるでしょう。

今回は、IEC-62443の中で、特に重要な内容であるIEC 62443-2の内容および活用法を解説しました。IACSという特殊な環境下におけるネットワークセキュリティは、人、組織を効果的に編成、教育していくことが重要であることを理解いただけたのであれば幸いです。セキュリティにおける三本柱を強固なものにする上で欠かせない組織編成と社員教育が効果的に行い、セキュリティを網羅的に強化できるように、この国際基準を活用してほしいと考えています。

筆者紹介

森穂佳(もり ほのか)

情報セキュリティ コンサルティング事業部

2021年より現職に所属。IT・OTセキュリティ運用事業部として製品開発・セキュリティ運用業務に携わった後、コンサルティング事業部として提案業務に従事。制御セキュリティ製品やアセスメント、SOCサービスを中心に幅広く提案活動・コンサルティング業務を行っている。

関連記事

IEC 62443とは何か、工場のサイバーセキュリティ対策のカギを握る国際標準を解説

IEC 62443とは何か、工場のサイバーセキュリティ対策のカギを握る国際標準を解説

スマートファクトリー化に伴い工場でもネットワーク化が進む中で、サイバーセキュリティ対策が欠かせないものとなりつつあります。しかし、製造現場ではこれらのサイバーセキュリティ対策のノウハウもなく「何から手を付けてよいか分からない」と戸惑う現場が多いのも現実です。その中で活用が進んでいるのが国際標準である「IEC 62443」です。本連載では、「IEC 62443」の概要と活用方法についてお伝えします。 スマート工場化を進めるのは現場の専門家? それともデジタル技術の専門家?

スマート工場化を進めるのは現場の専門家? それともデジタル技術の専門家?

成果が出ないスマートファクトリーの課題を掘り下げ、より多くの製造業が成果を得られるようにするために、考え方を整理し分かりやすく紹介する本連載。前回から製造現場でつまずくポイントとその対策についてお伝えしていますが、第11回では、スマートファクトリー化を進める上で必要な現場の体制作りの考え方について紹介します。 スマート工場の約半分がサイバー攻撃で生産停止、その内4割以上が4日以上止まる

スマート工場の約半分がサイバー攻撃で生産停止、その内4割以上が4日以上止まる

トレンドマイクロは2021年4月23日、日本、米国、ドイツの3カ国を対象とする「スマートファクトリーにおけるセキュリティの実態調査」の結果を発表した。本稿ではその内容を紹介する。 スマート工場で見逃されている2大侵入ポイントとは?

スマート工場で見逃されている2大侵入ポイントとは?

スマート工場化が加速する一方で高まっているのがサイバー攻撃のリスクである。本連載ではトレンドマイクロがまとめた工場のスマート化に伴う新たなセキュリティリスクについての実証実験研究の結果を基に注意すべきセキュリティリスクを考察する。第1回では、工場の「スマート化」とは何かを定義するとともに、そこから見えたスマート工場特有の侵入経路について解説する。 工場のネットワークセキュリティ対策とは?

工場のネットワークセキュリティ対策とは?

インダストリー4.0や工場向けIoTなどに注目が集まっていますが、そもそも工場内のネットワーク環境は、どのように構築すべきなのでしょうか。本連載では、産業用イーサネットの導入に当たり、その基礎から設備設計の留意点などを含めて解説していきます。第5回では、工場のネットワークセキュリティ対策について解説します。 制御システムセキュリティの現在とこれから

制御システムセキュリティの現在とこれから

制御システム技術者が知っておくべき「セキュリティの基礎知識」を分かりやすく紹介する本連載。最終回となる今回は、今までに述べてきた制御システムセキュリティの基礎的な考え方をまとめた上で、これから制御システムセキュリティの分野がどうなっていくのかについての考えを紹介する。 PLCが人質に取られて脅迫される時代へ、IoTがもたらす産業機器の危機

PLCが人質に取られて脅迫される時代へ、IoTがもたらす産業機器の危機

JPCERT コーディネーションセンターと経済産業省は「制御システムセキュリティカンファレンス」を開催。高度化が進む、制御システムへの攻撃の事例を紹介した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- AGVか、それともAMRか……無人搬送機導入時の注意点

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- 「深夜特急」のイラン

- 物流自動化は「入れて終わり」ではない、本社と現場の分断を越える“キーマン”とは

- ロックウェル「自律型工場」への道筋、5つのステップと7つの技術要素

- 2033年に年間1万人相当の供給体制、第1弾は手足のシンクロ可能な移動ロボ

- 鋳造/鍛造品向け切削加工AIの共同開発合意、アルムと神戸製鋼所

コーナーリンク