工場を襲うサイバー攻撃の大半は“流れ弾”、トレンドマイクロが“おとり”調査:産業制御システムのセキュリティ(2/3 ページ)

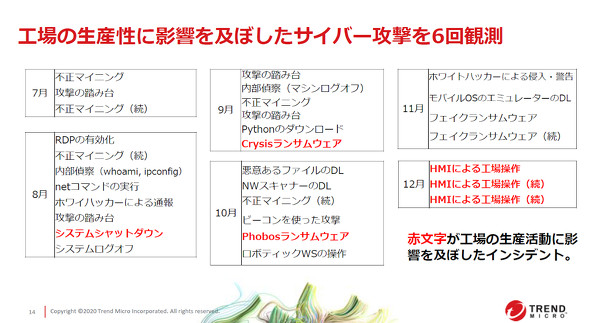

240日間で30件のサイバー攻撃、その内6回が生産に影響

これらの“リアルな”おとり環境を構築した結果、240日の調査機関中に30件のサイバー攻撃を観測した。その内訳は以下である。

- 仮想通貨の不正マイニング:5回

- ランサムウェアへの感染:2回

- システムがサイバー犯罪に悪用されたケース:4回

- 生産システムに影響があった事象:6回

- 情報搾取活動の確認:0回

石原氏は「不正マイニングやランサムウェアなど金銭を目的とした攻撃が全体の4割を占めた一方で、残りの6割は目的が不明瞭であるということが特徴的だ。攻撃者の熟練性や発展性もなく、計画的に次の攻撃につなげていくような動きもなかった。こうしたことは30回の攻撃でも情報搾取活動がなかったことからも見て取れる」と傾向について語る。

しかし、このような状況でも全体の2割に当たる6件では工場の生産性に影響を及ぼす攻撃があった。例えば、あるランサムウェアの攻撃では、以下の4つの手順で攻撃を行った。

- システムに侵入、内部偵察後、共有サーバのファイルを物色

- リモート操作用のソフトをインストールし、ランサムウェア本体を含むファイルをダウンロード

- タスクマネジャーを開き、稼働中のサービスをいくつか停止(ランサムウェアのリソース確保のためと推測)

- ランサムウェアを実行しファイルサーバ内のデータを暗号化

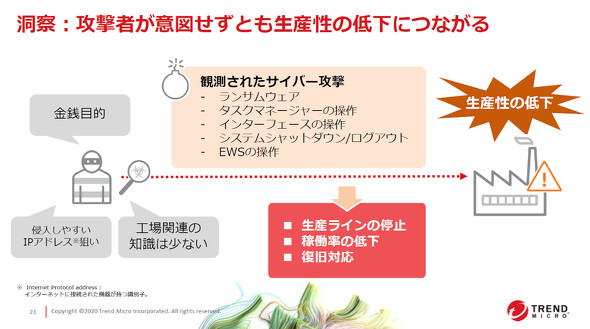

この場合、ランサムウェアには「工場を攻撃する」という意図はないが「タスクマネジャーの稼働サービスを停止する」という挙動や、データの暗号化でファイルサーバを操作不能とすることが、PLCを停止させたり稼働を落としたりする。「攻撃者は工場環境を意図的に狙ってサイバー攻撃を仕掛けてきたわけではない。攻撃した先がたまたま工場だった感じだ。しかしそれでも工場の生産に影響を与えている」(石原氏)。

「たまたま工場だった」

サイバー攻撃が「たまたま工場だった」という証拠として、石原氏はランサムウェアでの攻撃者とのやりとりについて紹介した。「攻撃されたスタートアップのCISO(最高情報セキュリティ責任者)のふりをして、ランサムウェアの攻撃者とメールで連絡した。その際に『攻撃者であることと解除できるということの証明が欲しい』と送ると、攻撃者は『(解読可能であると証明するから)テストファイルを1つだけ送れ。ただし重要ではないものだ』と連絡してきた」(石原氏)。

ただ、ここで攻撃者に送ったのは「重要ではないファイル」ではなく、工場にとっては重要な、工場機器の稼働を制御する「PLCのロジックファイル」である。「工場のデータで何が重要で、何が重要ではないかを理解していれば、工場の設備稼働のカギを握るPLCロジックファイルは解読しないはずだ。解いてしまえば身代金を払わない可能性が生まれるためである。しかし、攻撃者はあっさりと解読したファイルを送ってきた」と石原氏は状況を説明する。

これにより、サイバー犯罪者の特徴として、「サイバー犯罪者の目的は金銭」「IT環境には詳しいが、OT(制御技術)環境やOTで扱われるデータについての知識は乏しい」という2つの特徴が示せるという。

石原氏はこれらの傾向から以下の3つの洞察を示す。

- 工場もサイバー攻撃を受ける

- 工場に着弾する攻撃の多くは、意図して工場を狙ったものではない可能性が高い

- 意図して工場を狙ったサイバー攻撃ではなくても、工場の生産性に影響を及ぼす

石原氏は「攻撃者の行動を考えると、侵入しやすいIPアドレスをまず探し、そこがたまたま工場だったという流れである。そこで攻撃者は金銭目的の攻撃をしかけるが、その挙動が何らかの工場の生産性に影響を与えるというケースが最も多いと考える。工場のスマート化が進むことによって、工場の侵入経路や攻撃対象が増えるため、今後こうした動きはさらに広がっていくと推測できる」と語っている。

また、こうした傾向はスタートアップを想定しているから起きたことではなく「とにかく『侵入しやすいIPアドレスかどうか』というのがサイバー攻撃者の考え方だ。そういう意味では大企業もスタートアップも企業規模には関係ない」と石原氏は傾向について述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

製造マネジメントの記事ランキング

- ERPを“ごみ屋敷”にしない、AIを即戦力にする次世代データ基盤の構築術

- 車載電池は停滞もAI電源は好調、パナソニックHDは構造改革費用が膨らみ下方修正

- ソニー製品で採用、14社がリニューアブルプラスチックのサプライチェーンを構築

- 日立がCIセクターの体制を刷新、新たなセクターCEOにCOOの網谷憲晴氏が就任

- 帳票の翻訳作業を75%削減、BOPを中心としたブラザー工業のオペレーショナルDX

- ソニーGは第3四半期も過去最高業績、懸念はメモリ価格の高騰

- 製造業にも吹くAI旋風、関連需要に期待が集まる

- インフラ保守や工場知能化に向けデジタル基盤に最先端AIを統合、三菱電機と燈

- 資生堂の新美容液を生み出す「fibona」とは、最小工場発のアジャイル型モノづくり

- 【クイズ】ニデックの会計不正に関する報告書、要因の最初に挙がったのは?

コーナーリンク