「状況認識」を実現するSIEMの活用(後編)――制御システムを守る3つの活用事例:制御システム技術者のためのセキュリティ基礎講座(8)(1/2 ページ)

制御システム技術者が知っておくべき「セキュリティの基礎知識」を分かりやすく紹介する本連載。今回は、前回に引き続き制御システムにおける「SIEM(Security Information and Event Management)の活用例について解説する。

「制御システム技術者」に対しセキュリティにおける、情報提供と注意喚起を目的としている本連載。前回の『「状況認識」を実現するSIEMの活用(前編)――スリーマイル島事故の教訓』では、「状況認識」と「SIEM」がどういうものを指すかを紹介した。今回は、制御システムにおけるSIEMの活用例について見てみよう。

SIEMを制御システムで用いる方法は?

SIEMとは、システム全体のログを集めて「正規化」し、「相関分析」を行い、分かりやすい形で「可視化」することによって、脅威の予兆を察知し、「状況認識」を実現するソリューションであることを前回、紹介した。

では、SIEMを制御システムで用いるにはどうすればよいのだろうか。制御システムといっても、サーバ、パソコン、ファイアウォール、IDS(侵入検知システム)など、情報システムでも使用されているデバイスで構成されている部分も多い。

まずは、これらのデバイスのログをSIEMに取り込む。さらに、パーサーと呼ばれるログの正規化ルールをカスタムで作成することで、制御システムで収集されたPLCなどの制御装置のログをSIEMに取り込むことも可能だ。

これらのログの収集は、各デバイスのログ送信機能を用いるか、SIEMから定期的に取得する方法があり、デバイスにソフトを新たにインストールする必要がない場合が多い。この点は、可用性を重視する制御システムにおいても適用しやすいといえるだろう。ただし、可用性を損なわないように、ログの収集周期やネットワークの負荷には十分注意が必要だ。では、制御システムにおいて、具体的にSIEMを活用した例をいくつか見てみよう。

SIEMの活用例(1)(いつもと違うイベントを検知)

SIEMの特徴の1つに、ログを取り続けることによって平均的な傾向が得られるというものがある。プラントのような制御システムでは、決まった作業を行うことが多いので、ログの傾向が出やすいといえる。

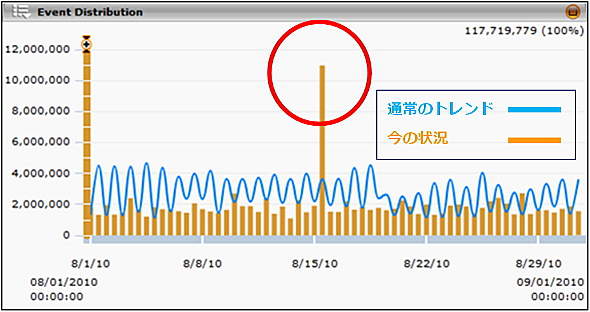

例として、図1を見てみよう。青いラインが対象となるイベントの直近の平均値を表し、橙色の棒グラフが現在値を表す。このグラフを見れば、明らかに通常と違う状況(赤丸で示した)を察知することができる。この場合、その原因が脅威かどうかはイベントの詳細を調べるまでは分からない。しかし、管理者は「異常かもしれない」という状況を察知してプロアクティブ(事前に能動的に)に対策することが可能となる。つまり、「いつもと違う」ことを可視化できるというわけだ。

SIEMの活用例(2)(制御系の情報を統合化しサイバー攻撃の予兆を察知)

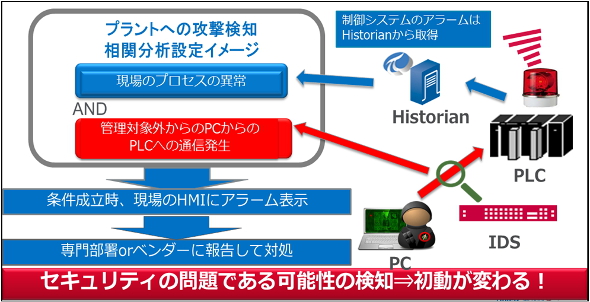

引き続き、制御システムのログを生かしたSIEMの活用例を見てみよう。図2の例では、制御システムのアラーム情報をヒストリアン※1)と呼ばれる制御システムのログ収集ソリューションを介してSIEMに取り込むことで、制御システムが異常かどうかを相関分析の条件にできることを示している。

※1)プラントで用いられている代表的なヒストリアン製品として、OSIsoft 社のPI Systemが知られている。同システムはMcAfee SIEMとの連携が可能である。

制御ヒストリアンデータを使用した相関分析例(出典:マカフィー社資料、PLCは、Programmable Logic Controller、IDSは Intrusion Detection System)

制御ヒストリアンデータを使用した相関分析例(出典:マカフィー社資料、PLCは、Programmable Logic Controller、IDSは Intrusion Detection System)このケースでは「制御システムに異常が発生する」条件と「管理対象外のパソコンから制御機器に通信が行われる」条件が一定時間内に同時に発生することを相関分析のルールとして設定している。

仮に制御システムのアラームが発生しただけだと、オペレーションミスや装置の故障を疑うことになるが、同時に管理対象外のパソコンからの通信を検知していたならば、サイバー攻撃の可能性が一気に高まることになる。例えば、この相関分析条件が成立した場合に、現場のHMIに「セキュリティアラーム」として通知すれば、現場のオペレータの初動を変えることができる。情報システムを管轄する部署やプラントベンダーに連絡するなどの対処を取ることができるだろう。サイバー攻撃を受けたかどうかを現場のオペレータが判断するのは、通常難しいことであるが、SIEMを用いることで「サイバー攻撃を受けたかもしれない」ということをオペレータに知らせることができるのだ。

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- 「深夜特急」のイラン

- 物流自動化は「入れて終わり」ではない、本社と現場の分断を越える“キーマン”とは

- ロックウェル「自律型工場」への道筋、5つのステップと7つの技術要素

- 2033年に年間1万人相当の供給体制、第1弾は手足のシンクロ可能な移動ロボ

- 鋳造/鍛造品向け切削加工AIの共同開発合意、アルムと神戸製鋼所

- 最大4mの長距離検出と、黒色や光沢ワークなども高精度測定を両立

コーナーリンク

SIEMのイベントのトレンド表示画面(出典:マカフィー社資料)

SIEMのイベントのトレンド表示画面(出典:マカフィー社資料)