制御システムのネットワーク監視「侵入検知システム(IDS)」をどう使うか:制御システム技術者のためのセキュリティ基礎講座(6)(1/3 ページ)

制御システム技術者が知っておくべきセキュリティの基礎知識を分かりやすく紹介する本連載。前回、前々回と具体的な防御手段を紹介してきたが、今回は「侵入検知システム(IDS)の活用」について紹介する。

「制御システム技術者」への情報提供と注意喚起を目的としている本連載。数回に掛けて具体的な防御策をお伝えしているが、前回の『制御システム向けの端末防御技術「ホワイトリスト型ウイルス対策」とは?』では、制御システムセキュリティにおける具体的な防御策として、効果的な対策となり得る「ホワイトリスト型ウイルス対策」について解説した。

今回は、制御システムネットワークのセキュリティ対策についての考察を行い、いくつかある対策のうち、ネットワークを監視する対策に焦点を当てて説明する。

制御システムネットワークとは?

制御機器は単体で動作する場合もあるが、多くは何らかのネットワークで結ばれ、通信を行っている。セキュリティの観点で、これらの通信が改ざんされたり盗聴されたりするのを防ぐために対策を行うことは自然な考えだ。では、守るべき対象となる制御システムのネットワークとはどのようなものだろうか。

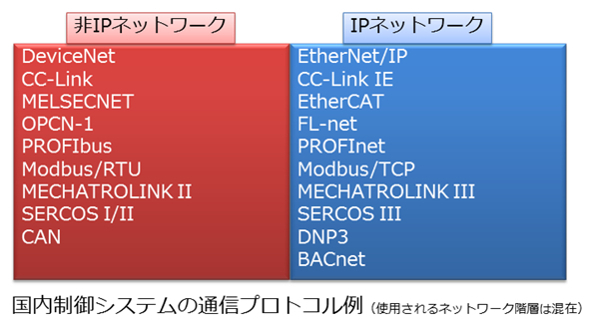

いわゆる情報システムのネットワークではIPベースの通信が主であり、そこで用いられている通信プロトコル※1)も一般的なものが多い。しかし、制御システムのネットワークでは、制御システム専用の通信プロトコルを用いるケースが多い。近年のオープン化の流れに伴いIPネットワークが増加しているとはいえ、非IPネットワークもまだ多く存在する(図1)。

※1)ネットワーク上の通信の手続きや規約を定めたもの

このような制御システムネットワークで用いられている通信プロトコルには、IPベースであるかどうかに関わらず、多くが以下の特徴を持つ。

- プロトコルの構造がシンプルで、通信内容の特定の数バイトを見ると通信の目的が分かることが多い

- 認証の仕組みがなかったり、暗号化がされていないことが多い

これらの通信プロトコルは、通信を処理する制御機器のリソースの制限や、可用性を重視する観点から、単純な設計とならざるを得ない。また、非IPネットワークで一般的となった通信プロトコルが、オープン化の流れに伴い、ほとんどその構造を維持したままIP化されることが多いこともその一因といえる。そのため、これらの通信プロトコルが使用されているネットワークは、攻撃者にとって、盗聴するにしても、妨害を試みるにせよ、比較的容易な環境だといえるだろう。

セキュリティという観点で見た場合、現状の制御システムのネットワークは脆弱なのだ。実際にICS-CERT(Industrial Control Systems Cyber Emergency Response Team)と呼ばれる米国国土安全保障省の制御システムセキュリティインシデント対策チームのレポートでは、数多くの制御システムネットワークの脆弱性※2)が報告されている※3)。

※2)攻撃に利用されてしまう可能性のある仕様やバグに起因する欠陥

※3)ICS-CERTの警告サイトに制御システム通信の脆弱性も公開されている(http://ics-cert.us-cert.gov/alerts)

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- AGVか、それともAMRか……無人搬送機導入時の注意点

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- 「深夜特急」のイラン

- 最高速度5m/sの自由な経路を構築、THKが搬送システム向けガイド受注開始

- 工場データ収集の9割で通信トラブル経験、製造業の現場担当者約1000人調査

- 多種多様なセンサーを統合し、仮想計測も可能なプラットフォームを発表

- 最大4mの長距離検出と、黒色や光沢ワークなども高精度測定を両立

コーナーリンク

図1:国内で用いられている制御システムの通信プロトコル例(出典:マカフィー)

図1:国内で用いられている制御システムの通信プロトコル例(出典:マカフィー)