OTセキュリティのリスクを可視化、シンプルで低コストな独自開発IDS:産業オープンネット展 2024

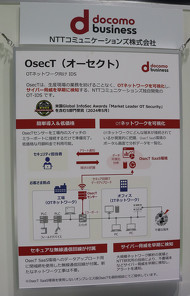

NTTコミュニケーションズは「産業オープンネット展 2024」において、OTネットワーク向けのIDS(不正侵入検知システム)「OsecT(オーセクト)」を出展した。

製造現場では、さらなる生産性や品質向上を目的として外部ネットワークの活用が拡大している。その一方で懸念されるのが、サイバー攻撃のリスクだ。NTTコミュニケーションズは「産業オープンネット展 2024」(2024年7月2日、大田区産業プラザPiO)において、OTネットワーク向けのIDS(不正侵入検知システム)「OsecT(オーセクト)」を出展した。

OsecTはNTTコミュニケーションズが独自に開発したIDSだ。導入は、OsecTセンサーを工場内のスイッチのミラーポートに接続するだけ。制御システムへ影響を与えることなく利用可能となる。主な機能はネットワークの可視化と脅威/脆弱性の検知だ。「セキュリティにコストをかけられない、専任の担当者がいないなどの状況にある中堅中小企業をターゲットにしている。機能もシンプルにしており、低コストでの提供が可能となっている」(NTTコミュニケーションズの説明員)。

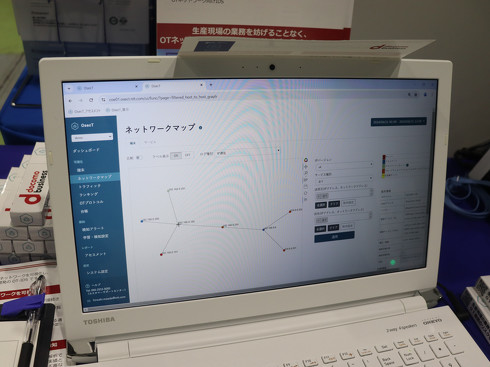

ネットワークの可視化では、ユーザー環境の資産/ネットワークの情報を分析し、Webポータル画面で見られるようになる。「工場内のネットワークでは、どんな端末がつながっているのか全てを把握できていないケースがある。OsecTは通信の情報から資産管理台帳を自動生成することができる。ただ、通信の情報だけでは限度がある。そこで、既存の資産管理台帳やユーザーが手入力した情報などを取り込んで管理できるようになっている」(NTTコミュニケーションズの説明員)。

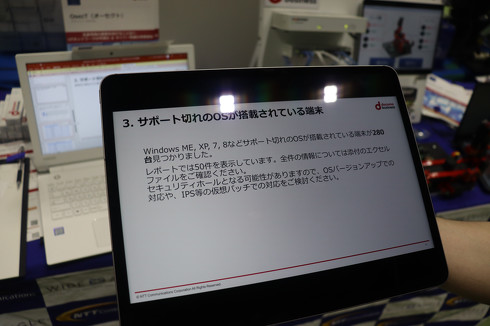

ネットワークマップやトラフィック量のランキングによって重要な端末を俯瞰的に把握することも可能だ。また、これらの情報からアセスメントレポートを自動的に出力することもできる。「担当者にセキュリティの知識があれば、可視化した画面を見ながら分析できるが、そういった専門家がいないケースも想定して加えた」(NTTコミュニケーションズの説明員)

脅威/脆弱性の検知では、ユーザー環境における通信状況を学習し、脅威や脆弱性を検知した際にアラートで通知する。具体的には、予期せぬ端末の接続、異常なパケット量、異常な挙動などを素早く検知し、それらの情報はWebポータル画面上で確認可能だ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

経産省の工場セキュリティガイドラインはなぜ別冊が必要だったのか

経産省の工場セキュリティガイドラインはなぜ別冊が必要だったのか

経済産業省は工場セキュリティガイドラインを2022年11月に発表したのに続き、同ガイドラインの【別冊:スマート化を進める上でのポイント】を2024年4月に公開した。これらを策定した狙いはどこにあるのか、経済産業省に聞いた。 工場のスマート化で高まるサイバーリスク、経産省が対策の要点など公開

工場のスマート化で高まるサイバーリスク、経産省が対策の要点など公開

経済産業省は「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン【別冊:スマート化を進める上でのポイント】」を公表した。 工場セキュリティガイドラインが示す3つのステップ、そこで必要な対策とは何か

工場セキュリティガイドラインが示す3つのステップ、そこで必要な対策とは何か

本連載では経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」が示す、今必要な工場セキュリティ対策を解説する。第2回では、ガイドラインが示すセキュリティ対策の3ステップと、各ステップで実施する対策について詳しく紹介する。 三菱電機とNTTコムがAIによるふるまい異常検知が可能なOT向けセキュリティ提供

三菱電機とNTTコムがAIによるふるまい異常検知が可能なOT向けセキュリティ提供

三菱電機とNTTコミュニケーションズは、IoTとOT向けセキュリティソリューションの提供を開始した。AIによるふるまい異常検知により、重要インフラや製造現場などにおけるIoT、OT領域のセキュリティを強化する。 OTセキュリティを巡るエネルギー業界の法改正とは、変わる事業者の事故対応

OTセキュリティを巡るエネルギー業界の法改正とは、変わる事業者の事故対応

フォーティネットジャパンはエネルギー業界に関するOTセキュリティ関連法改正などの概要について説明会を開催した。 世界中から狙われる日本のスマート工場、億単位の損失から工場を守る方法とは

世界中から狙われる日本のスマート工場、億単位の損失から工場を守る方法とは

本連載では、Schneider Electric(シュナイダーエレクトリック)インダストリー事業部 バイスプレジデントの角田裕也氏が、製造業で起きている変化をグローバルな視点で紹介しながら、製造現場の将来像を考察する。今回はサイバーセキュリティについて取り上げる。