被害事例から考える製造現場に必要なセキュリティ対策:経済産業省「工場セキュリティガイドライン」を読み解く(3)(1/2 ページ)

本連載では、ガイドラインが示す、今必要な工場セキュリティ対策を解説する。最終回となる今回は、ランサムウェアの被害事例を基に、ガイドラインに沿ったセキュリティ対策を紹介する。

2022年11月16日、経済産業省から「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」(以下、ガイドライン)が発表された。

これまで工場システムは、内部ネットワークとして、インターネットなどのネットワークにさらされないことを前提に設計されてきた。しかし、IoT(モノのインターネット)や自動化によるスマート工場の実現に向けた動きが活発化し、新たなセキュリティリスクが発生している。このような状況を踏まえ、経済産業省はガイドラインを策定した。

本連載では、ガイドラインが示す、今必要な工場セキュリティ対策を解説する。前回はガイドラインが示すセキュリティ対策の3ステップと、各ステップで実施する対策を紹介した。最終回となる今回は、ランサムウェアの被害事例を基に、ガイドラインに沿ったセキュリティ対策を紹介する。

⇒これまでの「経済産業省『工場セキュリティガイドライン』を読み解く」の記事はこちら

米パイプライン工場のランサムウェア被害事件で何が起きたのか

2021年5月、米国最大手のパイプライン企業がランサムウェアによるサイバー攻撃を受けた。第1回でランサムウェアの被害事例として紹介したが、今回はこちらの事例をより詳しく解説し、工場でどのような対策を施すべきだったかを考えていく。

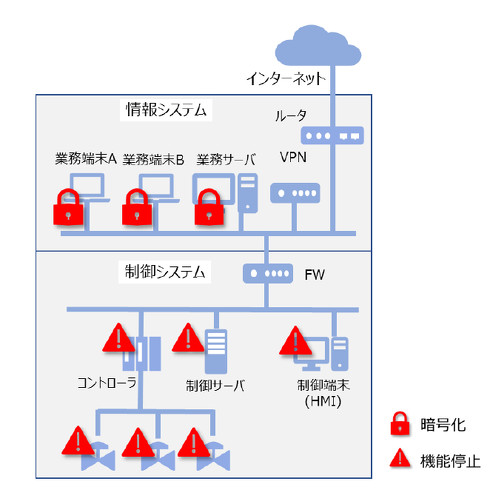

この事件では、VPN経由で侵入してきた攻撃者が情報ネットワークに攻撃を仕掛け、コンピュータを暗号化した。この攻撃による被害は情報系であり、パイプライン制御システムそのものは直接影響を受けなかったが、制御システムへのランサムウェアの被害拡大を懸念し、制御システムを停止した。

これによりパイプラインは6日間停止し、ワシントンのガソリンスタンドの約8割でガソリンが売り切れ状態となり、市民生活に大きな影響を与えた。さらに二重脅迫の手口によってデータの暗号化だけでなく、100GB近いデータが窃取されたことも分かっている。

被害発生に至る攻撃の流れ

攻撃者はインターネット上からVPNの正規アカウントを使って侵入してきたと考えられている。このVPN装置は情報システム管理部門では把握していなかった。パスワードは十分に複雑だったが、多要素認証は構成されていなかったという。さらに、以前に漏えいしたパスワードを使い回していたと考えられている。

VPNから侵入した攻撃者は、脅迫に利用できる機密情報を探す。さらに、対象組織内のネットワークを調査し、攻撃可能な機器に対しランサムウェアを配布することで攻撃の対象を拡大させる。

機密情報を窃取した後、配布したランサムウェアによって情報システム内の業務端末を暗号化し、情報ネットワークを機能不全にした。このことが判明した時点で、現場担当者は制御システムへのランサムウェア被害拡大を防ぐため、制御システムを停止した。

これはインシデント対応プロセスに沿った手順だったが、制御システムを稼働停止にしたことで顧客への燃料供給が停止し、市場で燃料が枯渇することになった。

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- 「深夜特急」のイラン

- 物流自動化は「入れて終わり」ではない、本社と現場の分断を越える“キーマン”とは

- ロックウェル「自律型工場」への道筋、5つのステップと7つの技術要素

- AGVか、それともAMRか……無人搬送機導入時の注意点

- 2033年に年間1万人相当の供給体制、第1弾は手足のシンクロ可能な移動ロボ

- 鋳造/鍛造品向け切削加工AIの共同開発合意、アルムと神戸製鋼所

コーナーリンク