工場を取り巻くセキュリティ環境動向とガイドラインの全体像:経済産業省「工場セキュリティガイドライン」を読み解く(1)(1/2 ページ)

本連載では経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」が示す、今必要な工場セキュリティ対策を解説する。1回目は、最近の工場を取り巻く環境動向と、ガイドラインの全体像を紹介する。

2022年11月16日、経済産業省から「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」(以下、ガイドライン)が発表された。

これまで工場システムは、内部ネットワークとして、インターネットなどのネットワークにさらされないことを前提に設計されてきた。しかし、IoT(モノのインターネット)や自動化によるスマート工場の実現に向けた動きが活発化し、新たなセキュリティリスクが発生している。このような状況を踏まえ、経済産業省はガイドラインを策定した。

本連載では、ガイドラインが示す、今必要な工場セキュリティ対策を解説する。第1回は、最近の工場を取り巻く環境動向と、ガイドラインの全体像を紹介する。

製造業を取り巻くセキュリティ環境動向

製造業では、コンピュータネットワークと工場現場の制御システムを融合させた、サイバーフィジカルシステム(CPS)を活用したDX(デジタルトランスフォーメーション)の推進が重要になっている。

製造現場では常日頃から生産性向上が求められているが、それに加えて人手不足が深刻化しており、働き方改革の実現は喫緊の課題だ。また、感染症の拡大、自然災害発生など緊急時の事業継続のため、生産現場を含むテレワークの実現や、環境変化へ迅速に適応できる柔軟なサプライチェーンの構築が求められている。

そして、DXの推進に欠かせないのがセキュリティだ。セキュリティを確保できなければ、生産制御システムの完全性や可用性が損なわれて安全や品質が確保できなくなり、重要データの漏えいによる経営リスクも高まる。

狙われる工場システム

これまで、サイバー攻撃を受けやすい業界は主に金融業だったが、近年狙いは製造業へと変わりつつある。なぜなら、これまで閉じた環境で稼働していた製造現場が、前述のスマート工場化の流れを受けて、インターネットなど外部環境と接点を持つようになり、セキュリティリスクが増加しているからだ。

実際、工場システムへの攻撃は2010年頃から増加しており、生産制御システムが攻撃を受けて工場の稼働が停止するなど、重大な被害が多発している。

制御システムを停止した米国パイプライン企業の被害事例[クリックで外部へリンク]出所:IPA「制御システムのセキュリティリスク分析ガイド補足資料 制御システム関連の サイバーインシデント事例9」(2021年10月)

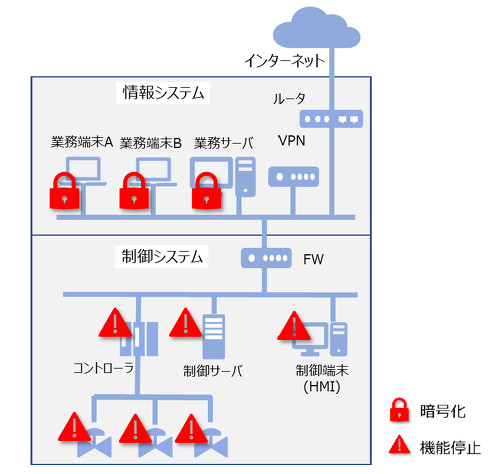

制御システムを停止した米国パイプライン企業の被害事例[クリックで外部へリンク]出所:IPA「制御システムのセキュリティリスク分析ガイド補足資料 制御システム関連の サイバーインシデント事例9」(2021年10月)2021年5月には、米国最大手のパイプライン企業がランサムウェアによるサイバー攻撃を受けた。VPN経由で侵入してきた攻撃者が情報ネットワークに攻撃を仕掛け、コンピュータを暗号化した。この攻撃による被害は情報系であり、パイプラインの制御システムそのものは直接影響を受けなかったが、制御システムへのランサムウェアの被害拡大を懸念し、制御システムを停止した。

これにより、パイプラインは6日間停止し、ワシントンのガソリンスタンドの約8割でガソリンが売り切れ状態となり、市民生活に大きな影響を与えた。さらに二重脅迫の手口によって、データの暗号化だけでなく、100GB近いデータが窃取されたことも分かっている。

ランサムウェア攻撃によって、工場の操業停止だけでなく数百億円の機会損失が発生した事例もある。このような甚大な被害に至った要因としては、以下の2つが挙げられる。

- 工場の生産制御システム、機器が脆弱でセキュリティ対策が不足しており、サイバー攻撃を受けやすい状態になっている

- 攻撃の対象が工場の生産制御システム、機器に向いている

攻撃者は、攻撃による被害が重大であればあるほど効果が高いと考える。そして、攻撃対象が脆弱であるほど簡単に攻撃が成功するため狙いやすくなる。これらが両立するのが工場の生産制御システム、機器なのだ。

自社の工場の制御システムはインターネットや外部ネットワークにつながっていないから大丈夫だと安心している読者もいるかもしれない。

しかし、外部ネットワークに物理的につながっていないシステムや機器であっても、工場従業員やシステム、機器ベンダーの保守担当者などの人間を介して間接的につながり、サイバー攻撃を受ける可能性がある。また、工場従業員による不正や過失による情報漏えいも増加しているので、注意が必要だ。

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- AGVか、それともAMRか……無人搬送機導入時の注意点

- 「深夜特急」のイラン

- 物流自動化は「入れて終わり」ではない、本社と現場の分断を越える“キーマン”とは

- ロックウェル「自律型工場」への道筋、5つのステップと7つの技術要素

- 2033年に年間1万人相当の供給体制、第1弾は手足のシンクロ可能な移動ロボ

- 鋳造/鍛造品向け切削加工AIの共同開発合意、アルムと神戸製鋼所

コーナーリンク