米国の消費者IoTセキュリティラベル表示制度とESG戦略:海外医療技術トレンド(89)(1/3 ページ)

本連載第54回で、2020年1月に施行されたカリフォルニア消費者プライバシー法(CCPA)およびIoT機器セキュリティ法が非医療機器に及ぼす影響について取り上げたが、2023年に向けて消費者IoTセキュリティの新制度を巡る動きが加速している。

本連載第54回で、2020年1月に施行されたカリフォルニア消費者プライバシー法(CCPA、関連情報)およびIoT(モノのインターネット)機器セキュリティ法(関連情報)が非医療機器に及ぼす影響について取り上げたが、2023年に向けて消費者IoTセキュリティの新制度を巡る動きが加速している。

2023年改正を迎えるカリフォルニア州IoT機器セキュリティ法/CCPA

2022年9月29日、カリフォルニア州知事のギャビン・ニューサム氏は、IoT機器セキュリティ改正法案(AB-2392、関連情報)に署名し、成立した。

同州のIoT機器セキュリティ法では、「医療機器」のように、連邦政府機関の既定法規制/ガイドラインのセキュリティ要求事項を満たしたIoT機器を適用対象外とする一方、パーソナル・フィットネスモニター、モバイル健康管理機器など、「非医療機器」でHIPAA適用主体(例:医療機関、医療保険者)以外の民間事業者が提供する製品は適用対象となる。

2023年1月1日に施行される改正IoT機器セキュリティ法では、機器製造業者が、国立標準技術研究所(NIST)の消費者IoT製品向け標準規格(例:消費者向けIoT機器サイバーセキュリティラベル表示(Labeling)プログラム)を満たすことによって、同法の要求事項を充足できるようになるとしている。

参考までに、改正カリフォルニア州消費者プライバシー保護法(CCPA)(関連情報)も、2023年1月1日に施行される予定である。この改正により、現行法で対象外としてきた従業員や外部委託先、採用関係の個人情報管理が新たに適用対象となる。企業の従業員などを対象とする健康関連デジタルヘルスサービス事業者はその影響を受けることになる。

大統領令を起点とする消費者IoTセキュリティラベル表示制度

前述のカリフォルニア州改正IoT機器セキュリティ法が採用する連邦政府レベルの消費者向けIoT機器/ソフトウェアサイバーセキュリティラベル表示プログラムとは何だろうか。

本連載第80回の中で、2021年5月12日に米国大統領行政府が発出した「国家サイバーセキュリティに関する大統領令」(関連情報)に基づく国立標準技術研究所(NIST)の「ソフトウェアサプライチェーン強化に関するワークショップおよびポジションペーパー募集」(関連情報)に対して、米国医薬食品局(FDA)が回答した「FDA CDRHと医療機器サイバーセキュリティ:連邦政府のサイバーセキュリティ向上に関する大統領令[第14028号]についてのNISTへの回答書」(関連情報、PDF)を取り上げた。

大統領令第14028号では、非医療機器/Non-SaMD(Software as a Medical Divice)に関連して、NISTに対し、消費者向けIoT機器およびソフトウェア開発プラクティスのサイバーセキュリティ機能に関する自主的なラベル表示プログラムづくりに着手するよう指示していた。これを受けたNISTは、連邦取引委員会(FTC)と連携しながら、2022年2月4日、「消費者向けIoT製品のサイバーセキュリティラベル表示に関する推奨基準」(関連情報、PDF)および「消費者向けソフトウェアのサイバーセキュリティラベル表示に関する推奨基準」(関連情報、PDF)と題するホワイトペーパーを公表している。

前者の「消費者向けIoT製品のサイバーセキュリティラベル表示に関する推奨基準」は以下のような構成になっている。

- 1.イントロダクション

- 1.1 背景

- 1.2 スキームとスキームオーナー

- 1.3 文書のスコープと目標

- 1.4 文書の構造

- 2.ベースライン製品基準

- 2.1 IoT製品のスコープ

- 2.2 推奨されるベースライン製品基準

- 2.3 推奨される基準に関連するIoT製品の脆弱性

- 2.4 リスク、仕立て、層化における考慮事項

- 2.5 既存の標準規格、プログラム、スキームの活用

- 2.6 ハーモナイゼーションの考慮事項

- 3.ラベル表示の考慮事項

- 3.1 推奨されるラベル表示のアプローチ

- 3.2 ラベル表示の表現

- 3.3 消費者教育

- 4.適合性評価の考慮事項

- 参考文献

これらのうち「1.イントロダクション」の「1.1 背景」では、NISTが過去に策定したIoTセキュリティ関連文書として、本連載第60回で触れた、以下のようなものを挙げている。

- 「NIST IR8259:IoT機器製造業者向けの基礎的サイバーセキュリティ活動」(2020年5月29日、関連情報)

- 「NISTIR 8259A:IoT機器サイバーセキュリティ機能コア・ベースライン」(2020年5月29日、関連情報)

- 「NISTIR 8259B:IoT非技術的サポート機能コア・ベースライン」(2021年8月25日、関連情報)

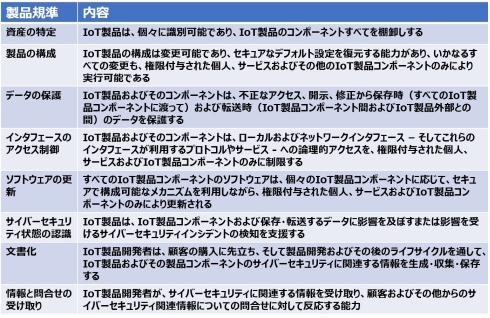

次に、「2.ベースライン製品基準」の「2.2 推奨されるベースライン製品基準」では、表1に挙げたような項目を、IoT製品全体および必要に応じて個々のIoT製品コンポーネント(例:IoT機器、バックエンド、関連するアプリケーション)向けに適用するよう推奨している。

表1 推奨されるベースライン製品基準(例)[クリックで拡大] 出所:National Institute of Standards and Technology (NIST)「Recommended Criteria for Cybersecurity Labeling for Consumer Internet of Things (IoT) Products」(2022年2月4日)を基にヘルスケアクラウド研究会作成

表1 推奨されるベースライン製品基準(例)[クリックで拡大] 出所:National Institute of Standards and Technology (NIST)「Recommended Criteria for Cybersecurity Labeling for Consumer Internet of Things (IoT) Products」(2022年2月4日)を基にヘルスケアクラウド研究会作成本連載第77回で取り上げた、医療機器サイバーセキュリティと同様の「トータル製品ライフサイクル」の考え方が、消費者IoT製品にも反映されている。

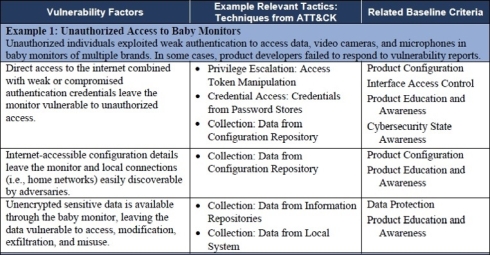

さらに表2は、「2.3 推奨される基準に関連するIoT製品の脆弱性」より、リアルワールドのIoT製品の脆弱性および関連するベースライン基準(例)を示したものである。

表2 リアルワールドのIoT製品の脆弱性および関連するベースライン基準(例)[クリックで拡大] 出所:National Institute of Standards and Technology (NIST)「Recommended Criteria for Cybersecurity Labeling for Consumer Internet of Things (IoT) Products」(2022年2月4日)

表2 リアルワールドのIoT製品の脆弱性および関連するベースライン基準(例)[クリックで拡大] 出所:National Institute of Standards and Technology (NIST)「Recommended Criteria for Cybersecurity Labeling for Consumer Internet of Things (IoT) Products」(2022年2月4日)ここでは、幼児モニターへの不正アクセスの事例を取り上げて、脆弱性の要因を、政府系研究機関であるMITREコーポレーションのATT&CK(敵対的な戦術とテクニック、共通知識)からの関連事例、関係するベースライン基準でマッピングしている。

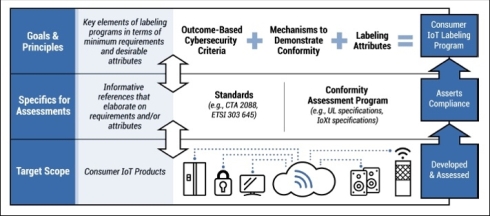

そして図1は、「2.5 既存の標準規格、プログラム、スキームの活用」より、既存の標準規格やプログラムを利用した消費者IoTラベル表示プログラムの全体像を示したものである。ラベル表示プログラムは、「目標と原則」「評価の詳細」「対象スコープ」から構成される。

図1 既存の標準規格やプログラムを利用した消費者IoT表示プログラムの構築[クリックで拡大] 出所:National Institute of Standards and Technology (NIST)「Recommended Criteria for Cybersecurity Labeling for Consumer Internet of Things (IoT) Products」(2022年2月4日)

図1 既存の標準規格やプログラムを利用した消費者IoT表示プログラムの構築[クリックで拡大] 出所:National Institute of Standards and Technology (NIST)「Recommended Criteria for Cybersecurity Labeling for Consumer Internet of Things (IoT) Products」(2022年2月4日)NISTは、既存の標準規格(例:CTA2088 - 機器および機器システム向けベースラインサイバーセキュリティ標準規格、ETSI EN 303 645 - 消費者IoT機器向けサイバーセキュリティ標準規格)や、適合性評価プログラム(例:UL規格、IoXt規格)を有効活用して消費者IoTサイバーセキュリティラベル表示プログラムを構築することを推奨している。

Copyright © ITmedia, Inc. All Rights Reserved.

医療機器の記事ランキング

- おむつかぶれや尿路感染を防ぐ、体外式カテーテルに新製品

- 3DとAIで数十万の細胞を解析する「自律型デジタル細胞診」システムを開発

- 減らすだけでは効果なし、完全禁酒/禁煙で食道がん治療後の発生リスクが5分の1に

- 「入れ歯」専用の次世代3Dプリンタ、2027年市場投入へ

- 既存薬が効きにくいがんにも光、BNCT用ホウ素薬剤を開発

- 自宅での「尿検査」がより正確に、小型二電極バイオセンサーを開発

- 対象所見を10種類に拡充した胸部単純X線画像病変検出ソフトの提供を開始

- 体温の日内制御、恒温動物と変温動物で共通の仕組みを発見

- 不公平な提案を受諾する際の脳内抑制メカニズムを解明

- 新型コロナ向け「ワクチン接種パッチ」の実用化へ前進、自己接種も可能に

コーナーリンク