Armが「PSA Certified」に込めたセキュアMCU普及への意気込み:Arm最新動向報告(8)(2/4 ページ)

ルネサスのArmマイコンがCortex-M4ベースなのにPSAを取得できる理由

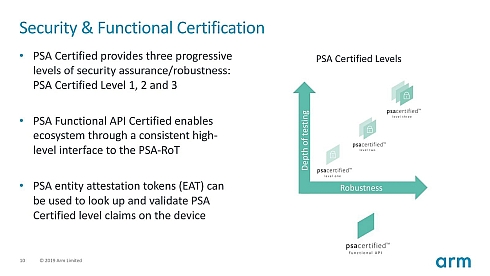

さて、図4をベースにもう少し細かく説明する。PSAには2種類のCertifiedがある。1つがPSA Certifiedで、これはデバイスそのものがどれだけ強固にセキュリティ対策を行っているかを示すもので、レベル1〜3までの3段階が用意されている。もう1つが「PSA Certified functional API」である。こちらはセキュアなソフトウェア(つまりセキュアなOSやアプリケーション)を動かすために必要なAPIに対応しているか、という話であり、こちらはYes/Noのどちらかしかない(中途半端な対応は認められていない模様)ため、特にレベルは存在しない。なお、PSA Certifiedのレベルとは何か? という話は後述する。

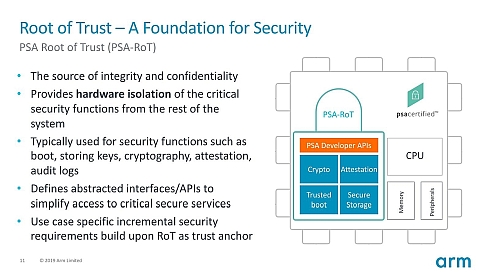

次が“Dedicated to PSA-RoT enable chips, devices and platforms”であるが、要するにRoT(Root of Trust)をデバイスの中に設け、ここにセキュリティ機能を集約するとともにUser Land(通常のアプリケーションを実行する領域)と分離しましょう、という話である(図5)。ここでRoTがあくまでも“PSA-RoT”であり、TrustZoneではない点がミソである。

PSAは汎用的な仕様であって、別にArm独自のものではないので、例えばサードパーティーが独自に実装したセキュアMCUであっても、PSAの要求するものを満たしていればCertifiedが取得できるとしている。事実、ルネサス エレクトロニクスの「Renesas Synergy S5」や「Renesas RA6」は、Cortex-M4ベースのMCU(なのでTrustZoneは実装できない)にもかかわらず、PSA Certifiedを取得している。これは同社が独自のセキュリティ機構を実装しており、これがPSAの要求を満たしていたため取得できていることになる。

この理屈を敷衍(ふえん)化すると、例えば「Shield」と「WorldGuard」というセキュリティ拡張を実装したSiFiveの新しいMCU IPは、理論上PSA Certifiedを取得できる可能性がある。しかし、それが可能か、あるいはSiFiveその他のベンダーにその気があるのかについては現状不明である。機会があれば関係者に確認してみたいところだ。

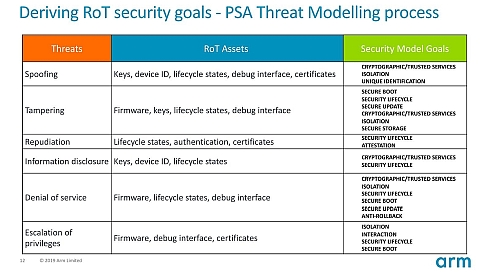

話を戻すと、PSA-RoTで想定される攻撃とその防御法をまとめたのがこちら(図6)である。さすがプローブを利用してのクラッキング(回路に直接プローブを当てて、動作を確認する方法)までは想定されていない(これへの対抗策は、回路そのものの暗号化や内部バスの暗号化が必須で、セキュアカードなどでは実用化されているが、性能とコストのトレードオフから見送られたのだろう)ようだが、一般的な使われ方の中での脅威はほぼ網羅されている。

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- 製造業の「SBOM」は誰が構築し運用/管理すべきか【後編】

- チップレットでASIL Dを支援する車載SoC技術を開発

- 出荷量1.3倍を実現、電源不要のIoTゲートウェイが南種子町にもたらす農業改革

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

コーナーリンク