そのPLCの情報はネットで丸見え、工場に襲い掛かるサイバー攻撃の脅威:産業制御システムのセキュリティ(2/2 ページ)

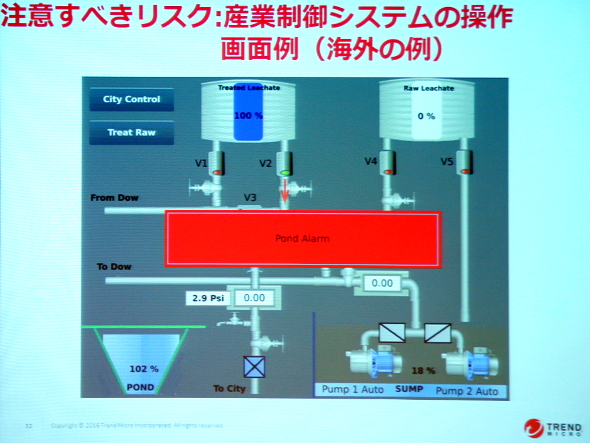

水処理場の操作インタフェースが丸見えに

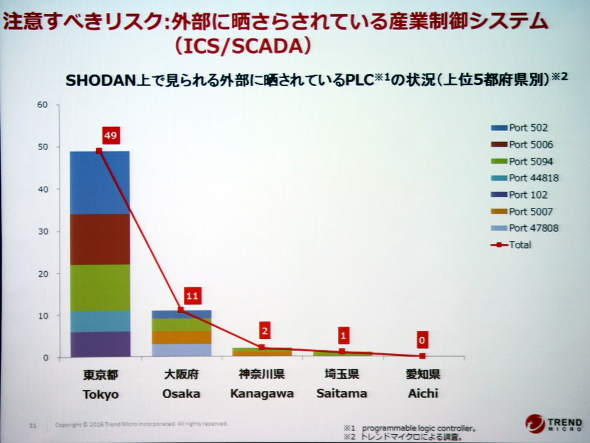

トレンドマイクロが行った産業制御システムに対する調査では、SHODAN上で見られる外部にさらされているPLC(Programmable Logic Controller)の情報は東京都で49、大阪府で11、神奈川県で2、埼玉県で1、愛知県で0という結果だった。

これは他のWebサービスやメールサービスなどに比べて非常に少ない数値であるが、トレンドマイクロのスレットリサーチャーであるスティーブン・ヒルト(Stephen Hilt)氏は「十分だとはいえない」と警鐘を鳴らす。

「他のサービスに比べるとSHODANにさらされている機器の数は少ないように見えるが、これでもまだ多すぎるといえる。こうした機器は十分なセキュリティが取られていないケースが多いため、見られている時点で攻撃者は容易にこれらを攻撃することが可能だ。攻撃を受ければ、システム的な問題だけでなく物理的にも甚大な被害が生まれる可能性がある」とヒルト氏は述べている。

実際に、重要インフラともいえる施設の操作インタフェースがネットワーク上にさらされている状況が現実に起こっている。「日本では探すことができなかった」(ヒルト氏)としたが、実際にカナダの水処理場のシステムについては「ネットワーク上で見ることができた」(同氏)としている。

これらのようにIoTなどで「つながる工場」化が進めば進むほど、リスクも大きくなる。ヒルト氏は「日本の産業制御システムのセキュリティについては、他の国に比べてよくやっていると思うが、まだ十分だとはいえない。産業制御システムはそもそも外部にさらされるべきではない。産業制御システムそのものがインターネットセキュリティを考慮されていない場合が多いので、安全なプロトコル設計なども含めた議論が必要だ」と今後に向けたアドバイスを述べている。

関連記事

工場の安定稼働が人質に! なぜ今制御システムセキュリティを考えるべきなのか

工場の安定稼働が人質に! なぜ今制御システムセキュリティを考えるべきなのか

工場や発電所などで使われる制御システムのセキュリティが今脅かされていることをご存じだろうか。イランの核施設を襲った「Stuxnet」以来、各国の政府が対策を本格化させているが、日本における制御システムセキュリティ対策で重要な役割を担うのが制御システムセキュリティセンター(CSSC)だ。本稿ではCSSCの取り組みとその基幹施設であるテストベッド「CSS-Base6」の概要について紹介する。 なぜ今、制御システムセキュリティがアツいのか?

なぜ今、制御システムセキュリティがアツいのか?

なぜ今制御システムセキュリティが注目を集めているのか。元制御システム開発者で現在は制御システムセキュリティのエバンジェリスト(啓蒙することを使命とする人)である筆者が、制御システム技術者が知っておくべきセキュリティの基礎知識を分かりやすく紹介する。 制御システム破りの“定石”、「Operation Dragonfly」がもたらす“真の脅威”

制御システム破りの“定石”、「Operation Dragonfly」がもたらす“真の脅威”

2014年6月に、欧州の電力会社に向けたサイバー攻撃が明らかになった。「Operation Dragonfly(オペレーションドラゴンフライ)」と名付けられた同攻撃は、イランの核施設のPLCを狙ったマルウェア「Stuxnet(スタックスネット)」以来となる制御システムを標的にした大規模攻撃だと注目を集めている。「Operation Dragonfly」の特徴とその“真の脅威”についてお伝えする。 ググるだけで水圧バルブを直接操作可能!? ――制御系システムの「危うい現実」

ググるだけで水圧バルブを直接操作可能!? ――制御系システムの「危うい現実」

いま、製造業の世界で“セキュリティ”が注目されている。産業制御システムへのサイバー攻撃がニュースとなる中、制御系システムにおけるセキュリティの現状や「ネットの脅威」への対策などを、トレンドマイクロがまとめた調査レポートを基に紹介する。 事例から見る、製造現場でのセキュリティ導入の“ツボ”

事例から見る、製造現場でのセキュリティ導入の“ツボ”

増加する“制御システムを取り巻く脅威”に対し、制御システムセキュリティ対策が急務になっているが、そこには製造現場ならではの課題も多い。現場で実際に起こったセキュリティ事例から、製造現場でのセキュリティ導入の“ツボ”を考える。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- AGVか、それともAMRか……無人搬送機導入時の注意点

- 「深夜特急」のイラン

- 物流自動化は「入れて終わり」ではない、本社と現場の分断を越える“キーマン”とは

- ロックウェル「自律型工場」への道筋、5つのステップと7つの技術要素

- 2033年に年間1万人相当の供給体制、第1弾は手足のシンクロ可能な移動ロボ

- 鋳造/鍛造品向け切削加工AIの共同開発合意、アルムと神戸製鋼所

コーナーリンク

トレンドマイクロのスレットリサーチャーであるスティーブン・ヒルト氏

トレンドマイクロのスレットリサーチャーであるスティーブン・ヒルト氏