米国連邦政府のゼロトラスト推進政策が医療機器に及ぼす影響:海外医療技術トレンド(86)(1/3 ページ)

本連載第65回や第82回で、米国保健医療行政機関のDX(デジタルトランスフォーメーション)の取り組みを取り上げたが、連邦政府レベル全体で、ゼロトラストモデルの実装に対する関心が高まっている。

本連載第65回や第82回で、米国保健医療行政機関のDX(デジタルトランスフォーメーション)の取り組みを取り上げたが、連邦政府レベル全体で、ゼロトラストモデルの実装に対する関心が高まっている。

保健医療における「ゼロトラスト」とは何か?

米国保健福祉省(HHS)傘下の保健医療セクターサイバーセキュリティ調整センター(HHS HC3)が2020年10月1日に公表した「医療におけるゼロトラスト(Report #: 202010011030)」(関連情報、PDF)によると、「ゼロトラスト」は、2010年にフォレスターリサーチのジョン・キンダーバグ氏が提唱した概念であり、現在のIT環境や職場環境に取り組むために、境界防御型の城と堀のセキュリティモデルからシフトした手法である。以下に挙げるもの全てについて、稼働する場所に関係なく、セキュリティ境界の内側、外側のいずれに関わらず、デフォルトで信頼できないものだとしている。

- デバイス

- ユーザー

- ワークロード

- システム

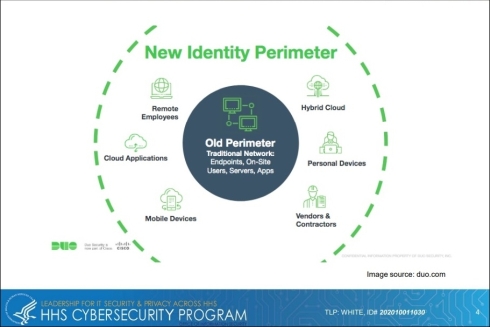

図1は、ゼロトラストアーキテクチャにおける新たなアイデンティティー境界と、従来の境界防御型セキュリティモデルの境界を対比したものである。

図1 ゼロトラストアーキテクチャと境界防御型セキュリティモデルの関係[クリックで拡大] 出所:U.S. Department of Health and Human Services (HHS)「Zero Trust in Healthcare (Report #: 202010011030)」(2020年10月1日)

図1 ゼロトラストアーキテクチャと境界防御型セキュリティモデルの関係[クリックで拡大] 出所:U.S. Department of Health and Human Services (HHS)「Zero Trust in Healthcare (Report #: 202010011030)」(2020年10月1日)医療ITの場合、クローズドな院内環境下で、基幹系の病院情報システム(HIS)から、各部門の臨床情報システム(CIS)、電子カルテシステムへと発展していった歴史的経緯を受けて、物理的ロケーションに基づく境界防御型セキュリティが主流となってきた。

しかしながら、現在、ハイブリッドクラウド、クラウド型アプリケーション、個人向けモバイルデバイス、遠隔勤務、ベンダー/外部委託先事業者など、利用システムや関与するステークホルダーの拡大や複雑化が進んでいる。今後、IoMT(Internet of Medical Things)や人口現実(AR)、ロボットなどを装備した未来の相互接続環境を想定すると、医療機関の多くが利用している現行の境界に基づくセキュリティモデルは効果的でない。医療機関は、基本的な部分の投資を継続しながら、城と堀のアプローチからゼロトラストモデルへの根本的な転換を行う必要があるとしている。そして、全てのデバイスが脅威ベクター(侵入方法、経路など)として取り扱われるべきであり、立証できないものは全てアクセスを否認すべきであるとしている。

ゼロトラストのセキュリティは、単一のツールやプラットフォームでは実現できないので、以下のような技術を網羅する必要があるとしている。

- デバイスセキュリティ

- ネットワークセキュリティ

- データセキュリティ

- ワークロードセキュリティ

- アイデンティティー/アクセス管理

- 可視化ツール

- オーケストレーションプラットフォーム

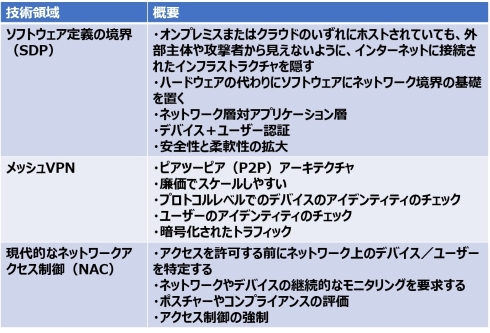

表1は、HHS HC3が、ゼロトラストとともに導入するセキュリティ技術の例として挙げたものである。

表1 ゼロトラストとともに導入するセキュリティ技術の例[クリックで拡大] 出所:U.S. Department of Health and Human Services (HHS) 「Zero Trust in Healthcare (Report #: 202010011030)」(2020年10月1日)を基にヘルスケアクラウド研究会作成

表1 ゼロトラストとともに導入するセキュリティ技術の例[クリックで拡大] 出所:U.S. Department of Health and Human Services (HHS) 「Zero Trust in Healthcare (Report #: 202010011030)」(2020年10月1日)を基にヘルスケアクラウド研究会作成ゼロトラストモデルは、データやワークロード、アイデンティティーに焦点を当てることによって、医療機関が、より効果的な方法でアクセスを設定する際に役立てることができる。HHS HC3は、具体的なメリットとして以下のような点を挙げている。

- データセントリックである

- ワークロードファーストである

- アイデンティティー認識型である

- 可視化

- セキュリティのオーケストレーションや自動化の強化

Copyright © ITmedia, Inc. All Rights Reserved.

医療機器の記事ランキング

- おむつかぶれや尿路感染を防ぐ、体外式カテーテルに新製品

- 3DとAIで数十万の細胞を解析する「自律型デジタル細胞診」システムを開発

- 既存薬が効きにくいがんにも光、BNCT用ホウ素薬剤を開発

- 減らすだけでは効果なし、完全禁酒/禁煙で食道がん治療後の発生リスクが5分の1に

- 「入れ歯」専用の次世代3Dプリンタ、2027年市場投入へ

- 不公平な提案を受諾する際の脳内抑制メカニズムを解明

- 対象所見を10種類に拡充した胸部単純X線画像病変検出ソフトの提供を開始

- 体温の日内制御、恒温動物と変温動物で共通の仕組みを発見

- 新型コロナ向け「ワクチン接種パッチ」の実用化へ前進、自己接種も可能に

- なぜPM2.5で花粉症がひどくなる? スズと粘液の反応によるメカニズムを発見

コーナーリンク