VxWorksの脆弱性「URGENT/11」が浮き彫りにしたTCP/IPスタックの“残念な実装”:IoTセキュリティ(4/4 ページ)

» 2019年09月26日 10時00分 公開

[谷崎朋子,MONOist]

ファームウェア更新とバージョンアップ、ファイアウォール設定で対策

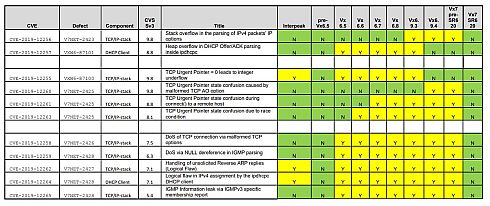

VxWorksで影響を受ける製品と脆弱性の対応表は、前述した同社のセキュリティアドバイザリーに記載されている。また、URGENT/11は、VxWorks 653やVxWorks Cert Editionなど、認証取得用のセーフティクリティカル向け製品に影響を与えないことが確認されている。

なお、今回のアーミスによる調査はVxWorksを対象に行われたが、2006年にウインドリバーがInterpeakを買収する前、IPnetのライセンス供給を受けたベンダーは多数ある。アーミスのブログの対応ベンダー一覧に挙げられていないところも存在するので、「今回の発表がより多くの人の目に止まり、脆弱な実装を修正してくれることを願っている」とセリ氏とズスマン氏は声をそろえる。

「まずは、自身が使用しているRTOSデバイスでVxWorksまたはIPnetが実装されたものかを確認して、ベンダーが公開している最新のファームウェアに更新してほしい」(両氏)

また、例えばTCPの緊急ポインタフィールドの脆弱性について、HTTPやSSH、SSL/TLSなど最近のプロトコルでは使わないオプションなので、同フィールドを使う通信を検出したらブロックするシグネチャを作成、適用すれば防ぐことが可能だ。

「もっとRTOSのセキュリティリサーチは活発化してほしい。同時に、TCP/IPスタックを開発する際は、無意味な機能をそのまま継承しないよう設計時に意識してほしい」。両氏はそう会場に呼びかけた。

関連記事

「VxWorks」にゼロデイ脆弱性、「URGENT/11」は2億個のデバイスに影響

「VxWorks」にゼロデイ脆弱性、「URGENT/11」は2億個のデバイスに影響

米国のIoTセキュリティベンダーであるアーミスは、ウインドリバーのRTOS「VxWorks」のゼロデイ脆弱性を発見したと発表。バージョン6.5以降のVxWorksで、IPnetスタックを用いるものが対象となる。 新生ウインドリバー発足から1年、「自動運転技術」が事業戦略の中核に

新生ウインドリバー発足から1年、「自動運転技術」が事業戦略の中核に

組み込みOSの“老舗”として知られているウインドリバーが、インテルの傘下から離れ、再度独立企業としての歩みを始めてから約1年が経過した。同社 プレジデントのジム・ダクラス氏に、現在の状況や事業戦略などについて聞いた。 インテルの枷が外れたウインドリバー、組み込みOSの老舗はIoTで本気を出せるか

インテルの枷が外れたウインドリバー、組み込みOSの老舗はIoTで本気を出せるか

2018年4月、インテルの傘下を外れることが決まったウインドリバー。これは、組み込みOSの老舗である同社にとって、IoT市場に本格的に参入するきっかけになるかもしれない。 クラウドからエッジまでカバー、ウインドリバーの自動運転向けソフトウェア製品群

クラウドからエッジまでカバー、ウインドリバーの自動運転向けソフトウェア製品群

ウインドリバーは2019年2月22日、東京都内で記者説明会を開き、自動運転技術やコネクテッド技術を搭載した次世代自動車向けに、エッジからクラウドまでカバーするソフトウェア製品群「Chassis」について発表した。 “東西南北”に広がるIoTのネットワーク、ウインドリバーが多層防御を提案

“東西南北”に広がるIoTのネットワーク、ウインドリバーが多層防御を提案

ウインドリバーがIoTセキュリティへの取り組みについて説明。“東西南北”に広がるIoTのネットワークに対して、「セキュアなデバイスとサービス」「セキュアな通信」「セキュリティの監視と管理」という3つのレベルと「セキュアプロセス」から成る多層防御のコンセプトでIoTセキュリティに対応する考えだ。 日立は「WannaCry」被害から何を学んだのか、IoTセキュリティサービスに昇華

日立は「WannaCry」被害から何を学んだのか、IoTセキュリティサービスに昇華

日立製作所が開催した「日立セキュリティソリューションセミナー」の基調講演に、同社 サービスプラットフォーム事業本部 セキュリティ事業統括本部 副統括本部長の宮尾健氏が登壇。2017年5月に発生したランサムウェア「WannaCry」による被害から得られた気付きと、それに基づいて開発した同社のIoTセキュリティサービスを紹介した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special ContentsPR

特別協賛PR

スポンサーからのお知らせPR

Special ContentsPR

Pickup ContentsPR

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- 製造業の「SBOM」は誰が構築し運用/管理すべきか【後編】

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 出荷量1.3倍を実現、電源不要のIoTゲートウェイが南種子町にもたらす農業改革

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

Special SitePR

コーナーリンク

あなたにおすすめの記事PR