VxWorksの脆弱性「URGENT/11」が浮き彫りにしたTCP/IPスタックの“残念な実装”:IoTセキュリティ(2/4 ページ)

IPnetのIPオプション処理の不備に起因する脆弱性

あらためてURGENT/11の11個の脆弱性を確認しておこう。

- IPv4パケットのIPオプションを解析する際にスタックオーバーフローが発生する脆弱性(CVE-2019-12256)

- TCPの緊急ポインタが0のとき整数オーバーフローが発生する脆弱性(CVE-2019-12255)

- 細工されたTCP-AOオプションによってTCPの緊急ポインタが混乱状態に陥る脆弱性(CVE-2019-12260)

- リモートホストに接続するときTCPの緊急ポインタが混乱状態に陥る脆弱性(CVE-2019-12261)

- 競合が発生することでTCPの緊急ポインタが混乱状態に陥る脆弱性(CVE-2019-12263)

- VxWorksのDHCPクライアント、ipdhcpcでDHCP Offer/ACKの解析時にヒープオーバーフローが発生する脆弱性(CVE-2019-12257)

- 無効なTCPオプションヘッダによってTCP接続が切断、DoSを実行可能な脆弱性(CVE-2019-12258)

- リバースARPの論理エラーが原因でDoS攻撃またはメモリ枯渇攻撃を実行可能にする脆弱性(CVE-2019-12262)

- ipdhcpcによるIPv4割り当ての論理エラーで通信切断などを引き起こすことが可能な脆弱性(CVE-2019-12264)

- 細工したDHCP応答パケットでIGMP解析時にNULLデリファレンス(間接参照)が発生、DoS攻撃可能な状態に陥る脆弱性(CVE-2019-12259)

- 分割されたIPパケットをリアセンブリする機能についてVxWorksの一部関数が受け付けず、IGMPv3メンバーシップレポート送信時にIGMPデータリークを起こしてしまう脆弱性(CVE-2019-12265)

特に、IPnetが抱える問題がよく分かるのは、1.のIPのオプションフィールドに関する脆弱性と、2.〜5.のTCPの緊急ポインタフィールドに関する脆弱性だろう。

1.の脆弱性は、IPv4パケットを処理する際に発生する問題だ。ネットワークでデータを送信するとき、送信元や宛先の情報などはTCPやIPなど各層のヘッダとして付加される。IPヘッダは、宛先に関する情報を担当する。関連情報はフィールドと呼ばれる指定の場所に格納されるが、その他フィールドが用意されていない付加的な機能は、「オプション」フィールドを使用することになっている。経由させたいルーターを指定する「始点経路制御オプション(ソースルーティング)」も、その1つだ。

もっとも、送信元IPアドレスを詐称した上で不正なルーターを必ず経由するよう標的にパケットを送信、返ってきた情報を悪用する「IPソースルーティング攻撃」が可能であることから、始点経路制御オプションは処理しないといった対策をとるのが一般的だ。それがIPnetでは行われていなかった。

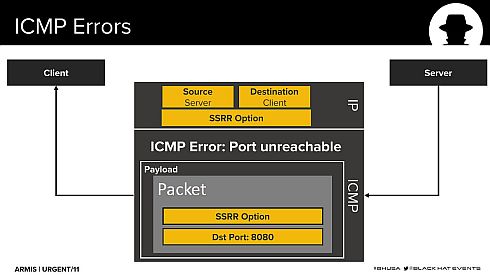

さらに、パケットを処理する際に何らかのエラーが発生した場合、失敗した旨を伝えるICMPエラーパケットが生成され、送信元に返される。このときオプションフィールドの一部(ソースルーティングなど)がコピーされ、ICMPエラーパケットと一緒に返されるわけだが、IPnetではエラーのあるパケットをフル解析しないうちにICMPエラーパケットをオプションフィールドのコピー付きで返そうとしてしまう。コピーされるオプションが大きすぎても、そのままコピーする。結果、スタックオーバーフローが発生し、任意のコードが実行可能な状態に陥るというわけだ。

アーミス リサーチャーのドール・ズスマン(Dor Zusman)氏は「幸いなことに、通常はパケットを最初に受け取ったルーターが問題ありとして破棄してくれるので、インターネット越しの攻撃は成り立たない」と述べる一方で、「攻撃者がLAN内にいて、しかもブロードキャストパケットでも同様の問題を引き起こすことが可能なことから、パケット1つで複数のVxWorksデバイスを同時に落とすことができる」と言及した。

その例として、講演では病室の患者の横に配置される生態情報モニターを持参し、実際に攻撃を実行。心拍数を0表示に変えたり、画面を「Black Hat USA 2019」に上書きしたり、コンピュータゲーム「Doom」の画面を表示したりと、ハッキングできることを実演した。複数のデバイスを乗っ取って、例えば「WannaCry」のようなランサムウェアを感染させるといった悪用も可能だ。

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- 製造業の「SBOM」は誰が構築し運用/管理すべきか【後編】

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 出荷量1.3倍を実現、電源不要のIoTゲートウェイが南種子町にもたらす農業改革

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

コーナーリンク