VxWorksの脆弱性「URGENT/11」が浮き彫りにしたTCP/IPスタックの“残念な実装”:IoTセキュリティ(1/4 ページ)

20億個以上のデバイスに用いられている、ウインドリバーのRTOS「VxWorks」のTCP/IPスタック「IPnet」で発見された11個の脆弱性「URGENT/11」。URGENT/11を発見したIoTセキュリティベンダーのアーミスのリサーチャーが「Black Hat USA 2019」で講演し、URGENT/11やTCP/IPスタックの実装問題について説明した。

20億個以上のデバイスに影響、対策の輪広がる

2019年7月末、米国のIoT(モノのインターネット)セキュリティベンダーのアーミス(Armis)は、ウインドリバー(Wind River Systems)のRTOS(リアルタイムOS)「VxWorks」のバージョン6.5以降において、同OSのTCP/IPスタック「IPnet」に脆弱性が存在すると発表した。VxWorksは、医療から工場、自動車、防衛など幅広い業界で採用されており、実装するデバイスは20億個以上と推算される。

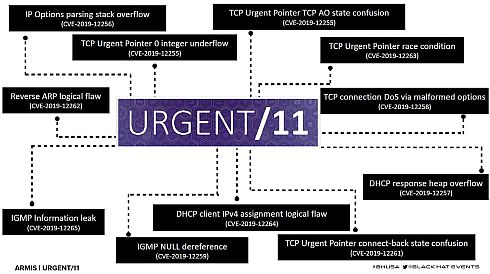

発見された脆弱性は計11個で、ファイアウォールやNAT(ネットワークアドレス変換)を超えてリモートから社内LANのデバイスを乗っ取ることができる深刻なものから、DoS攻撃やデータリークにつながるものまで多岐にわたる。

アーミスは同脆弱性群を「URGENT/11」と名付けて、開発元のウインドリバーのほか、VxWorksを採用するベンダー各社に責任ある情報開示を実施。ウインドリバーはアーミスとの協力体制の下で、修正やファームウェアを開発し、同年7月19日に全11個の脆弱性が修正された「VxWorks 7」をリリースした。これを機に、他の一部ベンダーも修正を開始しており、パッチやファームウェア、回避策などを公開するところも増えている。最新の対応状況は、アーミスのブログで順次更新されている。

攻撃者にとってTCP/IPスタックの脆弱性は“聖杯”に等しい

2019年8月に米ラスベガスで開催されたセキュリティカンファレンス「Black Hat USA 2019」の講演に、アーミスのリサーチャーたちが登壇。URGENT/11の脆弱性の詳細を解説した他、元のTCP/IPスタックに内在する問題の指摘や、脆弱性を突いて患者モニターを乗っ取るライブデモンストレーションなどを行った。その一部を紹介する。

アーミス リサーチ責任者のベン・セリ(Ben Seri)氏は講演の冒頭で「OSに実装されるTCP/IPスタックは、ハッカーにとって魅力的な調査対象だ。大抵は何十年も前に開発されてからほぼアップデートされておらず、アプリケーション依存の制約もなく、エクスプロイトの条件はネットワーク接続されていることだけ。もしも脆弱性があれば、それは攻撃者にとって喉から手が出るほど欲しい“聖杯”になる」と指摘した。

もちろん、TCP/IPスタックの脆弱性が発見されるのは今回が初めてではない。1997年に見つかった「NUKE」は、Windows端末に処理できないアウトオブバンドデータが送りつけられるとネットワーク機能が停止に追い込まれる、WindowsのNetBIOS over TCP/IPのバグだ。

最近では、2018年にアップル(Apple)のXNU OSでICMP(IP通信のエラー情報や制御メッセージを転送するためのプロトコル)の実装上の問題を突いて、ヒープオーバーフロー(OSやアプリケーションが動的に確保するメモリ領域にてデータがあふれ出てしまう問題で、プログラム停止やリモートコード実行のリスクにつながる)を起こす脆弱性が発見されている。

VxWorksも、過去に13個の脆弱性が見つかっており、CVE(共通脆弱性識別子:脆弱性を番号や名前などで管理するシステムで、米国のMITREが脆弱性情報データベースとして公開している)にリストされている。だが、セリ氏はこう説明する。

「1987年に最初のリリースが出てから32年もたっているのに、たった13個しかない。その4分の1程度の歴史しかないAndroidは、CVEが2000件を超えているにもかかわらずだ。つまり、“良きハッカー”の目による検証がVxWorksに対してほぼ行われておらず、内在するリスクが長期間放置されてきたということ。セキュリティの観点からすれば由々しき問題だ」(セリ氏)

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- 製造業の「SBOM」は誰が構築し運用/管理すべきか【後編】

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 出荷量1.3倍を実現、電源不要のIoTゲートウェイが南種子町にもたらす農業改革

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

コーナーリンク

アーミスのベン・セリ氏(左)とドール・ズスマン氏(右)

アーミスのベン・セリ氏(左)とドール・ズスマン氏(右)