日立は「WannaCry」被害から何を学んだのか、IoTセキュリティサービスに昇華:IoTセキュリティ(1/2 ページ)

日立製作所が開催した「日立セキュリティソリューションセミナー」の基調講演に、同社 サービスプラットフォーム事業本部 セキュリティ事業統括本部 副統括本部長の宮尾健氏が登壇。2017年5月に発生したランサムウェア「WannaCry」による被害から得られた気付きと、それに基づいて開発した同社のIoTセキュリティサービスを紹介した。

日立製作所は2018年6月12日、東京都内で「日立セキュリティソリューションセミナー」を開催。基調講演に登壇した、同社 サービスプラットフォーム事業本部 セキュリティ事業統括本部 副統括本部長の宮尾健氏は「事業継続を支える日立の社会インフラセキュリティ」と題して、2017年5月に発生したランサムウェア「WannaCry(ワナクライ)」による被害から得られた気付きと、それに基づいて開発した同社のIoT(モノのインターネット)セキュリティサービスを紹介した。

WannaCryはさまざまな影響を及ぼしたが、工場や病院、鉄道など産業別に用いられている“レガシーな”システムへの被害が特に大きかったといわれている※)。「Windows XP」など既にサポートを終了しているOSを用いていたり、ネットワークにつながっていないからウイルス被害は起こらないという過信からマイクロソフトの更新プログラムを適用していなかったりする事例が多かった。

※)関連記事:「WannaCry」の拡散続く「クローズドな環境だから安全という思い込みが脆弱性」

日立製作所におけるWannaCryの被害も、そのスタートは欧州の現場に設置していた検査機器からだった。「組み込みOSベースの機器であり、ウイルス対策のパッチを当てることを想定してなかった。そもそも、こういった現場機器はセキュリティの管理対象外だった」(宮尾氏)という。

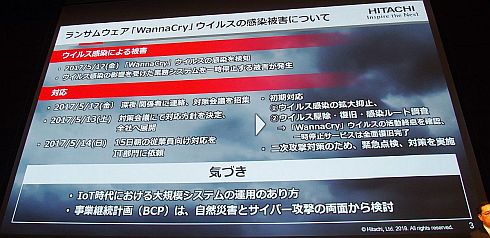

日立製作所がWannaCryの感染を検知したのは2017年5月12日。その日の深夜、関係者に連絡して対策会議を招集し、同年5月13日には対策会議で対応方針を決定、全社に展開した。日曜日に当たる5月14日は、翌5月15日朝の従業員向け対応をIT部門に依頼している。宮尾氏はこのときの対応について、2つの課題があったことを指摘した。1つは、WannaCryの影響がたった3時間で社内ネットワーク全体に広がったことである。「エンドポイントを守っていれば大丈夫という考え方があり、社内ネットワークのセキュリティは性善説を前提に利便性を優先した構成になっていた。このことが原因の1つになるだろう」(同氏)という。

もう1つは、自然災害対応のためのBCP(事業継続計画)に基づく対策会議が、サイバー攻撃に対して有効な手だてにならなかったことだ。宮尾氏は「ウイルス感染は30分以内で検知し、早急に封じ込める必要がある。人を集めて対策を協議している場合ではない。だからこそBCPは自然災害とサイバー攻撃の両面で検討する必要がある」と強調する。

Copyright © ITmedia, Inc. All Rights Reserved.

製造マネジメントの記事ランキング

- 従業員のスキルに応じた「ランク認定制度」も 三菱電機が推進するDX人材育成施策

- パナソニックは新技術拠点「Technology CUBE」で“実装力のあるR&D”を強化

- 生産性100倍に、富士通がソフトウェア開発をAIエージェントで自動化する開発基盤

- AIエージェントが代わりに働くようになったら人は何をするの?

- 「好きなことは楽しめる間にとことん楽しむ」という考え方の重要性について

- 日本は本当に遅れているのか? AI×現場力で始まる日本型モノづくりの逆襲

- 「中国のスペースX」銀河航天は衛星をどう量産するのか 製造デジタル基盤の全貌

- アイリスオーヤマなど、無線制御技術を軸に建設業界の課題解決に向けた協業開始

- IOWN APNと画像認識AIにより、約300km離れた工場での外観検査に成功

- 富士フイルムBIがトルコ企業を買収、基幹システム導入の海外展開加速

コーナーリンク

日立製作所の宮尾健氏

日立製作所の宮尾健氏