車載セキュリティに対応する開発プロセスとセキュリティ評価手法:いまさら聞けない 車載セキュリティ入門(5)(2/3 ページ)

組み込みセキュリティ評価

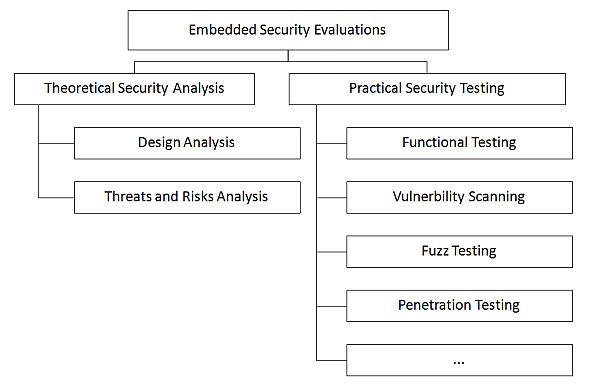

最近注目を集めているのが「組み込みセキュリティ評価(Embedded Security Evaluations)」です。例えば、ECU(電子制御ユニット)のような車載システムのコンポーネントに対して幅広いセキュリティ評価を開発初期に適用することで脆弱性を改善し、その結果、攻撃者がその脆弱性を悪用して多大な金銭上の損失や安全性にダメージを与えることを阻止できます。基本的にセキュリティ評価は、主に理論と実用という2つのカテゴリに分けられます。

「理論セキュリティ分析(Theoretical Security Analysis)」は、自動車開発サイクルの全ての段階で行うことができますし、行われるべきです。理想的に言えば、理論セキュリティ分析は、開発サイクルの中で可能な限り早く始めるほど良いです。一方、「実用セキュリティテスト(Practical Security Testing)」は評価システムの実装(例えば試作品)が存在した場合のみに実行可能です。

理論セキュリティ分析の例はデザイン分析や脅威、リスク分析を含みます。デザイン分析は車載システムの概要の記述をベースにした概要的な分析です。デザイン分析の最終目的は開発サイクルの早い時期にシステムの系統的欠陥を特定することです。例えば、脆弱な暗号アルゴリズムや標準プロトコル間の処理の脆弱さなどのようなアタックベクターを捜します。

車載システムのより詳細な資料が存在した場合、脅威、リスクに対するより深い分析が行われることになります。その車載システムは、最初に徹底的に分析され、想定される攻撃が特定されるのです。それぞれの攻撃のアタックポテンシャル(攻撃のしやすさ)は想定される必要な時間、攻撃者の専門的知識、必要な装置、ターゲットシステムへのアクセス手法などで評価されます。

さらにそれぞれの攻撃に対するダメージポテンシャル(損失のレベル)は、金銭的ダメージ、運用ダメージ、安全ダメージに基づいて評価されます。各攻撃のアタックポテンシャルとダメージポテンシャルを考慮した上で、それぞれの攻撃のリスク値が計算できます。高リスク値となるセキュリティ脆弱性は、いかなる場合でも優先的に最初に解決されなくてはなりません。

しかしながら理論セキュリティ分析では、実装欠陥や、仕様書と実装の相違を見つけ出すことができません。このような実装問題のリスクを減少させるために、セキュアソフトウェアの開発プロセスの適用が必要になります※3)※4)。

参考文献

※3)CERT. “Secure Coding Standards”

※4)SAFECode. “Fundamental Practices for Secure Software Development”, 2011.

Copyright © ITmedia, Inc. All Rights Reserved.

モビリティの記事ランキング

- ローム買収を検討するデンソーは半導体メーカーになり切れるのか

- 旅客船の「レベル4相当」自律運航の実力は? 操船ブリッジかぶりつきレポート

- EV普及は“移動の不安解消”が鍵 ホンダは2030年に向けEV充電器を数千口へ拡大

- ヤマハ発動機が原付二種に初のファッションモデル「Fazzio」投入、シェア拡大へ

- ホンダが米国生産車を日本に導入、2026年後半に「インテグラ」と「パスポート」

- 三菱マヒンドラ農機が会社清算へ、創業から112年の歴史に幕

- スズキがカナデビアの全固体電池「AS-LiB」事業を買収、宇宙機向けで実績

- 2040年のxEV向け駆動用電池市場は2024年対比2.6倍に拡大

- 運転自動化レベル2+を備えたセミトレーラーによる走行実証を実施

- 自動車産業の新たな競争構図は「フィジカルAIカー」対「エンボディドAIカー」へ

コーナーリンク

図2 「組み込みセキュリティ評価」の2つのカテゴリ

図2 「組み込みセキュリティ評価」の2つのカテゴリ