車載ソフトウェアのアップデートを実現するOTAと遠隔診断:いまさら聞けない 車載セキュリティ入門(3)(3/4 ページ)

SOTAの典型的な手順

自動車の各種ECUには、用途に合わせてさまざまレベルのEVITAが適用されるでしょう。V2XステーションはEVITA Full、エンジンECUやゲートウェイECU、イモビライザーはEVITA Medium、ブレーキECUやドアECUはEVITA Lightを使用するような事例が想定されています。

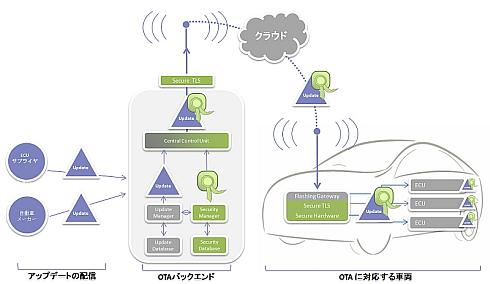

EVITAのようなセキュアハードウェアをベースにして、その上にSOTAや遠隔診断のようなサービスをサポートするセキュリティソリューションを作ることができます。

SOTAついては、ソフトウェア書き換え(Flashing)のデータやプロセスに対する攻撃者からの改ざんを防ぐことが重要です。そのため、例えばソフトウェア書き換えのデータをバックエンドから受信し、一時的に保管するFlashing Gatewayが使用されます。Flashing Gatewayは、EVITA Medium HSMのようなハードウェアセキュリティモジュールを用いて正当なリクエストを確認し、ターゲットECUのソフトウェア書き換えを実施します。

典型的な手順は以下の通りです。

ECUサプライヤと自動車メーカーは、ソフトウェアアップデートのパッケージを作り、OTAバックエンドはソフトウェアアップデートパッケージにデジタル署名を付けます。

OTAバックエンドからFlashing Gatewayまでのセキュア通信回路を通じて署名されたソフトウェアパッケージがダウンロードされます。

Flashing GatewayのHSMはダウンロードされたパッケージのソフトウェア書き換えデータの署名を検証します。Flashing Gatewayは、UDSセキュリティアクセスサービスを作動させることによりターゲットECUに認証されます。

HSMは、ターゲットECUとセキュリティアクセスするための暗号鍵や、ダウンロードされたデータの署名を検証する暗号鍵をセキュアに保管します。

認証が成功した後、ターゲットECUのソフトウェア書き換えを行います。ソフトウェア書き換えが実行される前に、ブートローダーがダウンロードされたソフトウェアの署名を検証します。署名検証を確認してから、ブートローダーが新しいソフトウェアを起動します。

Copyright © ITmedia, Inc. All Rights Reserved.

モビリティの記事ランキング

- EV普及は“移動の不安解消”が鍵 ホンダは2030年に向けEV充電器を数千口へ拡大

- 旅客船の「レベル4相当」自律運航の実力は? 操船ブリッジかぶりつきレポート

- スズキがカナデビアの全固体電池「AS-LiB」事業を買収、宇宙機向けで実績

- ローム買収を検討するデンソーは半導体メーカーになり切れるのか

- 三菱マヒンドラ農機が会社清算へ、創業から112年の歴史に幕

- ホンダが米国生産車を日本に導入、2026年後半に「インテグラ」と「パスポート」

- ヤマハ発動機が原付二種に初のファッションモデル「Fazzio」投入、シェア拡大へ

- 2040年のxEV向け駆動用電池市場は2024年対比2.6倍に拡大

- 自動車産業の新たな競争構図は「フィジカルAIカー」対「エンボディドAIカー」へ

- ホンダが着脱式バッテリーを搭載した原付一種の電動二輪車を発売

コーナーリンク