車車間と路車間の通信を守るためのセキュリティ技術:いまさら聞けない 車載セキュリティ入門(2)(2/3 ページ)

PRESERVEの研究結果を基に開発が進む

V2X通信のセキュリティについては、2011〜2014年末に進められた「PRESERVE(preparing secure v2x communication systems)」と呼ばれるEUの研究プロジェクトが国際的に注目を集めました。PRESERVEの目的は、車両の無線通信、すなわちV2X通信に対するセキュリティソリューションの調査と有効な手法の特定です。

PRESERVEは、V2X通信のセキュリティに関する基礎研究の他、実装や試験、導入についても検討しました。このためPRESERVEの成果は市場で活用することが期待されています。

PRESERVEの活動テーマには、メッセージ処理に関するセキュリティソフトウェアスタックや、暗号化アクセラレータ、セキュアキーストレージが組み込まれたセキュアハードウェアを実装したASIC、公開鍵インフラ(PKI:Public Key Infrastructure)に応じたセキュリティバックエンドなどが含まれています。

米国と欧州では、PRESERVEのセキュリティソリューションに関するスケーラビリティや実現可能性を確認する実証実験も進行中です。

PRESERVEの研究結果は、IEEE 1609.2やETSI TS(European Telecommunications Standards Institute Technical Specification)103 097など幾つかの国際規格の発展にも貢献しました。

IEEE 1609.2の“Wireless Access in Vehicular Environments(WAVE)-Security Services for Applications and Management Messages”規格は、V2X通信に使用するWAVEのマネジメントメッセージとアプリケーションメッセージをセキュアにする、セキュアメッセージフォーマットの定義になっています※1)。米国におけるV2X通信がIEEE 1609.2に準拠しているのに対して、欧州が準拠の対象にしているのがETSI TS 103 097です。ETSI TS 103 097では、ITS(高度道路交通システム)で用いる通信に関するセキュリティヘッダのフォーマットと証明書のフォーマットについて述べられています※2)。

2種類の証明書を使う

V2X通信を行うシステムのセキュリティを確保するには以下のような2つの要件があります。

- 合法のデバイスから送られたメッセージであり、それが確実であること

- 送信者と受信者の間でメッセージが改ざんされておらず、それが確実であること

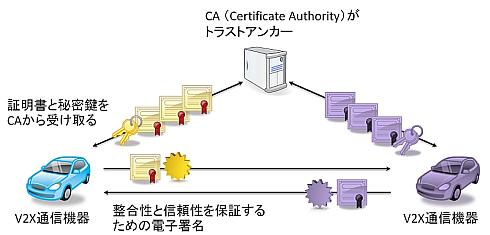

PKIソリューションを適用した上で、信用できる認証局(CA:Certificate Authority)が基点となるトラストアンカーになれば、V2X通信を行う各機器はセキュアに証明書と秘密鍵をCAから受け取ることができます。

例えば、ある車両から他の車両にメッセージを送るというような、2台のV2X通信機器の間でやりとりがある場合を考えましょう。送信側のV2X通信機器は、メッセージの整合性と信頼性を保証するために電子署名を行い、メッセージとともに該当する証明書がCAから供給されます。受信側のV2X通信機器は、受信した証明書をCAが発行したかどうかを検証し、受信メッセージの信頼性を検証するため証明書に含まれる公開鍵を使用します。

この方法であれば、先に述べた2つの要件を満たします。しかし、もしV2X通信機器が、長期にわたって電子署名のために同じ秘密鍵を使用するような場合には、トラッキングされてしまい、プライバシーを侵害されたりサイバー攻撃を受けたりという可能性も出てきます。このような事態を避けるためには、長期証明書と仮名証明書という2種類の証明書を使用する手法が考えられます※3)。

参考文献

※1)IEEE 1609.2(2013)“1609.2-2013 - IEEE Standard for Wireless Access in Vehicular Environments - Security Services for Applications and Management Messages”

※2)ETSI(2013)“ETSI TS 103 097 V1.1.1 Intelligent Transport Systems (ITS); Security; Security header and certificate formats”

※3)PRESERVE(2015)“PRESERVE - Preparing secure V2X communication systems”

Copyright © ITmedia, Inc. All Rights Reserved.

モビリティの記事ランキング

- EV普及は“移動の不安解消”が鍵 ホンダは2030年に向けEV充電器を数千口へ拡大

- 旅客船の「レベル4相当」自律運航の実力は? 操船ブリッジかぶりつきレポート

- スズキがカナデビアの全固体電池「AS-LiB」事業を買収、宇宙機向けで実績

- 三菱マヒンドラ農機が会社清算へ、創業から112年の歴史に幕

- ホンダが米国生産車を日本に導入、2026年後半に「インテグラ」と「パスポート」

- ローム買収を検討するデンソーは半導体メーカーになり切れるのか

- ヤマハ発動機が原付二種に初のファッションモデル「Fazzio」投入、シェア拡大へ

- 自動車産業の新たな競争構図は「フィジカルAIカー」対「エンボディドAIカー」へ

- 2040年のxEV向け駆動用電池市場は2024年対比2.6倍に拡大

- ホンダが着脱式バッテリーを搭載した原付一種の電動二輪車を発売

コーナーリンク