車車間と路車間の通信を守るためのセキュリティ技術:いまさら聞けない 車載セキュリティ入門(2)(3/3 ページ)

新しい仮名証明書を発行する仕組み

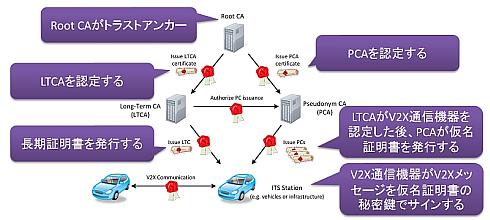

2種類の証明書を使うということは、2つのCAが必要になることを意味します。長期証明書は長期CA(LTCA)、仮名証明書は仮名CA(PCA)を使います。

長期証明書は、V2X通信機器が長期間使用するID(長期ID)になります。基本的にLTCAは、各V2X通信機器に対してその機器が廃棄されるまでに1回だけ長期証明書を発行します。

一方、LTCAがV2X通信機器を認定して長期証明書を発行した後、PCAが幾つかの仮名証明書をそのV2X通信機器に発行します。そして、V2X通信機器間の通常通信には仮名証明書が用いられます。1つのV2X通信機器が複数の仮名証明書を持つことで、一定期間ごとに仮名証明書を変更することができます。結果として、特定のV2X通信機器に関連する通信内容をトラッキングすることは難しくなり、プライバシーが保護されるというわけです。

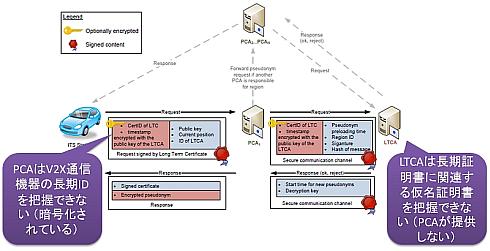

仮名証明書は同じものを使い続けるわけにはいかないので、一定期間使用すれば、V2X通信機器は新たな仮名証明書の発行をPCAにリクエストすることができます。

V2X通信機器によるPCAへの新しい仮名証明書のリクエストは、長期証明書とLTCAの公開鍵で暗号化されています。そのため、PCAはこのリクエストの暗号化された部分を複合化できないので、このリクエストに関連する長期IDを把握できません。

そこでPCAは、このリクエストをLTCAに転送します。LTCAは秘密鍵を使ってリクエストの暗号化されている部分を複合化し、長期証明書を確認します。LTCAは、リクエストを送ったV2X通信機器が新しい仮名証明書を発行できるかどうかを検証します。

しかし、PCAはLTCAに仮名証明書の情報を提供しないので、LTCAはその長期証明書と関連している現在の仮名証明書を把握できません。LTCAは、新しい仮名証明書のリクエストについて、許可か拒否の判断を行い、その結果をPCAに返信します。LTCAがリクエストを許可した場合、PCAはリクエストを送ったV2X通信機器に新しい仮名証明書を発行します。

もちろんLTCAは、どのV2X通信機器に仮名証明書が発行されたかは分かりません。結果として、どちらかのCAだけでは長期証明書と仮名証明書の関連性は分からないので、V2X通信機器のプライバシーを保護できるというわけです。

通信負荷の大きさを考えるとハードウェアベースの仕組みが必要

このような仕組みよってV2X通信をセキュアにするには、幾つかの要件があります。例えば、仮名証明書は多数必要になります。現時点では、1週間に20〜40個の仮名証明書を使用することが検討されています(特定のV2X通信機器のトラッキングが可能な時間を減らすため、ある一定の間隔で20〜40個の仮名証明書を順次に使用する)。

結果として、1年間に必要な仮名証明書の数は1000〜2000個に達します。この証明書はV2X通信機器で保存する必要があります。該当する秘密鍵を保護するため、ハードウェアセキュリティに基づいた特別なキーストア(鍵と証明書を保管するためのデータベースファイル)が必要です。

さらに、V2X通信のセキュリティの中でも、特に安全性に関わる通信を行う場合には極めて高い性能が要求されます。現在の要件では、1秒間に約200〜400のメッセージを処理することになっています(そのV2X通信機器を搭載する車両と、周辺にいる20〜40台の車両との間で、1秒間に10メッセージずつ送信する場合)。もちろん、実際の要件が自動車メーカーごとに異なってくる可能性もあります。

V2X通信機器の署名検証の処理プロセスは負荷が大きくなるため、PCのようにソフトウェア処理だけで対応すると時間がかかり過ぎてしまい、通信遅延などが発生してV2X通信機器の機能を損なうボトルネックになってしまいます。このような事態を避けるには、特別なハードウェアセキュリティに基づく暗号化アクセラレータが必要になります。

つまり、V2X通信機器のハードウェアには、セキュアなキーストアとともに、ハードウェアベースの暗号化アクセラレータが必須になるというわけです。

http://www.etas.com/ja/

関連記事

- ≫連載「いまさら聞けない 車載セキュリティ入門」バックナンバー

つながるクルマに求められるサイバーセキュリティ

つながるクルマに求められるサイバーセキュリティ

スパイ映画やSF映画には、自動車がハッキングを受けて乗っ取られるシーンが出てくることがある。つながるクルマ=コネクテッドカーが当たり前になるこれからの時代、これらのシーンは絵空事では済まされない。本連載では、つながるクルマをサイバー攻撃から守る「車載セキュリティ」について解説する。 ハッキングの可能性が指摘される自動車、セキュリティは確保できるのか

ハッキングの可能性が指摘される自動車、セキュリティは確保できるのか

車載情報機器などを介してのハッキングの可能性が指摘されている自動車。車載セキュリティを専門に扱うESCRYPTによれば、「現時点ではまだ危険ではないが、将来に向けて車載セキュリティを確保するための準備をしっかりと進めておく必要がある」という。 自動車にもPCと同じセキュリティチップ「TPM」を搭載へ、規格策定が完了

自動車にもPCと同じセキュリティチップ「TPM」を搭載へ、規格策定が完了

コンピュータセキュリティの標準化団体であるTrusted Computer Group(TCG)は、セキュリティチップの標準規格TPMの自動車向け仕様「TCG TPM 2.0 Automotive Thin Profile」を新たに策定したと発表した。 ISO26262の第2版の策定始まる、車載セキュリティが「ホット」な議題に

ISO26262の第2版の策定始まる、車載セキュリティが「ホット」な議題に

自動車向け機能安全規格であるISO 26262の第2版の策定が始まった。このISO 26262の国際標準化活動に10年近く携わってきたのが、日本自動車工業会で電子安全性分科会会長を務めるトヨタ自動車の川名茂之氏だ。川名氏に、初版の規格策定時の苦労や、国内自動車業界のISO 26262への対応状況、そして第2版の方向性などについて聞いた。

Copyright © ITmedia, Inc. All Rights Reserved.

モビリティの記事ランキング

- EV普及は“移動の不安解消”が鍵 ホンダは2030年に向けEV充電器を数千口へ拡大

- ローム買収を検討するデンソーは半導体メーカーになり切れるのか

- 旅客船の「レベル4相当」自律運航の実力は? 操船ブリッジかぶりつきレポート

- スズキがカナデビアの全固体電池「AS-LiB」事業を買収、宇宙機向けで実績

- 三菱マヒンドラ農機が会社清算へ、創業から112年の歴史に幕

- ホンダが米国生産車を日本に導入、2026年後半に「インテグラ」と「パスポート」

- ヤマハ発動機が原付二種に初のファッションモデル「Fazzio」投入、シェア拡大へ

- 2040年のxEV向け駆動用電池市場は2024年対比2.6倍に拡大

- 自動車産業の新たな競争構図は「フィジカルAIカー」対「エンボディドAIカー」へ

- ホンダが着脱式バッテリーを搭載した原付一種の電動二輪車を発売

コーナーリンク