欧米との比較に見る、日本のソフトウェアサプライチェーンセキュリティの現在地:IoTセキュリティ(2/2 ページ)

多くの企業が製造業向けセキュアソフトウェア開発モデルを参照

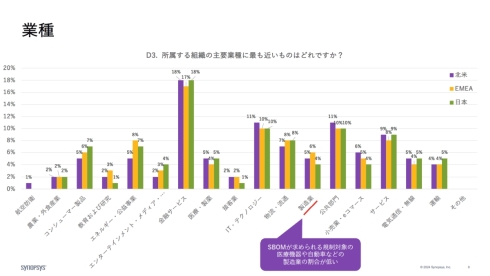

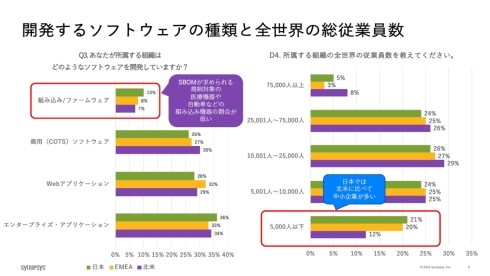

なお、今回の調査では、SBOMが求められる規制の対象である医療機器や自動車を含む製造業の割合は4〜6%と低かった。実際に、どのようなソフトウェアを開発しているのかという質問に対する回答でも、それぞれ30%前後となった商用ソフトウェアやWebアプリケーション、エンタープライズアプリケーションに対して、製造業との関わりが深い「組み込み/ファームウェア」は7〜10%で最も少なかった。

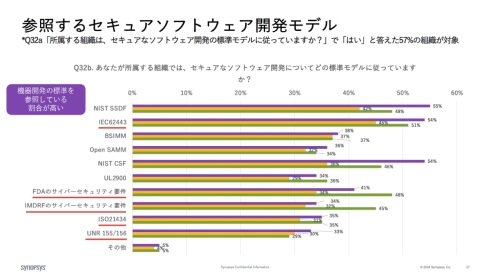

製造業の割合が低いにもかかわらず、どのようなセキュアソフトウェア開発モデルを参照しているのかという質問については、産業制御システム向けのIEC 62443や、医療機器に関わるFDAやIMRDFのサイバーセキュリティ要件、車載システム向けのISO 21434やUNR 155/156を挙げる回答が多かった。松岡氏は「ITシステムやWebアプリケーション向けでセキュアソフトウェア開発モデルが策定されていないこともあり、既に整備されている機器開発の標準を参照しているのだろう。また、将来的にこれらの機器とつながる可能性があることを見越している可能性もある」と説明する。

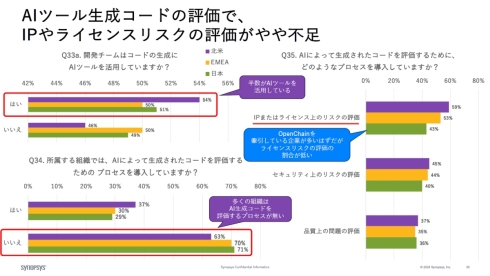

生成AI(人工知能)への注目が集まる中で、コーディングへの活用も急速に進んでいる。今回の調査では、50%以上が生成AIツールを用いてコーディングを行っていると回答した。ただし、AIで生成したコードを評価するプロセスがないことも課題になっている。生成したコードの評価において、IPまたはライセンス上のリスク評価を行っている割合が日本は極端に低かった。「日本はそういったリスク評価に役立つOpenChainをけん引する企業が多いはずだが、こういう結果になったのは不思議だ」(松岡氏)という。

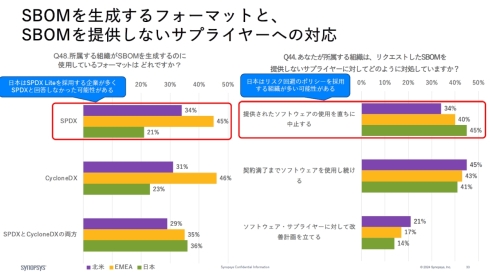

SBOMの生成に用いているフォーマットの質問では、日本はSPDX、CycloneDXとも北米、EMEAより低い割合となった。松岡氏は「OpenChainで採用しているSPDX LiteをSPDXとはみなさずに回答しているためではないか」と見ている。また、SBOMを提供しないサプライヤーへの対応でも、日本は提供されたソフトウェアの使用を直ちに中止するが45%と最も多い結果になった。ソフトウェアそのものの有用性よりもリスク回避を優先する特性が強いことが分かる。

松岡氏は、今回の調査結果からソフトウェアサプライチェーンについて、「アプリケーションの全ての構成要素(特にサードパーティー製)を可視化する」「ソースコード、ファイル、コンテナ、アーティファクト内のオープンソースの依存関係を検出、追跡、管理する」「ソフトウェアサプライチェーンのセキュリティを確保するには、継続的な監視による新しい脆弱性のリスクステータスとそのリスクの重大度の検出が重要であることを理解する」「AIが生成するコードには大きな利点がある一方で、評価とアセスメントを要するセキュリティ上のリスクがあることを理解する」「SBOMを管理することはベストプラクティスであり、ソフトウェアサプライチェーンのセキュリティプログラムを成功させる鍵である」という5つの推奨事項が導き出せるとしている。

関連記事

米国大統領令とEUのCRAが示すソフトウェアサプライチェーンセキュリティとは

米国大統領令とEUのCRAが示すソフトウェアサプライチェーンセキュリティとは

米国と欧州を中心に法整備が進みつつある「ソフトウェアサプライチェーン」のセキュリティについて解説する本連載。第1回は、米欧が唱えるソフトウェアサプライチェーンセキュリティの全体像と目的と併せて、製造業などでも増大しつつあるセキュリティインシデントを減らすための基本的な考え方を紹介する。 日本におけるソフトウェアサプライチェーンセキュリティとSBOMの目的

日本におけるソフトウェアサプライチェーンセキュリティとSBOMの目的

米国と欧州を中心に法整備が進みつつある「ソフトウェアサプライチェーン」のセキュリティについて解説する本連載。第2回は、日本でのソフトウェアサプライチェーンセキュリティに関する取り組みの状況について紹介する。 ソフトウェアサプライチェーンセキュリティを「品質」で読み解く

ソフトウェアサプライチェーンセキュリティを「品質」で読み解く

米国と欧州を中心に法整備が進みつつある「ソフトウェアサプライチェーン」のセキュリティについて解説する本連載。最終回となる第3回は、SBOMの流通によってどんな「良いこと」と「悪いこと」が起こるかを整理しつつ、品質保証の枠組みへの取り込みについても考察する。 景気減速でソフト開発の脆弱性対応が後手に? SBOM整備の取り組みも足踏みか

景気減速でソフト開発の脆弱性対応が後手に? SBOM整備の取り組みも足踏みか

日本シノプシスは、商用ソフトウェアにおけるOSS(オープンソースソフトウェア)の利用状況を調査した「2024 オープンソース・セキュリティ&リスク分析(OSSRA)レポート」の結果について説明した。 静的テストだけではなくならない脆弱性、多層的テスト手法が大きな効果

静的テストだけではなくならない脆弱性、多層的テスト手法が大きな効果

日本シノプシスが、同社が行ったソフトウェア脆弱性に関する調査レポートについて説明。ソフトウェアやアプリケーションから脆弱性が検出される割合が2020年の97%から2022年には83%となり、減少傾向にあることが分かった。 Synopsysが約350億米ドルでAnsysを買収し、シリコンtoシステム戦略を加速

Synopsysが約350億米ドルでAnsysを買収し、シリコンtoシステム戦略を加速

Synopsysは、Ansysを約350億米ドル(約5.1兆円)で買収すると発表した。買収完了はAnsys株主および規制当局の承認などを経て、2025年上半期を予定する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- 急成長中の中国ヒューマノイド大手AgiBotの技術戦略

- 光通信入門事始め――古代の人々ののろしと同じように光で信号を送ってみよう

- イチから全部作ってみよう(29)3つのノート整理法からたどるRDBMSの基礎知識

- AIスパコンやロボット活用で「稼げる農業」へ、農研機構と東京工科大が連携協定

- デジタルツイン向けマルチLiDAR異常検知技術を開発

- OKIエンジが北関東校正センターを設立「計測器校正は第三者校正が主流に」

- 宇宙用途向け耐放射線FPGAが欧州の宇宙用部品規格の認定を取得

- IIJの法人モバイル契約数が350万回線に、マルチプロファイルSIM2.0の特許も取得

- IoTゲートウェイの課題はデータの欠損と変換、IIJ子会社が新コンセプトで解決へ

- マイクロチップがエッジAI向けフルスタックソリューションを拡充

コーナーリンク