景気減速でソフト開発の脆弱性対応が後手に? SBOM整備の取り組みも足踏みか:IoTセキュリティ(2/2 ページ)

ライセンス関連ではAI生成コードも課題に

OSSRAレポートでは、脆弱性だけでなく、OSSにおけるライセンスとメンテナンスのリスクについても報告している。

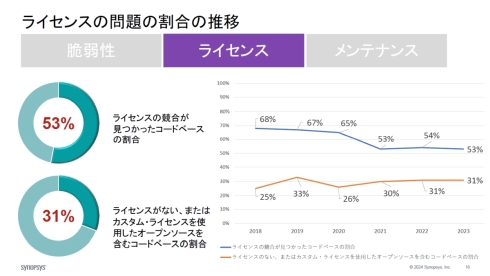

ライセンスでは、ライセンス競合が見つかったコードベースの割合が53%、ライセンスがないまたはカスタムライセンスを使用したOSSを含むコードベースの割合は31%となった。高リスク脆弱性を含むコードベースの割合を除く脆弱性と同様に、2021年から大きな変化はない状況だ。前回のOSSRAレポートでも注目された、Webサイトなどの著作物の再利用を規定するクリエイティブ・コモンズがライセンス競合原因の上位を占める状況に変わりはない。これは、米国を中心に英語圏で広く利用されている開発者向けのQ&Aサイトである「Stack Overflow」に基づくコードが、クリエイティブ・コモンズの一つであるCreative Commons Attribution ShareAlike(CCAS)が適用されるためだ。

ライセンスに関する新たな課題として挙げたのが、米国などで集団訴訟が提起されているAI(人工知能)生成コードへの対応だ。現時点では、今後の訴訟の経過次第といったところだが「基本的にはOSSを利用する際に確認するのと同じフローで対応できるだろう」(吉井氏)という。

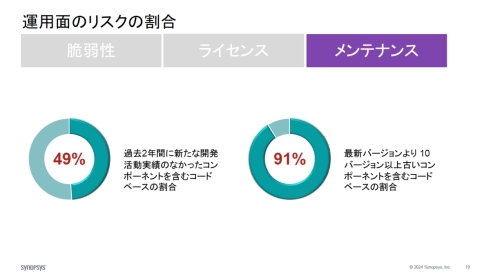

メンテナンスでは、過去2年間に開発活動実績がなかったコンポーネントを含むコードベースの割合が49%、最新バージョンより10バージョン古いコンポーネントを含むコードベースの割合が91%となった。課題となっているのが、デプロイ済みアプリケーションへのパッチ適用の難しさだ。報告される脆弱性のうち半分以上が公開後1週間以内に悪用されていることが知られているが、シノプシスの別調査(世界のDevSecOpsの現状)によれば重大な脆弱性に対するパッチ適用まで2週間以上かかっている事例が全体の約3分の2を占めたという。

OSSにとどまらないソフトウェアサプライチェーン全体の管理が必須に

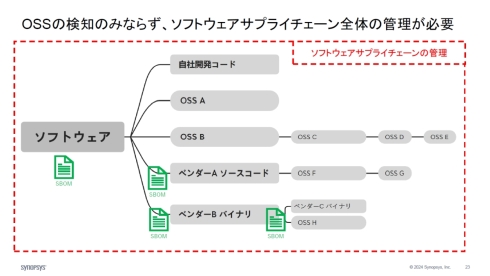

吉井氏は、今回のOSSRAレポートを通した提言として「OSSについても内製コンポーネントと同様のポリシーとプロセスを適用する」「脆弱性が特定された場合、そのコンポーネントが使用されているかを特定する」「コンポーネントのメンテナンスがなされているかを監視する」「利用しているOSSを正確に特定する」「SBOMによるソフトウェアサプライチェーンの管理」を挙げた。

また、OSSやカスタムコンポーネント、商用コンポーネントといったソフトウェアコンポーネント間での依存関係が強くなっていることが、自社で開発しているソフトウェアの現状把握をよりいっそう難しくしている。「PythonやJavaScriptとそれらのパッケージマネジャーとの関係のようにOSSがOSSに依存するようになっており、このようなソフトウェアサプライチェーンの複雑さが今回のレポートで高リスク脆弱性を含むコードベースの割合が大幅に増加した要因の一つになっている可能性がある」(吉井氏)。

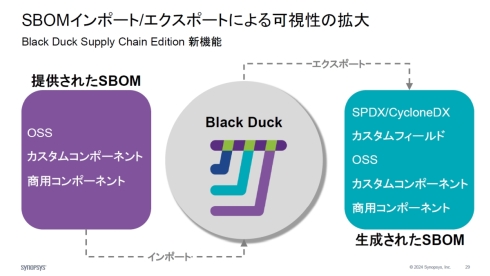

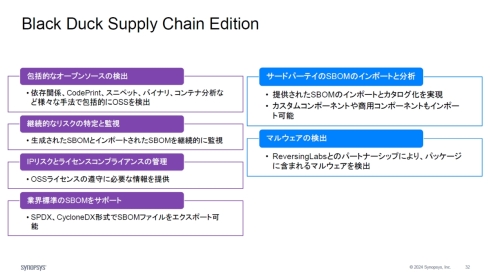

そこで、シノプシスがOSSにとどまらないソフトウェアサプライチェーン全体の管理に向けて開発したのが、新製品であるBlack Duck Supply Chain Editionだ。これまで、同社のソフトウェアコンポジション解析ツールである「Black Duck Professional Edition」は、基本的にはOSSを対象に依存関係分析やコードプリント解析、スニペットマッチング、バイナリ解析を行う機能を提供してきた。SBOMについてもOSSのみを対象としており、各企業が独自に利用するカスタムコンポーネントや商用コンポーネントを含んだSBOMを生成することはできなかった。

今回のBlack Duck Supply Chain Editionでは、ユーザーやサードパーティーベンダーから提供されたカスタムコンポーネントや商用コンポーネントのSBOMをインポートした上でカタログ化し、最終的な成果物となるコードベースのSBOMをSPDXやCycloneDXなどの業界標準の形式で出力できる。また、ReversingLabsとのパートナーシップにより、パッケージに含まれるマルウェアを検出する機能も利用できる。吉井氏は「ISV(独立系ソフトウェアベンダー)に加えて、ソフトウェアサプライチェーンが広くて深い、自動車、医療機器、組み込みなどの業界での導入を想定している」と述べている。

関連記事

米国大統領令とEUのCRAが示すソフトウェアサプライチェーンセキュリティとは

米国大統領令とEUのCRAが示すソフトウェアサプライチェーンセキュリティとは

米国と欧州を中心に法整備が進みつつある「ソフトウェアサプライチェーン」のセキュリティについて解説する本連載。第1回は、米欧が唱えるソフトウェアサプライチェーンセキュリティの全体像と目的と併せて、製造業などでも増大しつつあるセキュリティインシデントを減らすための基本的な考え方を紹介する。 日本におけるソフトウェアサプライチェーンセキュリティとSBOMの目的

日本におけるソフトウェアサプライチェーンセキュリティとSBOMの目的

米国と欧州を中心に法整備が進みつつある「ソフトウェアサプライチェーン」のセキュリティについて解説する本連載。第2回は、日本でのソフトウェアサプライチェーンセキュリティに関する取り組みの状況について紹介する。 ソフトウェアサプライチェーンセキュリティを「品質」で読み解く

ソフトウェアサプライチェーンセキュリティを「品質」で読み解く

米国と欧州を中心に法整備が進みつつある「ソフトウェアサプライチェーン」のセキュリティについて解説する本連載。最終回となる第3回は、SBOMの流通によってどんな「良いこと」と「悪いこと」が起こるかを整理しつつ、品質保証の枠組みへの取り込みについても考察する。 米国のSBOM整備は2023年以降に進むか、ライセンス競合の主因はもはやGPLではない

米国のSBOM整備は2023年以降に進むか、ライセンス競合の主因はもはやGPLではない

日本シノプシスは、商用ソフトウェアにおけるOSS(オープンソースソフトウェア)の利用状況を調査した「2023 オープンソース・セキュリティ&リスク分析レポート」の結果について説明した。 米国大統領令の影響か? 商用ソフトウェアのOSS由来脆弱性が減少傾向に

米国大統領令の影響か? 商用ソフトウェアのOSS由来脆弱性が減少傾向に

日本シノプシスは、商用ソフトウェアにおけるOSS(オープンソースソフトウェア)の利用状況を調査した「2022年オープンソース・セキュリティ&リスク分析(Open Source Security and Risk Analysis:OSSRA)レポート」の結果について説明した。 オープンソースソフトウェアの採用率は98%に拡大、脆弱性含む割合も増加の一途

オープンソースソフトウェアの採用率は98%に拡大、脆弱性含む割合も増加の一途

日本シノプシスは、商用ソフトウェアにおけるOSS(オープンソースソフトウェア)の利用状況を調査した「2021年オープンソース・セキュリティ&リスク分析(Open Source Security and Risk Analysis:OSSRA)レポート」の結果について説明した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- 製造業の「SBOM」は誰が構築し運用/管理すべきか【後編】

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 出荷量1.3倍を実現、電源不要のIoTゲートウェイが南種子町にもたらす農業改革

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

コーナーリンク