米国のSBOM整備は2023年以降に進むか、ライセンス競合の主因はもはやGPLではない:IoTセキュリティ(1/2 ページ)

日本シノプシスは、商用ソフトウェアにおけるOSS(オープンソースソフトウェア)の利用状況を調査した「2023 オープンソース・セキュリティ&リスク分析レポート」の結果について説明した。

日本シノプシスは2023年3月14日、オンラインで会見を開き、商用ソフトウェアにおけるOSS(オープンソースソフトウェア)の利用状況を調査した「2023 オープンソース・セキュリティ&リスク分析(OSSRA:Open Source Security and Risk Analysis)レポート」の結果について説明した。

同レポートは、企業買収時のソフトウェアの査定などを行っているシノプシスの監査サービス部門の調査内容を匿名化した上で、CyRC(Cybersecurity Research Center)が分析して所見をまとめたものだ。第8回目の発行となる今回のレポートは、2022年1〜12月の1年間に行った、17の業種、1700以上の商用コードベース(アプリケーションやライブラリなど)を対象に行った調査内容が基になっている。

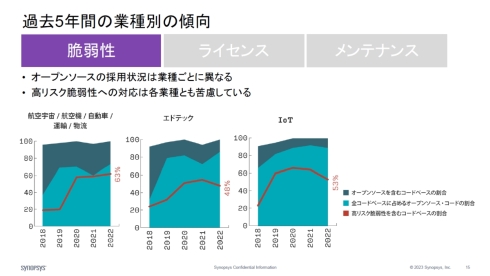

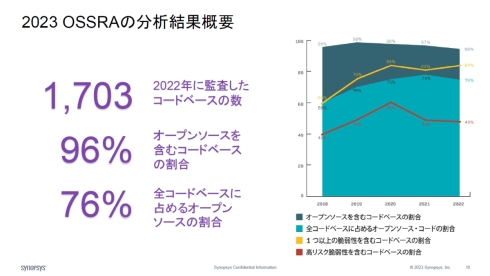

今回のOSSRAレポートでは、オープンソースを含むコードベースの割合が96%、全コードベースに占めるオープンソースの割合が76%となった。オープンソースを含むコードベースの割合は2018年から95%以上に、全コードベースに占めるオープンソースの割合も2020年から75%以上になっている。開発するソフトウェアに独自性を求める上でプロプライエタリなコードが一定以上の比率で含まれることを考えれば、OSSの比率はこの95%/75%のラインで飽和するとみられる。

OSSのリスク対応を求める米国大統領令「EO 14028」

日本シノプシス ソフトウェア・インテグリティ・グループ シニアセキュリティエンジニアの吉井雅人氏は会見の冒頭で、「OSSは自由に使えて便利だが、リスクがないわけではない」と指摘し、これまでに起こったOSSに起因する問題事例を紹介した。

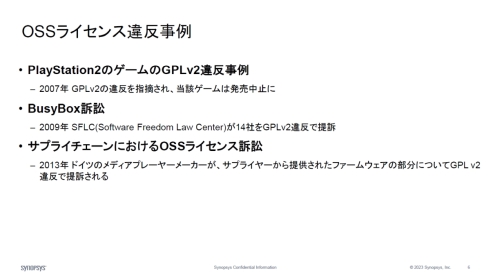

まず、2010年代前半までによく見られたのがライセンス違反の事例だ。2007年にはPlayStation 2向けに開発中だったゲームで見つかったGPLv2違反への指摘で発売中止に追い込まれており、2009年には同じくGPLv2違反で14社が提訴された「BusyBox訴訟」が起こっている。2013年には、ドイツのメディアプレーヤーメーカーがサプライヤー提供のファームウェアのGPLv2違反によって提訴を受けている。

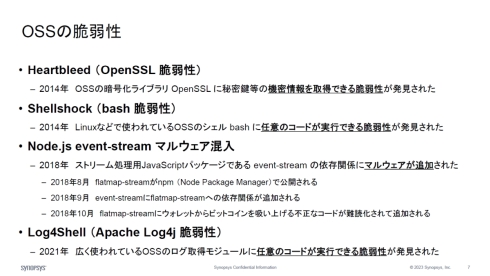

2010年代中盤以降にOSSの利用がデファクトスタンダードとなる中では、OSSの脆弱性に注目が集まった。2014年には、OpenSSLの脆弱性である「Heartbleed」やbashの脆弱性である「Shellshock」が発見され、ソフトウェア開発者に大きな影響を与えた。「脆弱性に名前が付けられ象徴するロゴまで作られるようになったのはHeartbleedからになるだろう」(吉井氏)。そして2018年には、OSS間の依存関係にマルウェアを混入したNode.js event-streamの事例が発生し、2021年にはJavaのデファクトログ取得モジュールであるApache Log4jに任意のコードが実行できる脆弱性「Log4Shell」が発見されている。

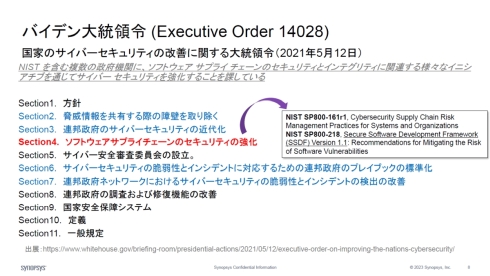

これらのうようにOSSのリスクが顕在化するとともに、2020年に問題になったSolarWindsのネットワーク監視製品へのマルウェアによるサプライチェーン攻撃などもあって発令されたのが、2021年5月12日付の米国大統領令「EO 14028」である。そしてNIST(米国国立標準技術研究所)は2022年2月、セキュアなソフトウェア開発フレームワーク(SSDF)を規定する「NIST SP800-218」を更新するなど、米国政府調達品を中心にSBOM(ソフトウェア部品表)の整備やOSSのリスク管理の強化が強く求められるようになった。そして、日本をはじめ米国以外でも、政府調達品には同様のソフトウェアサプライチェーンへのセキュリティが求められる流れが生まれつつある。

OSS脆弱性を含むコードベースの割合はほぼ横ばいに

今回のOSSRAレポートは、2021年5月の大統領令を受けたNIST SP800-218が2022年2月に策定されるなどして、米国企業にソフトウェア開発プロセスの変更が強く求められるようになった1年目に当たる2022年1〜12月が調査対象となっている。実際に、2021年1〜12月を調査対象とした前回の2022年のOSSRAレポートでは、商用コードベースのOSS由来脆弱性が減少傾向に転じたことから、米国大統領令によって脆弱性への対処を進めたのではないかという見方も出ていた。

しかしながら今回のOSSRAレポートでは、少なくとも1つのOSS脆弱性を含むコードベースの割合が前回調査比3ポイント増の84%、高リスクのOSS脆弱性を含むコードベースの割合が同1ポイント減の48%で、ほぼ横ばいとなった。吉井氏は「少なくとも2022年の1年間については、大統領令やNIST SP800-218の効果は表れていないと言っていいだろう。ただし、SBOM整備などのニーズは高まっており、各企業はNIST SP800-218への対応を着実に進めていると考えられるので、2023年の1年間が対象となる次回のOSSRAレポートの結果に注目したい」と強調する。

なお、業種別に高リスクのOSS脆弱性を含むコードベースの割合を見ると、航空宇宙/自動車/運輸/物流が高止まりする一方で、エドテック、IoT(モノのインターネット)は低下傾向にある。「アプリケーションをサーバサイドで制御することが多いエドテックや、ソフトウェア更新を定期的に行えるIoTと異なり、航空宇宙/自動車/運輸/物流はソフトウェアの脆弱性への対応が難しいのではないか」(吉井氏)という。

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- 製造業の「SBOM」は誰が構築し運用/管理すべきか【後編】

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 出荷量1.3倍を実現、電源不要のIoTゲートウェイが南種子町にもたらす農業改革

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

コーナーリンク

日本シノプシスの吉井雅人氏 出所:日本シノプシス

日本シノプシスの吉井雅人氏 出所:日本シノプシス