工場セキュリティガイドラインが示す3つのステップ、そこで必要な対策とは何か:経済産業省「工場セキュリティガイドライン」を読み解く(2)(2/2 ページ)

ステップ2「セキュリティ対策の立案」

ステップ1では、工場システムのセキュリティを検討する上で必要な情報を整理したが、ステップ2からは具体的なセキュリティ対策が示されている。

ステップ2では、まず、セキュリティ対策を実施する上での方針を定めるために、ステップ1で整理したゾーンとこれに紐づく業務、保護対象、想定脅威に対して、業界や会社の置かれた環境に応じて重要度、優先度を設定する。重要度付けの考え方は国際規格などにも示されており、ガイドラインの付録C「関係文書におけるセキュリティ対策レベルの考え方」にも記載があるため、ぜひ参考にしていただきたい。

方針が決まったら、ステップ1で整理した情報に結び付けながらセキュリティ対策を立案する。ガイドラインでは、システム構成面、物理面の2つの観点で対策が例示されている。

ネットワークを介した不正侵入やデータ漏えいなどの脅威に対しては、主にネットワークにおけるシステム構成面での対策が必要となる。また、機器上での不正接続/アクセス、データ改ざん、機器の異常な設定/制御などの脅威に対しては、主に機器におけるシステム構成面での対策が必要となる。

システム構成面のセキュリティ対策は、次の3つの観点を考慮する。

- 侵入防止:工場システムへの不正侵入を防止

- 活動抑止:侵入を防ぎきれず侵入された場合であっても、攻撃活動を抑止

- 運用支援:工場システムへの侵入や攻撃などの活動を早期に検知・対処するための運用を支援

工場は、制御装置を中心にシステム全体を制御するため、ネットワークを介して周辺機能と連携する構成になっていることが多いのが特徴だ。また、ネットワーク以外にも、工場の装置・機器、業務プログラムや利用サービスへの対策も実施する必要がある。

大雨や洪水などの自然災害や物理的な侵入などの脅威に対しては、主に物理面での対策が必要となる。主な対策は、生産設備、制御システムなどを物理的に守るもので、建物の構造、防火・防水の強化や、電源設備・制御システムの施錠管理、入退室管理、バックアップなどが挙げられている。

工場システムにおけるセキュリティ対策においては、自然災害や事故などの脅威に対する物理的な対策、不正な通信アクセスやデバイスによる不正なネットワーク接続などに対するネットワーク面の対策に加えて、不正なプログラム実行やデバイス接続など工場システムの機器、装置自体の対策が必要だ。このように複数の層を重ねる多層防御の考え方に基づき対策することで、より強固に工場システムを守ることができる。

ステップ3「セキュリティ対策の実行、及び計画・対策・運用体制の不断の見直し(PDCA サイクルの実施)」

ステップ3では、ステップ2で示した物理面、システム構成面での対策の実行に加え、 ライフサイクルでの対策、サプライチェーンを考慮した対策を実施する。

ステップ2で示したような物理面、システム構成面の対策を実施したとしても、システムへの攻撃を100%防ぐことは難しいのが現状だ。そのため、侵入や攻撃が発生した場合に被害を最小化するための取り組みとして、ライフサイクルにわたる対策を行うことが重要となる。

ガイドラインでは、「運用/管理面」と「維持/改善面」に分けてそれぞれセキュリティ対策が示されている。運用/管理面では、サイバー攻撃の早期認識と対処や、ID/PW管理などがある。維持/改善面では、脅威や脆弱性に関する情報の入手や、セキュリティ対策の定期的な確認、改善活動などが有効とされている。

サプライチェーンの広がりとともに、セキュリティ対策が進んでいない企業がサイバー攻撃によって狙われる事例が増加している。そのため、対策予算や人材に限りがある中小企業においても、工場を守るための対策を進める必要がある。

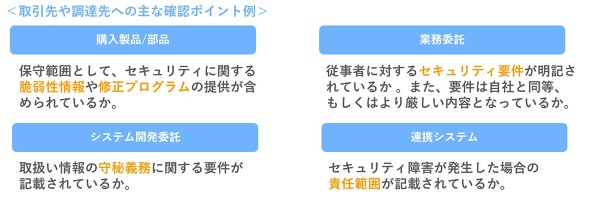

IPA(独立行政法人 情報処理推進機構)が発表した「情報セキュリティ10大脅威2023」でも、「サプライチェーンの弱点を悪用した攻撃」が第2位にランクインしている。ガイドラインでは、購入製品/部品、業務委託、システム開発委託、連携システムの4つの観点で取引先や調達先への主な確認ポイントの例が例示されている。

取引先や調達先への主な確認ポイント例[クリックで拡大]出所:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer1.0」(2022年11月)を基にアルプス システム インテグレーション株式会社が作成

取引先や調達先への主な確認ポイント例[クリックで拡大]出所:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer1.0」(2022年11月)を基にアルプス システム インテグレーション株式会社が作成今回は、ガイドラインが示す3つの対策ステップを紹介した。次回は、第1回で紹介した米国パイプライン企業のランサムウェア被害事例を基に、実際に工場でどのような対策が必要なのかを具体的に説明する。

著者紹介:

アルプス システム インテグレーション株式会社 ビジネス戦略部 プロダクトマーケティング課

松上 伸子(まつがみ のぶこ)

自社の情報漏えい対策製品のプロダクトマーケティング担当として活動。現在は、製造業のお客様向けや他業界のお客様向けにセミナー講演を行うなど、幅広く発信を行っている。

情報漏洩対策の一元管理 InterSafe ILP https://www.alsi.co.jp/security/ilp/

関連記事

工場を取り巻くセキュリティ環境動向とガイドラインの全体像

工場を取り巻くセキュリティ環境動向とガイドラインの全体像

本連載では経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」が示す、今必要な工場セキュリティ対策を解説する。1回目は、最近の工場を取り巻く環境動向と、ガイドラインの全体像を紹介する。 2022年OT/IoTセキュリティの世界で何が起こった?攻撃手法の変化に加えて新たなターゲットも

2022年OT/IoTセキュリティの世界で何が起こった?攻撃手法の変化に加えて新たなターゲットも

Nozomi Networksは同社のNozomi Networks Labsによる2022年下半期OT(制御技術)、IoT(モノのインターネット)セキュリティ動向レポートの概要と、新製品のOT、IoTエンドポイントセキュリティセンサー「Nozomi Arc」について説明した。 2023年注目の5つのサイバー脅威予測、サプライチェーンへの警戒は今後も必要

2023年注目の5つのサイバー脅威予測、サプライチェーンへの警戒は今後も必要

パロアルトネットワークスは2023年1月11日、「サイバーセキュリティプレディクション 2023」と題して2023年に注目される5つのサイバー脅威予測を発表した。 国際協力で制御システムを守れ――「サイバーセキュリティウィーク」レポート

国際協力で制御システムを守れ――「サイバーセキュリティウィーク」レポート

経済産業省とIPA ICSCoEは2022年10月24〜28日に、「インド太平洋地域向け日米EU産業制御システムサイバーセキュリティウィーク(サイバーセキュリティウィーク)」を開催。オンラインセミナーを通して日米欧の取り組みや政策動向を紹介した他、ICSCoEでシミュレーターを用いたハンズオン演習も行われた。 急速な工場デジタル化が招く複雑なセキュリティ対策、OTの安全保障を考える

急速な工場デジタル化が招く複雑なセキュリティ対策、OTの安全保障を考える

工場のデジタル化は資産がサイバー脅威にさらされるリスクの増大を意味します。身を守るために、OTではどのような対策を講じるべきでしょうか。 2年間で売上高4倍に、産業向けセイバーセキュリティ専門企業の国内向け戦略

2年間で売上高4倍に、産業向けセイバーセキュリティ専門企業の国内向け戦略

TXOne Networksは2022年8月9日、日本市場向けの戦略について発表した。TXOne Networksは2018年11月にトレンドマイクロと台湾のMOXAが共同で設立した産業制御システム向けのセキュリティソリューションの専門企業で台湾を本社としている。2022年4月15日に日本法人を設立し、日本市場での本格参入を開始した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- AGVか、それともAMRか……無人搬送機導入時の注意点

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- 「深夜特急」のイラン

- 最高速度5m/sの自由な経路を構築、THKが搬送システム向けガイド受注開始

- 工場データ収集の9割で通信トラブル経験、製造業の現場担当者約1000人調査

- 多種多様なセンサーを統合し、仮想計測も可能なプラットフォームを発表

- 最大4mの長距離検出と、黒色や光沢ワークなども高精度測定を両立

コーナーリンク