2019年のサイバー攻撃関連通信、調査目的のスキャンが過半数に:IoTセキュリティ

情報通信研究機構サイバーセキュリティ研究所が、「NICTER観測レポート2019」を公開した。サイバー攻撃関連通信において、総パケットのうち調査目的のスキャンが占める割合が、2018年の35%から2019年は53%と過半数になった。

情報通信研究機構(NICT)サイバーセキュリティ研究所は2020年2月10日、NICTERプロジェクトにおける2019年のサイバー攻撃関連通信の観測、分析結果をまとめた「NICTER観測レポート2019」を公開した。

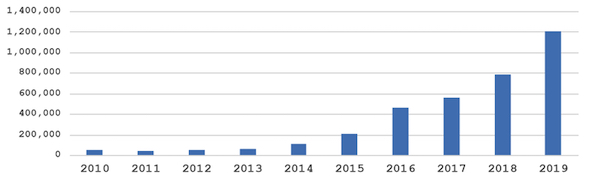

NICTERは、NICTが研究開発しているシステムで、ネットワーク上で発生するさまざまな情報セキュリティ上の脅威を把握し、有効な対策を導く。2019年の観測結果では、NICTERの約30万IPアドレスのダークネット観測網において、合計3279億パケットのサイバー攻撃関連通信が観測された。1IPアドレス当たり約120万パケットが届いた計算となる。

2019年の総観測パケット数は、前年より約1160億増加した。海外組織が調査目的で実行したとみられるスキャンの増加が原因だ。総パケットのうち調査スキャンが占める割合は、2017年が6.8%、2018年は35%だったが、2019年はさらに増加して53%の1750億パケットとなった。

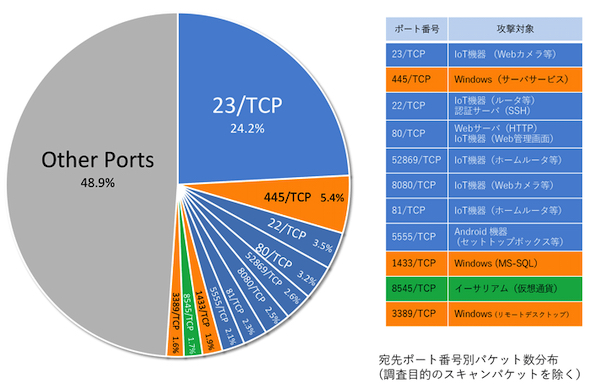

調査目的のスキャンパケットを除くと、2019年にNICTERで観測された主な攻撃対象(宛先ポート番号)は、「23/TCP」(24.2%)、「445/TCP」(5.4%)、「22/TCP」(3.5%)となっている。

Telnet(23/TCP)への攻撃パケット数が294億パケットから364億パケットへと増加したことで、上位10位までのポートが全体に占める割合は前年の46%から増えて、49%となった。また、48.9%と約半数を占める「その他」のポートには、IoT(モノのインターネット)機器のサービスや脆弱性を狙った攻撃が多数含まれている。

Windows関連の傾向としては、ファイルやプリンタの共有で用いられる445/TCPを標的とする攻撃が前年同様目立っており、リモートデスクトップサービスに使われる3389/TCPも上位に入った。

その他、2019年に特徴的な事象として、SSL VPN製品の脆弱(ぜいじゃく)性を悪用する攻撃が世界中で観測された。また、botに感染したホストが、これまでに観測されていない新たなポートの組み合わせで攻撃する事象も見られた。

IoT機器の脆弱性が公開された後には、その脆弱性を有するホストに関する調査スキャンやそれを悪用したマルウェア攻撃が観測されることが増えてきた。感染や被害拡大を防ぐための、迅速な脆弱性対策が求められる。

関連記事

あなたのラズパイは穴だらけ? ユーザーが検討すべき脅威への対策

あなたのラズパイは穴だらけ? ユーザーが検討すべき脅威への対策

インターネットに接続されている世界のRaspberry Piは、どれほどセキュリティリスクにさらされているのか。また、Raspberry Piをサイバー攻撃の呼び水にしないためにどのような対策を施せば良いのか、トレンドマイクロでセキュリティエバンジェリストを務める岡本勝之氏の分析概要を聞いた。 ラズパイ入手したらまずやること、デフォルトユーザーとSSHログイン認証を変更する

ラズパイ入手したらまずやること、デフォルトユーザーとSSHログイン認証を変更する

今回は、Raspberry Piユーザーが採るべきセキュリティ対策について、より具体的に解説していきます。まず、Raspberry PiのシャドーITを防ぐ方法を紹介したうえで、Raspberry Pi端末に対するセキュリティ対策を説明します。 「ラズパイの穴」を埋めるために、不要サービスの確認とOS自動更新を実装する

「ラズパイの穴」を埋めるために、不要サービスの確認とOS自動更新を実装する

連載最終回となる今回は、見落としがちなセキュリティリスクである不要サービスの確認と、OSやソフトウェアの自動アップデートを実装していきます。 VxWorksの脆弱性「URGENT/11」が浮き彫りにしたTCP/IPスタックの“残念な実装”

VxWorksの脆弱性「URGENT/11」が浮き彫りにしたTCP/IPスタックの“残念な実装”

20億個以上のデバイスに用いられている、ウインドリバーのRTOS「VxWorks」のTCP/IPスタック「IPnet」で発見された11個の脆弱性「URGENT/11」。URGENT/11を発見したIoTセキュリティベンダーのアーミスのリサーチャーが「Black Hat USA 2019」で講演し、URGENT/11やTCP/IPスタックの実装問題について説明した。 IoTデバイス開発で最低限押さえたいセキュリティのポイント

IoTデバイス開発で最低限押さえたいセキュリティのポイント

製品のIoT化が進む中、IoT製品のセキュリティ対策の必要性も増している。そういう中で米国デジサートは電子証明書がセキュリティ確保のカギを握ると訴えている。デジサートでIoTセキュリティ担当バイスプレジデントを務めるマイク・ネルソン氏に、IoTデバイスセキュリティのポイントについて話を聞いた。 開発中の家電も「マルウェアのおとり」に、パナソニックのIoTセキュリティ対策

開発中の家電も「マルウェアのおとり」に、パナソニックのIoTセキュリティ対策

パナソニックは2019年10月25日、東京都内で記者向けに技術セミナーを開催し、IoT(モノのインターネット)製品に対するサイバー攻撃の現状や、製品セキュリティにおける同社の取り組みを説明した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- 製造業の「SBOM」は誰が構築し運用/管理すべきか【後編】

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 出荷量1.3倍を実現、電源不要のIoTゲートウェイが南種子町にもたらす農業改革

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

コーナーリンク

1IPアドレス当たりの年間総観測パケット数 出典:NICT

1IPアドレス当たりの年間総観測パケット数 出典:NICT 宛先ポート番号別パケット数分布(調査目的のスキャンパケットを除く) 出典:NICT

宛先ポート番号別パケット数分布(調査目的のスキャンパケットを除く) 出典:NICT