「オープンだからみんな集まる」、広がるOPC UAの世界はセキュリティも重視:OPC Day Japan 2019(2/2 ページ)

OPC UAはIEC 62443との親和性が高い

続いて登壇した日本OPC協議会 技術部会長の藤井稔久氏は、OPC UAのセキュリティ機能について説明した。

ホッペ氏が述べた通り、OPC UAは機器間でインフォメーション(情報)をやりとりするためのフレームワークだ。「この情報を公開するためのモデリングルールがあるからこそ、OPC UAによってセンサー(ショップフロア)からクラウドまでの情報連携を一貫して行える」(藤井氏)。そして、このモデリングの仕様と、通信を担うつなげる仕様の両方でOPC UAのセキュリティは検討されているという。

産業制御システムセキュリティの国際標準としてはIEC 62443が知られている。このIEC 62443が推奨する機能改造ごとのゾーン設計とOPC UAの親和性は高い。「この考え方はIT業界のセキュリティ機能としても認知されているので、無理なく導入を検討できるだろう」(藤井氏)。

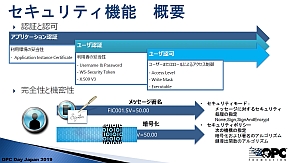

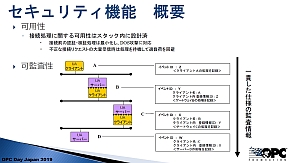

OPC UAのセキュリティ機能は「アプリケーション認証」と「ユーザー認証」、「ユーザー認可」で認証と認可を、「メッセージ署名」と「暗号化」で完全性と機密性を担保する構成になっている。一方、可用性と可監査性については“推奨”にとどめている。藤井氏は「OPC UAのセキュリティとしてマストになっているのは、アプリケーション認証と、完全性と機密性を確保するメッセージ署名と暗号化の3つ。ユーザー認証、ユーザー認可については利用者側で判断するもので、可用性と可監査性についてはベストプラクティスを実装していくことになるだろう」と述べている。

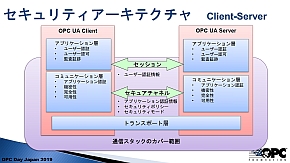

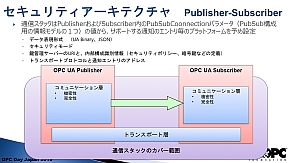

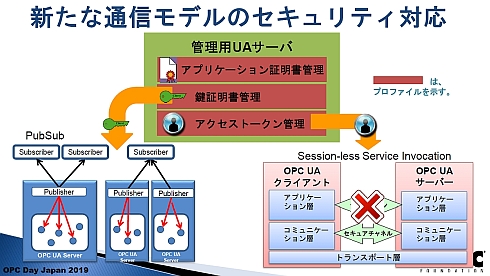

OPC UAの通信モデルは、クライアント/サーバモデルとパブサブ(Publish/Subscribe)モデルがあるが、クライアント/サーバモデルではOPC Secure Conversationとトランスポートプロトコル提供のセキュア通信機能を流用する。また、クライアントとサーバ間では、アプリケーション層とコミュニケーション層の2階層を使ってセキュリティを確保する。一方、疎結合となるパブサブモデルでは、PublisherからSubscriberへコミュニケーション層を使った一方通行の通信となるため、パブサブ間で暗号鍵はやりとりせず、別途鍵管理サーバを用いることになる。

藤井氏は「管理用UAサーバを使えば、OPC UAのセキュリティ機能を実現しやすくなる。クライアント/サーバモデルでは、アプリケーション証明書やアクセストークンを一括管理すれば、アプリケーション層間のセッションレスが可能になる、リソースの少ないデバイスにも適用できるようになる。先述したパブサブ間における暗号鍵の管理にも管理用UAサーバは利用できる」としている。

関連記事

「OPC UA」とは何か

「OPC UA」とは何か

スマート工場化や産業用IoTなどの流れの中で大きな注目を集めるようになった通信規格が「OPC UA」です。「OPC UA」はなぜ、産業用IoTに最適な通信規格だとされているのでしょうか。本連載では「OPC UA」の最新技術動向についてお伝えする。第1回である今回は、あらためて「OPC UA」の概要と位置付けを紹介する。 「OPC UA」はなぜさまざまな規格の通信をつなげることができるのか

「OPC UA」はなぜさまざまな規格の通信をつなげることができるのか

スマート工場化や産業用IoTなどの流れの中で大きな注目を集めるようになった通信規格が「OPC UA」です。「OPC UA」はなぜ、産業用IoTに最適な通信規格だとされているのでしょうか。本連載では「OPC UA」の最新技術動向についてお伝えします。第2回である今回は、「つなげる」を切り口とし、「OPC UA」の相互接続性とTSN対応について紹介します。 OPC UAはなぜ「安全に」通信が行えるのか

OPC UAはなぜ「安全に」通信が行えるのか

スマート工場化や産業用IoTなどの流れの中で大きな注目を集めるようになった通信規格が「OPC UA」です。本連載では「OPC UA」の最新技術動向についてお伝えします。第3回である今回は「つなげる」「安全に」「伝える」の3つのポイントの内、「安全に」を取り上げます。 主要規格と続々連携、ハノーバーメッセを席巻したOPC UAのカギは“間をつなぐ”

主要規格と続々連携、ハノーバーメッセを席巻したOPC UAのカギは“間をつなぐ”

OPC UAなどのOPC規格の普及促進などを進めるOPC Foundationは、ハノーバーメッセ2019(2019年4月1〜5日、ドイツ・ハノーバーメッセ)において、業界独自の通信規格などを展開する主要団体と続々と連携し、産業用IoTなどでカギを握る異種システム間連携の業界標準的地位を確立しつつあることをアピールした。 インダストリー4.0の推奨規格「OPC UA」、パブサブモデルでスマート工場に対応

インダストリー4.0の推奨規格「OPC UA」、パブサブモデルでスマート工場に対応

日本OPC協議会は、OPCの動向を国内で紹介する「OPC Day 2016 in Japan」を2016年12月に開催。2017年にリリース予定の「OPC UA」のPublish/Subscribe通信モデルの概要やスマート工場内での意味、今後のロードマップなどについて紹介した。 なぜ工場ネットワークで「OPC UA」が注目されるのか

なぜ工場ネットワークで「OPC UA」が注目されるのか

スマート工場化など工場内でのIoT活用が広がる中、注目度を高めているのが「OPC UA」だ。本稿では、OPC UAの解説を中心に工場内ネットワークで何が起きようとしているのかを紹介する。第1回は工場内ネットワークの仕組みと、なぜ「OPC UA」が注目を集めているのかについて説明する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- これ板金? ちょっと何言っているかよく…第38回優秀板金製品技能フェア各賞紹介

- 「そのラダープログラム10年後も読めますか」――オムロンが描くAI活用

- 同じ原理は超高速で走る“あれ”にも! ある装置の音

- DMG森精機と東大がMXセンターを設立、森氏は“機上計測”に関心

- 「深夜特急」のイラン

- 物流自動化は「入れて終わり」ではない、本社と現場の分断を越える“キーマン”とは

- ロックウェル「自律型工場」への道筋、5つのステップと7つの技術要素

- 2033年に年間1万人相当の供給体制、第1弾は手足のシンクロ可能な移動ロボ

- 鋳造/鍛造品向け切削加工AIの共同開発合意、アルムと神戸製鋼所

- 最大4mの長距離検出と、黒色や光沢ワークなども高精度測定を両立

コーナーリンク

日本OPC協議会の藤井稔久氏

日本OPC協議会の藤井稔久氏