生成AIで新しいマルウェアが急増、ネットワーク機器の管理など基本の徹底を:車載セキュリティ(2/2 ページ)

サイバー攻撃は民間企業も引き続き狙っている

サイバー攻撃の脅威全体のうち33%が小売企業や製造業、自動車関連、専門サービスなどの民間企業を標的にしており、その大半が機密性の高いデータにアクセスする目的で、情報窃取型マルウェア(インフォアスティーラー)を使用している。一度感染すると他のマルウェアにも感染してしまうローダ型や、Emotetのように情報を盗み見るなどの役割を持ったモジュールを端末内に残していくモジュール型のマルウェアもよく利用された。

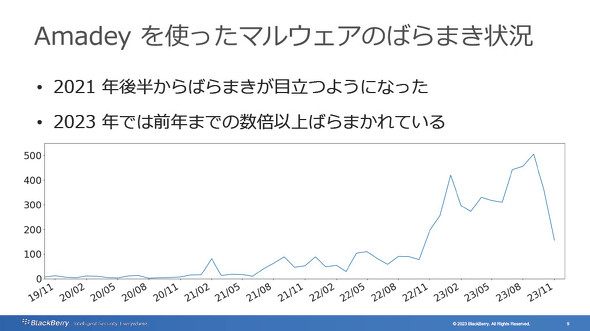

情報窃取型とローダ型の性質を持ったAmadeyを使ったマルウェアのばらまきは、2021年後半から目立つようになり、2023年には前年の数倍以上まで拡大している。過去50カ月で100種類のマルウェアがばらまかれたという。

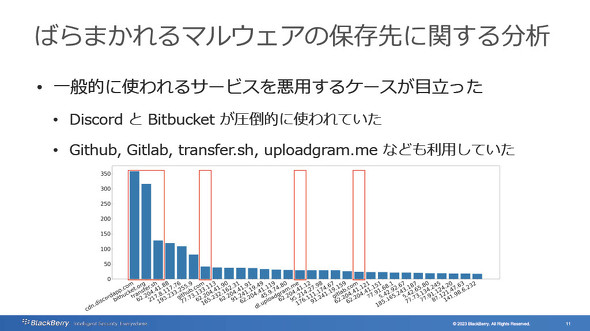

ユーザーにダウンロードさせる形でばらまかれたマルウェアの保存先としては、Discord、Bitbucketが圧倒的に多くGitHub、GitLab、transfer.sh、uploadgram.meなどが利用された。信頼できるサービスだからと油断せず、ダウンロードしたファイルが安全か確認する必要がある。同じ攻撃者が異なるマルウェアを使って活動している兆候も見られたという。また、攻撃者は共通脆弱性識別子(CVE、Common Vulnerabilities and Exposures)を武器化しており、新たなゼロデイ脆弱性の悪用が確認されている。

BlackBerryのAI(人工知能)活用型サイバーセキュリティソリューションは、1分間に3.7件の新しいマルウェアサンプルを阻止しており、前四半期から27%増加したという。また、BlackBerryのサイバーセキュリティソリューションが阻止したサイバー攻撃は全体で1分間に31件に上り、前四半期と比べて19%増加したとしている。

日本を含むアジア太平洋地域に対し、市販ではないユニークなマルウェアを使った攻撃が増加傾向にあり、対策が必要だとBlackBerryのレポートでは指摘している。調査対象期間に観測したユニークなマルウェアは63万件以上に上る。

自動化スクリプトの利用によって既存のマルウェアを改造する形で新しいマルウェアをいくつも作り出すことが可能で、生成AIの登場もマルウェアを作りやすくする要因となっている。新しいマルウェアは、特定の組織や部門に対する攻撃者の関心が高く、潜入の成功率を高めたい場合に使われ、その作りやすさから新しいマルウェアは今後も増加し続ける見通しだ。

すぐに復活する

Emotetと似たモジュールベースのマルウェアQakbotが米国司法省とFBIによって解体されたが、すでに後継としてPikabotが活動を始めた。攻撃者を検挙、処罰しても1週間足らずで復活した例もある。マルウェアを使った攻撃は衰えておらず、脆弱性を悪用するスピードも加速している。

今後は北朝鮮が支援する犯罪グループによって、米国や韓国、日本への攻撃が増加すると予測。イスラエルとパレスチナの情勢など、物理的な衝突がデジタル空間にも影響を及ぼしている。また、悪意ある攻撃者によるAI利用が拡大する見込みで、攻撃対象となる政府や企業もAIを攻撃の検出と防御に活用していく必要があるという。

関連記事

自動車に不可欠なサイバーセキュリティ、まずは3×3でチェックしよう

自動車に不可欠なサイバーセキュリティ、まずは3×3でチェックしよう

電気通信大学 名誉教授の新誠一氏による「CASE時代の自動車セキュリティ」と題した基調講演の一部を紹介する。 サイバー攻撃で止まった名古屋港、必要なのは驚くほどシンプルな対策

サイバー攻撃で止まった名古屋港、必要なのは驚くほどシンプルな対策

国土交通省港湾局は「コンテナターミナルにおける情報セキュリティ対策等検討委員会」第2回委員会を開催した。この委員会は、2023年7月4日に発生した名古屋港のコンテナターミナルにおけるシステム障害の原因を究明するとともに、再発防止に必要な情報セキュリティ対策について検討することを目的としている。 小島プレスのシステム障害でトヨタが国内全工場の稼働停止、日野自動車も

小島プレスのシステム障害でトヨタが国内全工場の稼働停止、日野自動車も

日本国内の仕入先で発生したシステム障害の影響を受けて、トヨタ自動車や日野自動車が工場の稼働を停止する。トヨタと日野がそれぞれ2022年2月28日に発表した。トヨタは、内装部品などを手掛ける小島プレス工業でのシステム障害の影響だとしている。 国内自動車工場を止めたランサムウェア攻撃、サイバーリスクはビジネスリスクに

国内自動車工場を止めたランサムウェア攻撃、サイバーリスクはビジネスリスクに

トレンドマイクロが、自動車メーカーの生産停止や医療機関の長期にわたる診療や手術の停止というランサムウェアによる甚大な被害が発生した国内事例を挙げて、2022年のサイバー脅威動向について解説した。 トヨタの生産指示システムにトラブル、「サイバー攻撃ではない」【追記あり】

トヨタの生産指示システムにトラブル、「サイバー攻撃ではない」【追記あり】

トヨタ自動車は国内工場の稼働再開予定を発表した。 自動車メーカーの稼働調整になぜ注目? 工場の操業を左右する「生産計画」

自動車メーカーの稼働調整になぜ注目? 工場の操業を左右する「生産計画」

今回は工場の生産計画と内示について部品メーカーの視点から解説します。日々変動する生産計画ですが、欠品させずに利益を生み出すには厳密な管理や仕組みが必要です。工場を中心に関わる部門も多いと思いますので、自動車業界の方はぜひとも覚えておきましょう。

Copyright © ITmedia, Inc. All Rights Reserved.

モビリティの記事ランキング

- ローム買収を検討するデンソーは半導体メーカーになり切れるのか

- 旅客船の「レベル4相当」自律運航の実力は? 操船ブリッジかぶりつきレポート

- EV普及は“移動の不安解消”が鍵 ホンダは2030年に向けEV充電器を数千口へ拡大

- ヤマハ発動機が原付二種に初のファッションモデル「Fazzio」投入、シェア拡大へ

- ホンダが米国生産車を日本に導入、2026年後半に「インテグラ」と「パスポート」

- 三菱マヒンドラ農機が会社清算へ、創業から112年の歴史に幕

- スズキがカナデビアの全固体電池「AS-LiB」事業を買収、宇宙機向けで実績

- 2040年のxEV向け駆動用電池市場は2024年対比2.6倍に拡大

- 運転自動化レベル2+を備えたセミトレーラーによる走行実証を実施

- 自動車産業の新たな競争構図は「フィジカルAIカー」対「エンボディドAIカー」へ

コーナーリンク