TCP/IPスタックの脆弱性「INFRA:HALT」に見る、組み込み業界の課題と対策:IoTセキュリティ(1/3 ページ)

2021年8月に発表された制御機器で広く利用されているTCP/IPスタック「NicheStack」の脆弱性「INFRA:HALT」。この脆弱性を発見したForescoutのダニエル・ドス・サントス氏とJFrogのシャハール・メナーシュ氏の講演では、INFRA:HALTや組み込みシステムのサプライチェーンが抱えるセキュリティリスクの解説に加えて、セキュリティリスクに強い仕組み作りへの提案などが行われた。

DevOpsプラットフォームを提供するJFrogのセキュリティリサーチチームと、セキュリティ企業Forescoutの研究組織Forescout Research Labsは2021年8月3日(現地時間)、制御システムの機器で広く実装されているTCP/IPスタック「NicheStack」に、最新バージョンである4.3を除くそれ以前の全てのバージョンが影響を受ける脆弱性が14個あると発表した。また、これらの脆弱性の通称も「INFRA:HALT」と名付けている。

そして2021年8月末、この発表を受けて、INFRA:HALTを発見したForescout リサーチマネージャーのダニエル・ドス・サントス(Daniel dos Santos)氏と、JFrog シニアディレクター セキュリティリサーチのシャハール・メナーシュ(Shachar Menashe)氏はセキュリティカンファレンス「Hack In The Box」で講演を行った。同講演では、脆弱性の解説から少し踏み込んで、組み込みシステムのサプライチェーンが抱えるセキュリティリスクを説明するとともに、セキュリティリスクに強い仕組み作りについて提案した。

「Hack In The Box」におけるINFRA:HALTの講演概要。Forescoutのダニエル・ドス・サントス氏とJFrog(Vdooは2021年7月にJFrogが買収している)のシャハール・メナーシュ氏が講演を行った[クリックで拡大]

「Hack In The Box」におけるINFRA:HALTの講演概要。Forescoutのダニエル・ドス・サントス氏とJFrog(Vdooは2021年7月にJFrogが買収している)のシャハール・メナーシュ氏が講演を行った[クリックで拡大]リモートコード実行可能な脆弱性含む14個を発見

NicheStackは、1990年代にInterNiche Technologiesが開発したTCP/IPスタックだ。IPv4やIPv6、デュアルスタック、IPv4 over IPv6(DS-Lite)など幅広く対応し、STMicroelectronics、Freescale Semiconductor(現NXP Semiconductors)、Altera(現Intel)、Microchip Technolgiesなどの半導体ベンダーのリアルタイムOS(RTOS)で採用される他、emNetなど他のTCP/IPスタックのベースとしても活用されている。特にOT(制御技術)機器では、シーメンスの汎用PLC「Siemens S7 PLC」含む約200社の機器ベンダーが採用している。

「TCP/IPスタックは、セキュリティ対策の重要性がまだ広く認識されていない20〜30年前に製造されたものが多い。当然、脆弱性が発見されてもパッチ適用など反映させる機能も実装されていない。重要インフラ機器に実装されるソフトウェアコンポーネントの、十分な修正が叶わない脆弱性となると、攻撃者にとっては費用対効果の高い収益源といえる」(サントス氏)

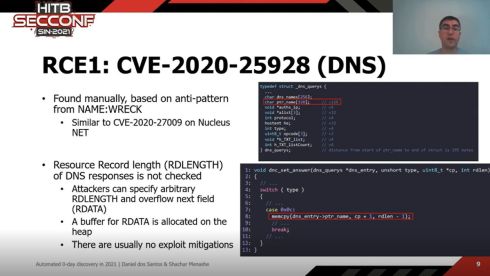

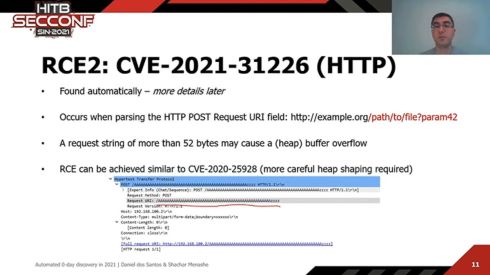

発見された14個の脆弱性のうち、最も深刻度が高いのはCVE-2020-25928(CVSSv3.1スコアは9.8)とCVE-2021-31226(CVSSv3.1スコアは9.1)の2個。いずれもインターネット越しに不正コードを実行可能にする、高リスクの脆弱性だ。

CVE-2020-25928は、DNSレスポンスを処理する際にRDATA(リソースの中身)の大きさを示すRDLENGTHフィールドを検証する仕組みがないため、ヒープバッファーオーバーフローを発生させて任意のコードを実行可能な状態に陥る脆弱性。一方のCVE-2021-31226は、HTTP POSTリクエストのURIフィールドを解析する際にサイズ検証を行っていないため、52バイト以上の文字列を送りつけるだけでヒープバッファーオーバーフローが発生してしまうという脆弱性だ。

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

- 1.5km離れた漁場をWi-Fi HaLowなどで可視化、海洋モニタリングの実証に成功

- STPAの第4ステップで忘れがちな「損失シナリオ識別」の詳細手順

コーナーリンク