TCP/IPスタックの脆弱性「INFRA:HALT」に見る、組み込み業界の課題と対策:IoTセキュリティ(3/3 ページ)

ベンダーおよび運用者のINFRA:HALT対策

INFRA:HALTの脆弱性を回避する方法として、講演ではIoTベンダーと運用企業それぞれの対策が紹介された。

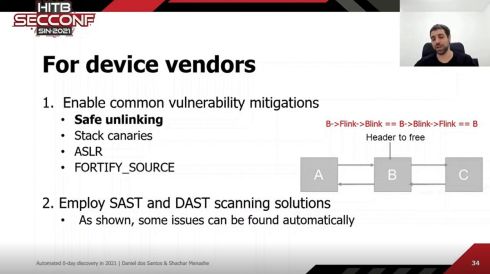

IoTベンダーが実施できる回避策は、3つある。

1つ目は、一般的な脆弱性対策を実施することだ。「NicheStackのケースでは、バッファーオーバーフロー対策であるスタック保護(スタックカナリア)やASLR(アドレス空間配置のランダム化)が実装されていなかった。これは現在、組み込みシステムで一般的なセキュリティ対策となっている。これらを実装すれば、その他の脆弱性をうまく組み合わせない限り侵害できないといったように、エクスプロイトのハードルが一気に上がる。ぜひ標準機能として実装することをお薦めする」(メナーシュ氏)

2つ目は、コード解析・監査の実施だ。INFRA:HALTの脆弱性の一部は、バイナリ解析や静的・動的解析のツールで自動検出できるレベルのものだったとメナーシュ氏は言う。また、NicheStackの脆弱性を調査する際、メナーシュ氏は過去の脆弱性の攻撃手法や脆弱なコードなどをパターン化し、自動検出するツールを作成した。「例えば、CVE-2020-25928は、NAME:WRECKのアンチパターンをベースに手動で検出した。その他の脆弱性の大半も、既知の脆弱性のパターンと照合して見つけることができた」(同氏)。まずは、設計や開発などの各フェーズでコード解析テストを実施するだけでも、脆弱なIoT機器を製造するリスクが回避できる。

3つ目は、広く利用されるプロトコルを実装するときは、広く知られているセキュリティ技術を採用することだ。「例えばCVE-2021-35685の場合、RFC6528で推奨されているISN生成プロトコルに準拠すれば回避できた」(サントス氏)。RFCなどのドキュメントにはセキュリティ関連の詳細が記載されているので、ぜひチェックしたい。

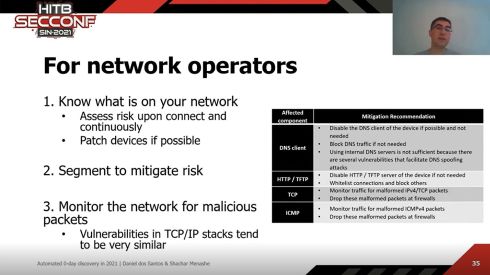

続いてサントス氏は、IoT運用企業の回避策を3つ紹介した。

1つ目は、何はともあれNicheStackが動作する機器を探してリストアップすることだ。両氏は検索用のスクリプトを作成し、GitHubで公開している。最新の調査結果に基づき検索対象を常時アップデートしているとのことだ。

2つ目は、セグメント管理の強化だ。パッチが用意されていても適用できない、または検証が完了していないのでまだパッチが適用できないといった事情がある場合は、外部との通信が制限されるセグメントに機器を隔離して被害の拡大を防ぐことだ。

そして3つ目は、ネットワークトラフィックを監視し、不正なパケットを検知することだ。TCP/IPスタックの脆弱性は共通部分が非常に多く、このセキュリティ施策で複数の脆弱性を回避することが可能だという。

なお、INFRA:HALTの脆弱性ごとの回避策は、JFrogのブログで紹介されているので、参照されたい。

特に、INFRA:HALTのようなサプライチェーン全体に影響を及ぼす脆弱性で、現在進行形で運用されている機器が関わってくるケースでは、ベンダーだけでなく、機器を導入・運用する企業の双方が連携し、積極的に対策に取り組む姿勢が大切だと両氏は強調する。今後も新たな脆弱性が発見されたとき、今回の教訓が生かされ、迅速な対応につながることを期待したい。

関連記事

数百万の制御システムに影響も、組み込みTCP/IPスタック「NicheStack」に脆弱性

数百万の制御システムに影響も、組み込みTCP/IPスタック「NicheStack」に脆弱性

JFrogのセキュリティリサーチチームとForescout Research Labsは、制御システムに広く利用されているTCP/IPネットワークスタック「NicheStack」に14件の脆弱性を発見したと発表。リモートでのコード実行、サービス拒否、情報漏えい、TCPスプーフィング、DNSキャッシュポイズニングなどのサイバー攻撃につながる可能性がある。 VxWorksの脆弱性「URGENT/11」が浮き彫りにしたTCP/IPスタックの“残念な実装”

VxWorksの脆弱性「URGENT/11」が浮き彫りにしたTCP/IPスタックの“残念な実装”

20億個以上のデバイスに用いられている、ウインドリバーのRTOS「VxWorks」のTCP/IPスタック「IPnet」で発見された11個の脆弱性「URGENT/11」。URGENT/11を発見したIoTセキュリティベンダーのアーミスのリサーチャーが「Black Hat USA 2019」で講演し、URGENT/11やTCP/IPスタックの実装問題について説明した。 「VxWorks」にゼロデイ脆弱性、「URGENT/11」は2億個のデバイスに影響

「VxWorks」にゼロデイ脆弱性、「URGENT/11」は2億個のデバイスに影響

米国のIoTセキュリティベンダーであるアーミスは、ウインドリバーのRTOS「VxWorks」のゼロデイ脆弱性を発見したと発表。バージョン6.5以降のVxWorksで、IPnetスタックを用いるものが対象となる。 「シフトレフト」でソフトウェア開発にセキュリティを組み込むべし

「シフトレフト」でソフトウェア開発にセキュリティを組み込むべし

製造業でもより迅速なソフトウェア開発が求められるようになっているが、それと同時にセキュリティも満足させる必要がある。IT業界で広くうたわれてきたDevOpsやアジャイルといった開発手法にセキュリティを組み込んだ「DevSecOps」が求められているのだ。日本シノプシスの松岡正人氏は、DevSecOpsに向けて「シフトレフト」が必要になると説く。 ソフトウェア部品表はセキュリティ対策で不可欠に、構成解析ツールに最新版

ソフトウェア部品表はセキュリティ対策で不可欠に、構成解析ツールに最新版

ブラックベリー(BlackBerry)は2021年8月6日、オンラインで説明会を開き、サプライチェーン全体を対象としたソフトウェア構成解析ツールの最新版「Jarvis 2.0」を発表した。 東芝が制御システム向け脆弱性評価ツールを開発、オープンソース化で展開拡大へ

東芝が制御システム向け脆弱性評価ツールを開発、オープンソース化で展開拡大へ

東芝と米国のPeraton Labsは、発電所や受変電設備、上下水道や交通、工場・ビル施設などで稼働する産業制御システムへのサイバー攻撃に対する脆弱性評価ツール「Automated Attack Path Planning and Validation(A2P2V)」を開発。「Black Hat USA 2021 Arsenal」で発表するとともに、オープンソースソフトウェアとして公開する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- 製造業の「SBOM」は誰が構築し運用/管理すべきか【後編】

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 出荷量1.3倍を実現、電源不要のIoTゲートウェイが南種子町にもたらす農業改革

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

コーナーリンク