避けて通れぬ自動車のセキュリティ、ソフトウェア開発は何をすべきか:セキュアな車載ソフトウェア開発の在り方(1)(1/2 ページ)

サイバーセキュリティにさらに力を入れるには、ソフトウェア開発のライフサイクル中のサイバーセキュリティ活動も含めて、自動車業界における文化的および組織的なシフトの必要性がある。自動車業界の課題や解決策について解説していく。

自動車業界のトレンドとサイバーセキュリティの規格

自動車業界では、幾つかの進行中の主要なトレンドがある。このトレンドは「Connected(コネクテッド)」「Autonomous(自動運転)」「Shared & Services(シェアリングとサービス)」「Electric(電動化)」の頭文字を取り、CASEと呼ばれる。これらのトレンドを実現するには、新しい機能を提供し、新しいユースケースをサポートするためにより多くのソフトウェアが必要になる。

さらにサイバーセキュリティは幾つかの規格や規制を作り、その導入によってここ数年でより大きな注目を浴びるようになった。例えば、2020年2月に国際規格案(Draft International Standard)としてリリースされ、現在更新されつつあるISO/SAE 21434「Road Vehicle ―― cybersecurity Engineering」(※1)が一例だ。

(※1)ISO/SAE, “ISO/SAE DIS 21434 Road vehicles ―― Cybersecurity engineering”,

https://www.iso.org/standard/70918.html

この規格には、「サイバーセキュリティ管理」「継続的なサイバーセキュリティ活動」「リスクアセスメントの手法」「コンセプト段階の取り組み」「製品開発段階の取り組み」「製造と運用・メンテナンス」などのトピックに関して、自動車メーカーなどの組織へのさまざまな要求事項と推奨事項が記載されている。

さらに、2020年6月、UNECE(国連欧州経済委員会)はWP.29(自動車基準調和世界フォーラム)(※2)の活動の一部として、自動車業界の組織における「サイバーセキュリティ」と「ソフトウェアアップデート」に関する2つの新たな規制を成立させた。これらの規制は、下記の活動などのためのフレームワークとプロセスに関するものだ。

- サイバー攻撃に対するテスト、監視、対応

- 車種に関連するハードウェアとソフトウェアのバージョンの記録

- 車両設計におけるセキュリティリスクを特定し管理する

(※2)UNECE, “UN Regulations on Cybersecurity and Software Updates to pave the way for mass roll out of connected vehicles”,

https://www.unece.org/info/media/presscurrent-press-h/transport/2020/un-regulations-on-cybersecurity-and-software-updates-to-pave-the-way-for-mass-roll-out-of-connected-vehicles/doc.html

自動車業界の組織での焦点はCSMS(サイバーセキュリティ管理システム)とSUMS(ソフトウェアアップデート管理システム)である。

この記事では規格や規制の詳細については触れないが、サイバーセキュリティにさらに力を入れるには、ソフトウェア開発のライフサイクル中のサイバーセキュリティ活動も含めて、自動車業界における文化的および組織的なシフトの必要性があることに注目していく。

また、OpenChainワーキンググループが、オープンソースソフトウェア(OSS)で構成されるソフトウェアソリューションを授受する組織間で信頼を構築できるように、オープンソースライセンスコンプライアンスプログラムの要件について新しい規格に取り組んでいることにも注目して欲しい(※3)。

車載システムでのオープンソースソフトウェアの使用の増加に伴い、自動車業界では、サプライチェーンでオープンソースソフトウェアを管理することが必要不可欠になっている。この規格はライセンスのコンプライアンスに関連するものだが、全体的にソフトウェアの透明性を達成することも重要である。これは、米国NTIA(電気通信情報局)が「Software Component Transparency」の活動で取り組んでいる(※4)。例えば、自動車業界の組織がSBOM(ソフトウェア部品表)を使用して、オープンソースソフトウェアコンポーネントと関連する既知の脆弱性を認識し、セキュリティの問題に対処できるようにするために重要である。

(※3)ISO/IEC, “ISO/IEC DIS 5230 Information technology ―― OpenChain Specification”,

https://www.iso.org/standard/81039.html

(※4)NTIA, “NTIA Software Component Transparency”,

https://www.ntia.doc.gov/SoftwareTransparency

自動車業界のセキュリティの課題

「最先端の自動車セキュリティ:自動車業界のサイバーセキュリティ・プラクティスに関する調査」(※5)と呼ばれる調査に基づくレポートが2019年2月にリリースされた。このレポートはSAE InternationalとSynopsysが委託されたもので、調査はPonemon研究所によって実施された。

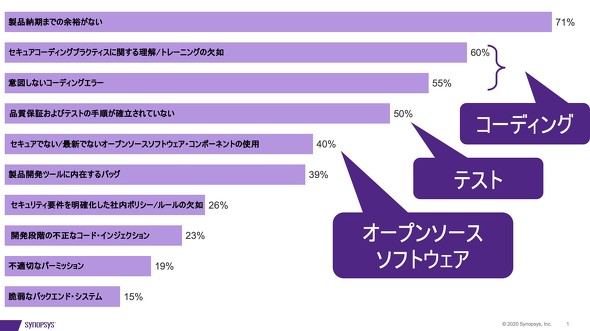

レポートには、自動車業界のセキュリティ専門家からの調査結果が含まれている。図1にレポートの結果の一例を示す。この図には「車載ソフトウェア・テクノロジー・コンポーネントに脆弱性が混入する最大の要因は何か」の質問に対する回答がまとめられている。

「製品納期までの余裕がない」のトップ要因の他、上位3つは「コーディング」「テスト」「オープンソースソフトウェア」の課題に関連する。コーディングに関しては、「セキュア・コーディング・プラクティスに関する理解/トレーニングの欠如」および「意図しないコーディングエラー」の2つの要因がある。テストに関しては「品質保証およびテストの手順が確立されていない」ことだ。オープンソースソフトウェアの場合の要因は「セキュアでない/最新でないオープンソース・ソフトウェア・コンポーネントの使用」である。

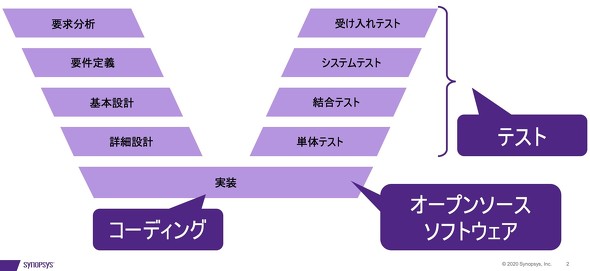

ISO/SAE 21434のドラフト版であるISO/SAE DIS 21434およびUNECE WP.29で定義されている多くのサイバーセキュリティ活動があるが、この記事では、ソフトウェア開発ライフサイクルのセキュリティソリューションにフォーカスする。特に上記の自動車調査の「製品納期までの余裕がない」を除いた上位3つの課題の対策について述べる。つまり、コーディング、テストおよびオープンソースソフトウェアに関連する対策である。図2には、これら3つの課題は自動車ソフトウェア開発ライフサイクルで一般的に使用されるV字モデルにマッピングされている。

Copyright © ITmedia, Inc. All Rights Reserved.

モビリティの記事ランキング

- EV普及は“移動の不安解消”が鍵 ホンダは2030年に向けEV充電器を数千口へ拡大

- 旅客船の「レベル4相当」自律運航の実力は? 操船ブリッジかぶりつきレポート

- ローム買収を検討するデンソーは半導体メーカーになり切れるのか

- スズキがカナデビアの全固体電池「AS-LiB」事業を買収、宇宙機向けで実績

- 三菱マヒンドラ農機が会社清算へ、創業から112年の歴史に幕

- ホンダが米国生産車を日本に導入、2026年後半に「インテグラ」と「パスポート」

- ヤマハ発動機が原付二種に初のファッションモデル「Fazzio」投入、シェア拡大へ

- 2040年のxEV向け駆動用電池市場は2024年対比2.6倍に拡大

- 自動車産業の新たな競争構図は「フィジカルAIカー」対「エンボディドAIカー」へ

- ホンダが着脱式バッテリーを搭載した原付一種の電動二輪車を発売

コーナーリンク