新型コロナで加速する欧米のクラウドネイティブな医療API連携、広がる日本との差:海外医療技術トレンド(61)(3/4 ページ)

APIゲートウェイとサービスメッシュが鍵を握るマイクロサービス利用

他方、マイクロサービスの概要とセキュリティの要点について、NISTは2019年8月に「SP 800-204:マイクロサービスベース・アプリケーション・システムのセキュリティ戦略」(関連情報)を公開している。その中で、マイクロサービスの設計原則について、以下のようなポイントを掲げている。

- 個々のマイクロサービスは、他のマイクロサービスから独立して、管理、複製、スケーリング、アップグレード、展開される

- 個々のマイクロサービスは、単独の機能を有し、制限された環境(例:制限された責任を有し、他のサービスに依存する)で稼働する

- 全てのマイクロサービスは、一定の障害や復旧のために設計されるべきであり、可能な限りステートレスである必要がある

- 状況管理のために、既存のトラステッドサービス(例:データベース、キャッシュ、ディレクトリ)を再利用すべきである

これらを踏まえた上で、以下のようなマイクロサービスの設計原則を掲げている。

- 自律性

- 疎結合

- 再利用

- 構成可能性

- 耐障害性(フォールトレランス)

- 発見可能性

- APIのビジネスプロセスとの整合性

そして、マイクロサービスのコア機能として、以下のような技術を挙げている。

- 認証とアクセス制御

- サービスディスカバリー

- セキュリティ監視・分析

また、マイクロサービスのAPIゲートウェイ機能として、以下のような技術を挙げている。

- 最適化されたエンドポイント

- リクエストやレスポンスの共有、API変換、プロトコル変換

- サーキットブレーカー

- ロードバランサー

- レート制限

- ブルー/グリーンデプロイメント

- カナリアリリース

前述のEUのCOVID-19フェデレーションゲートウェイサービスでも、コンテナからマイクロサービスへとプラットフォームが進化すれば、このような機能が想定されるだろう。

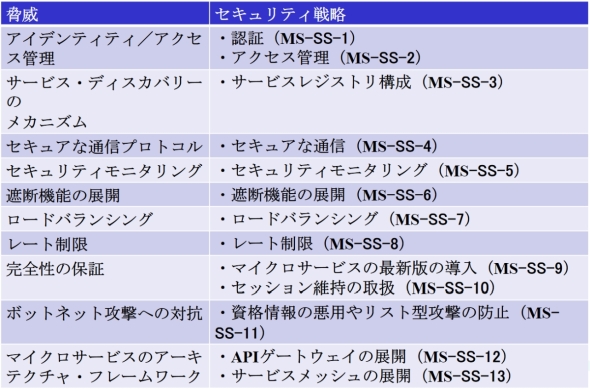

そして、NISTは、マイクロサービス運用におけるアーキテクチャフレームワークとして、「APIゲートウェイ」と「サービスメッシュ」を掲げている。表2は、マイクロサービスにおけるコア機能の展開および脅威対応に向けたセキュリティ戦略の項目を整理したものである。

表2 マイクロサービスにおけるコア機能の展開および脅威対応に向けたセキュリティ戦略(クリックで拡大) 出典:NIST 「SP 800-204: Security Strategies for Microservices-based Application Systems」(2019年8月)

表2 マイクロサービスにおけるコア機能の展開および脅威対応に向けたセキュリティ戦略(クリックで拡大) 出典:NIST 「SP 800-204: Security Strategies for Microservices-based Application Systems」(2019年8月)このうち、サービスメッシュのセキュリティ戦略に関して、NISTは2020年5月に「SP 800-204A:サービスメシュアーキテクチャを利用したセキュアなマイクロサービスベース・アプリケーションの構築」(関連情報)を公表している。

なお、「サービスメッシュ」については、サービスディスカバリー、ルーティングと内部負荷分散、トラフィック構成、暗号化、認証、権限付与、メトリック、モニタリングを介して、サービス相互間の通信を促進するためにデプロイされたインフラストラクチャ専用の階層であると定義している。その上で、以下のようなサービスメッシュのコンポーネントについて、デプロイする際の推奨事項を提示している。

- サービスプロキシー向け通信構成

- Ingressプレキシー向け構成

- 外部サービスへのアクセス向け構成

- アイデンティティー/アクセス管理向け構成

- 監視機能向け構成

- ネットワークレジリエンス向け構成

- オリジン間リソース共有(CORS)向け構成

- 管理運用向け権限付与の構成

Copyright © ITmedia, Inc. All Rights Reserved.

医療機器の記事ランキング

- 赤色レーザーダイオードで光合成速度が最大2割向上、植物工場での活用へ

- 先天性の「足の臭い」、長島型掌蹠角化症の原因菌と有効治療法を発表

- 心不全患者向けアプリ、在宅で食事やセルフケアも支援

- 画像データで測定できる小型尿分析器を開発、設置面積は約3分の2

- 健康な社会づくりを目指すミラノ・コルティナ2026とイタリアのAI/サイバー政策

- 卵の段階でひよこの性別を選別する画像認識AIを開発

- 15種類の肌悩みを解析するAI技術を肌測定アプリに提供

- 医薬品の安定供給へ、東和薬品と大塚製薬が戦略的協業を開始

- ウシ由来の組織再生型靱帯で膝を切らずに再建、2028年実装目指す

- コンタクトをつけるだけで眼圧を測定、緑内障の早期発見へ

コーナーリンク