CIPが取り組む産業基盤でのセキュリティ対策:いまさら聞けないCIP入門(後編)(1/3 ページ)

CIP(Civil Infrastructure Platform)は、Linux FoundationのOSSプロジェクトであり、その目的の1つは産業グレード機器に対して長期的なサポートを達成することです。「いまさら聞けないCIP入門」の後編では、IoT時代を迎えて産業機器にも求められるセキュリティにCIPがどのように対応しているのかについて説明します。

オープンソースコミュニティーであるCIP(Civil Infrastructure Platform)では、産業や社会インフラの共通課題である、産業グレード性、サステナビリティ(持続可能性)、セキュリティへのソリューションとして、ソフトウェア基盤(ベースレイヤー)をオープンソースで提供しています。

「いまさら聞けないCIP入門」シリーズでは、前編で産業グレード性を目指すCIPの概要を説明し、中編で、サステナビリティの例として長期サポートへの取り組みを解説しました。最終編となる本稿では、セキュリティに対するCIPの取り組みをご紹介します。

セキュリティへの取り組み

産業用オートメーションおよび制御システム(以下、産業・制御システムと略します)は、CIPの主要な取り組み対象の一つです。近年、産業・制御システムは一般的なネットワークと相互接続する機会が増え、また、市販の商用製品や、オープンテクノロジーの採用も進んでいます。これらの変化により、産業・制御システムに対するサイバー攻撃リスクが増大しています。

このようなリスクに対応しようとしてセキュリティを強化する場合、どこまで強化したらよいのか、またその対処は有効なのか、といった点を明確にする必要があります。セキュリティ標準はこのような課題に対するガイドラインを与え、セキュリティの考え方や方針であるセキュリティポリシーをシステムの要件ごとに適切に定める指標となります。産業・制御システムに対するセキュリティ標準として、現在IEC 62443での国際標準化が進んでいます。

しかし、このようにセキュアに構築したシステムも、その後脆弱性が検出される場合があります。その対処として有効なものがソフトウェア更新であり、セキュリティの穴をふさぐパッチを適切に適用することで、長期にわたる安全・安心な運用が担保できます。

また、このような重要なシステムを支えるソフトウェアが、そもそもセキュアであることが求められ、その対応のためにReproducible Buildsプロジェクトが活動しています。

上記の観点から、セキュリティに対するCIPの取り組みとして以下を順番にご説明します。

- IEC 62443への取り組み

- ソフトウェア更新機能開発

- Reproducible Buildsとの連携

IEC 62443への取り組み

産業・制御システムでは、物理的資産の保護がセキュリティ上の目標となっており、システムの可用性、制御・生産設備保護・運用、リアルタイムなシステム応答といった点に注力しています。商用のセキュリティソリューションも産業・制御システムに適用できる場合が多いですが、適切に設定するなどの方策を講じないと不測の事態を招きかねません。

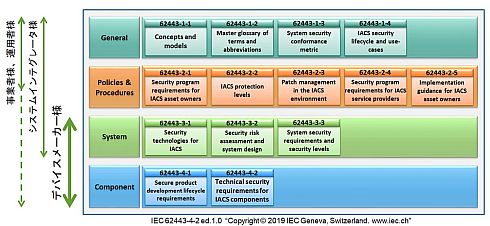

このため、システム要件を定義するには、機能要件とリスク評価を組み合わせるとともに、運用上の課題も考慮する必要があります。産業・制御システムに対するセキュリティ国際標準規格であるIEC 62443では、産業・制御システムの事業者、運用者、システムインテグレーター、デバイスメーカー、といった全てのレイヤーに対するセキュリティ要件を定めています(図1)。

IEC 62443には以下の4つのレイヤーがあります。CIPは産業・制御システムのセキュリティ確保を図るため、IEC 62443シリーズを重視しており、最初のステップとして2018年12月にセキュリティ作業部会を立ち上げました。ここではIEC 62443-4-2規格を対象とし、その認証を取得するデバイスメーカー支援の一環として、早期にソリューションの展開ができるように取り組みを進めています。

- IEC 62443-1:産業・制御システム全体的な事項の取り決め

- IEC 62443-2:産業・制御システム事業者や運用者などの組織を対象

- IEC 62443-3:複数の機能や製品を組み合わせて運用している産業・制御システムを対象

- IEC 62443-4:産業・制御システムの一部である個別のコンポーネント単位を対象

これまで作業部会では、組み込みデバイスまたはネットワークデバイスを対象とし、IEC 62443-4-2のセキュリティレベル3(SL-3)を達成するために必要なセキュリティ機能の調査を行いました。その結果に基づいて、それら機能を実現するためのコンポーネントパッケージを選択するとともに、コンフィギュレーション設定や、アプリケーションが従うべきアプリケーションルール、ハードウェア要件などを整理しています。2020年初めにはこれらの成果を公表することを目標としています。

デバイスメーカーは、上記の成果を取り込んだオープンソースベースレイヤー(OSBL)を使用することで、IEC 62443-4-2規格に準拠するセキュリティ機能を効率的に開発できるようになります。

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

- 1.5km離れた漁場をWi-Fi HaLowなどで可視化、海洋モニタリングの実証に成功

- STPAの第4ステップで忘れがちな「損失シナリオ識別」の詳細手順

コーナーリンク