あなたの機械、安易につなげて大丈夫? リスクと攻撃手法を知る:IoTセキュリティ(1/2 ページ)

トレンドマイクロは2018年11月16日、東京都内でプライベートカンファレンス「Trend Micro DIRECTION」を開催した。同イベントでは、ITネットワークとつながる産業制御システムが抱えるセキュリティリスクと想定される攻撃手段、そして攻撃に対する予防対策を示す講演が複数用意されていた。

トレンドマイクロは2018年11月16日、東京都内で情報セキュリティをテーマとしたプライベートカンファレンス「Trend Micro DIRECTION」を開催した。同イベントでは、ITネットワークとつながる産業制御システムが抱えるセキュリティリスクと想定される攻撃手段、そして攻撃に対する予防対策を示す講演が複数用意されていた。

その中で、「産業用システムの自動化に潜む『安全』へのリスクと脅威とは? 〜攻撃者の視点から見るOTとITの融合で発生し得る近未来の脅威〜」と題したセッションでは、同社でシニアスレットリサーチャーを務めるFederico Maggi(フェデリコ・マッジ)氏が実際に機械の制御を乗っ取るデモを交えつつ、産業制御システムにおけるセキュリティ対策の重要性を訴えた。

Maggi氏は講演の冒頭で、製造業におけるスマートファクトリーの進展に伴って、IT(Information Technology:情報技術)とOT(Operational Technology:制御技術)を接続する企業が増えてきたことを紹介。その中で、「ITと同様にOTにも必ず脆弱性があると考えるべきだ。ITとOTが接続された現場ではセキュリティリスクが安全上の問題に直結する」と説明。

その例として、産業用ロボット制御コンソールの脆弱性を活用し、攻撃者がステータス表示を改ざんした場合を挙げる。ロボット作業後にオペレーターが後段取りを行う現場でこの攻撃を受けたとすると、オペレーターとロボットが接触する可能性がある。このように、OTの脆弱性は現場の安全に直結する問題となる。

産業制御システムに襲い掛かる5つの攻撃手法

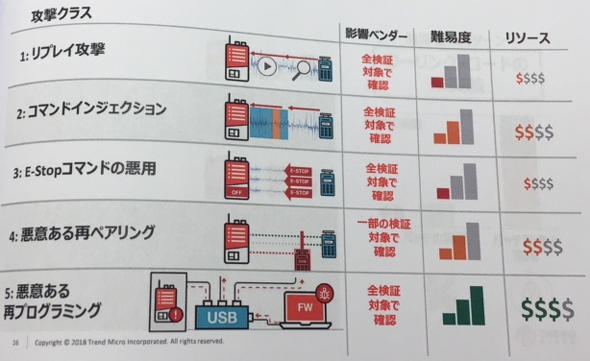

Maggi氏は、デジタル無線通信を活用したOTシステムに対する攻撃手法として次の5つを紹介した。

1.リプレイ攻撃

リプレイ攻撃は、操作用リモコンからOTシステム間で通信される操作コマンドを攻撃者が傍受し記録。この記録したコマンドを不正に再利用する手法となる。この手法はトレンドマイクロが調査を行ったOTシステムを提供する全ベンダーの製品で適用でき、攻撃者に求められる技量やコストなどの障壁も低いという。

その理由として、操作コマンドのパケット構造がベンダーに関わらず類似していること、SDR(Software Defined Radio)やラジオハッキングドングルの登場で以前より攻撃に必要なハードウェアコストが低下したことを挙げた。

2.コマンドインジェクション

コマンドインジェクションは、OTシステムの脆弱性を活用することで本来想定されていない操作コマンドを実行する攻撃手法。この攻撃によってシステムが全く予期しない動作を引き起こす可能性がある。この手法も同社が調査対象とした全てのベンダー製品で適用できるが、攻撃者に求められる技量やリソースが比較的高い。

3.E-STOPコマンドの悪用

OTシステムに備えられている非常停止機能(E-STOPコマンド)を悪用した攻撃手法。同社が調査対象とした全てのベンダー製品で適用でき、攻撃者に求められる技量やリソースも低い。システムが攻撃者によって任意のタイミングで停止させられる。

4.悪意ある再ペアリング

この手法では、操作コマンドを送信する通信機をクローニングする。同社が調査対象とした一部のベンダー製品で適用でき、攻撃者は任意のタイミングでOTシステムを操作可能となる。攻撃者に求められる技量やリソースは比較的高い。

5.悪意ある再プログラミング

この手法は、もともとITネットワークに接続することを想定していなかったOTシステムを対象としたもの。このシステムのゲートウェイに攻撃者がITネットワーク側からマルウェアを侵入させ、OTシステムの再プログラミングを行う。攻撃者に求められる技量やリソースは最も高い。

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 製造業の「SBOM」は誰が構築し運用/管理すべきか【後編】

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

- 1.5km離れた漁場をWi-Fi HaLowなどで可視化、海洋モニタリングの実証に成功

コーナーリンク

トレンドマイクロのFederico Maggi氏

トレンドマイクロのFederico Maggi氏