IoTが攻撃者にとって格好のターゲットである理由:ARM Tech Symposia 2015(3/3 ページ)

マイクロコントローラーのセキュリティ対策

では、実際にどのようなセキュリティ上のトラブル対策が行われるのだろうか。スマートフォンやタブレットに搭載されるARM Cortex-Aシリーズでは、Androidに代表されるリッチOSが搭載され、ユーザーが行う作業の幅も広いことから、さまざまなセキュリティ対策が必要になることは簡単に予想できる。

一方で、IoT機器に搭載されるのは「マイクロコントローラー(MCU)」と呼ばれるARM Cortex-Mシリーズを主なコアとする小型ユニットで、システムのフットプリントも比較的小さく、できることも限られている。搭載されるOSもリッチOSというより、機能カスタマイズを施されたLinuxやRTOSが中心だ。しかし、前述のように、常時接続で外部攻撃にさらされる時間が長いデバイスでもある。

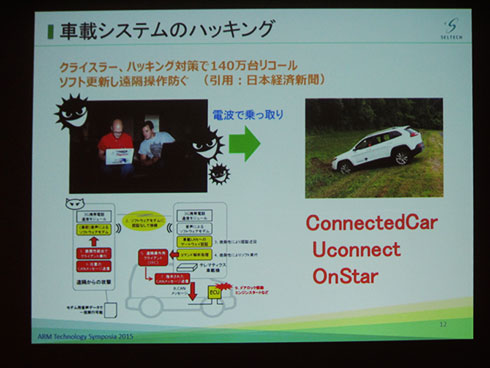

システムブートやソフトウェアアップデートのタイミングが最も狙われやすく、これをガードするのがIoTデバイスにおける重要なポイントだ。車載システムにおいては、テレマトリクスやカーエンタテインメントのシステムを経由してメインの車の制御システムが狙われ、実際にリコールに至った例も報告されるほどで、外部との出入り口や、システムが起動する瞬間の一瞬無防備になった隙を攻撃者は突いてくる。

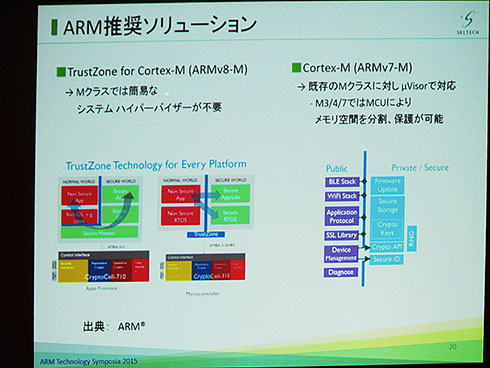

前述のように、Cortex-AシリーズではハイパーバイザとTrustZoneを組み合わせた仕組みが対策として有効であり、ARMも推奨するセキュリティ対策となっている。TrustZoneのセキュアエクステンション自体はARM11(ARMv6)以降のリリースに含まれているものだが、フットプリントの小さいCortex-Mの命令セットであるARMv7-MではTrustZoneはサポートされず、アドレス空間の分割でプライベート領域を作り出す「μVisor(μバイザー)」の仕組みが利用される。

現在、Cortex-MはこのARMv7-Mが中心だが、TrustZoneをサポートするARMv8-Mが既にリリースされており、今後は少しずつ新アーキテクチャを導入する事例が増えてくるだろう。なおSELTECHでは、μVisor向けのハイパーバイザ・ソリューションの提供も計画しているという。

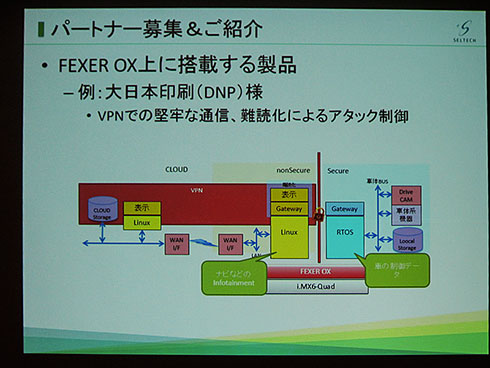

またSeltechでは大日本印刷との提携で、FEXER OXを使った車載向けの暗号化通信ソリューションを開発している。前述のように、テレマトリクスのように外部との通信が発生したり、カーエンタテイメントのようにリッチOSを活用するシステムが車内に搭載され、これが車本体の制御システムに直結していると、ここを経由して外部攻撃や乗っ取りが行われる危険性がある。そこでTrustZoneで両者を分割しつつ、VPNによる安全な通信でデータの漏えいや外部攻撃からの保護を行うことで、車載システム全体の安全性を向上させる狙いだ。

関連記事

“印刷”のCortex-M0から64bit化を推進するCortex-A35、mbed OSまで、ARMの示す未来像

“印刷”のCortex-M0から64bit化を推進するCortex-A35、mbed OSまで、ARMの示す未来像

英ARMが同社の取り組みを紹介する「ARM TechCon 2015」を開催した。内容は多岐にわたるが、ここではCTO Mike Muller氏による基調講演から、ローエンド64bitCPUやセキュリティ、mbed OSなど、ARMの目指す未来像について紹介する。 組み込み機器に「Windows 10 IoT」を導入するメリットは何か

組み込み機器に「Windows 10 IoT」を導入するメリットは何か

組み込み機器においても製品をサービスの一部として機能させる、いわばIoT的な思想は徐々に広まっており、ネットワークやセキュリティなどIT技術の重要度は高まっている。マイクロソフト「Windows 10 IoT」は組み込み機器に何をもたらすのか、話を聞いた。 超低消費電力の64bit ARMコア「Cortex-A35」、組み込み市場に64bit推進

超低消費電力の64bit ARMコア「Cortex-A35」、組み込み市場に64bit推進

ARMが高い電力効率を持つ64bit CPUコア「Cortex-A35」を発表した。 「mbed」で始めるARMマイコン開発入門、環境構築からデバイス使いこなしまで

「mbed」で始めるARMマイコン開発入門、環境構築からデバイス使いこなしまで

クラウド開発環境「mbed」を用い、NXP「LPC1114FN28」を対象としたマイコン開発のイロハを学びます。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- 月面を照らす「光の物差し」 JAXAとカシオが可視光測位技術を実証

- 生成AI実行時の消費電力が10W以下に SiMa.aiのSoC「Modalix」の実証結果を公開

- 1μF以下の極小コンデンサーでも安定動作する500mA対応LDOレギュレーター

- フォックスコンがフィジカルAIで実現する「AX」とは、NVIDIAと川崎重工も講演

- 衛星通信向け量子鍵配送送受信システムの小型化と高速化に成功

- いまさら聞けないエッジAIとクラウドAIの違い “現場処理回帰”の必然性とは

- 高速起動とREST APIで高性能なデータ取得を自動化する測定コア

- 時代はDXからAIが当たり前に浸透する「IX」に突入へ CES 2026の内容をひもとく

- 愛猫の不調を見逃さない、LIXILが非接触呼吸計測デバイスを開発

- 現場や事務用途で快適に使える防塵防水対応の10.1型タブレットPCを発売

コーナーリンク