つながるクルマに求められるサイバーセキュリティ:いまさら聞けない 車載セキュリティ入門(1)(3/4 ページ)

ハッキングによって暴かれる脆弱な自動車のセキュリティ

学会発表では、より高度で複雑なサイバー攻撃の実証に成功した事例が多数報告されています。まず、2010〜2011年にかけて、ワシントン大学とカリフォルニア大学サンディエゴ校の研究者が、最近の自動車を分析した上で、幾つかの安全性の問題を発見しました※3、4)。

彼らの研究は2つのパートから構成されています。

- いったん車両内への不正なアクセスを攻撃者に許した場合、どのような攻撃が可能になるのか

- どうすれば遠隔から車両内にアクセスできるのか

1つ目のパートについては、攻撃者が車内ネットワークに用いられているCAN(Controller Area Network)バスに適切なコマンドを送ることができれば、原則的にはCANバスにつながるいずれのECUも制御できることが実証されました。研究者は、ドアの開錠やブレーキの作動/不作動、エンジンの故障/不起動などを意図的に制御可能であることも実証しました。結果として、この攻撃によって、車両の安全性能に影響を及ぼし得ることが分かったわけです。

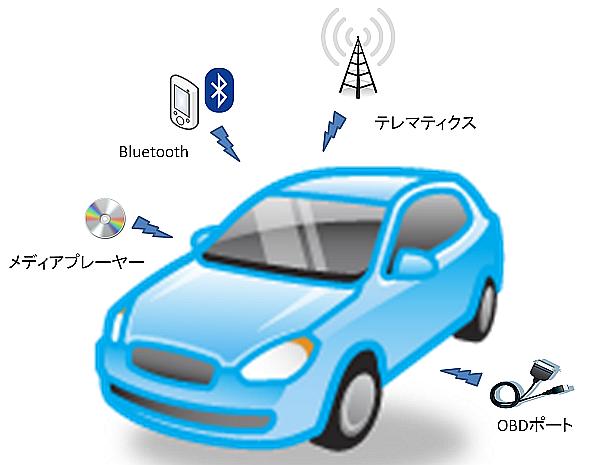

2つ目のパートで論じられたのは、自動車に搭載されているBluetoothやテレマティクス、メディアプレーヤーなどの外部接続可能なインタフェースです。これらを悪用すれば、攻撃者は車内ネットワークにアクセスできます。例えば、テレマティクスユニットのソフトウェアバグを悪用することで、自動車に遠隔アクセスして新たにソフトウェアをアップロードすれば、ゲートウェイユニットを再プログラミングできます。そこから車内ネットワークに接続して、最終的な標的のECU(エンジンECUなど)にコマンドを送ることができると実証されました。

他の例としては、特定のWMA(Windows Media Audio)ファイルを用いた、インフォテインメントシステムに用いられているメディアプレーヤーのソフトウェアバグの悪用があります。何も知らないユーザーが、この特定のWMAファイルのCDを使用すると、メディアプレーヤーのソフトウェアバグを悪用して、車内ネットワークに特定のコマンドを注入します。最終的には、標的ECUにコマンドを送るという攻撃が可能になるのです。

2013年のDEF CONでは、チャーリー・ミラー氏とクリス・ヴァラセック氏が、2台の自動車に関するセキュリティ分析の調査結果を発表しました※5)。

この調査結果には、OBDポートを介して車内のCANバスにアクセスすれば、ECUが特定のアクションを起こすように車内ネットワークに適切なメッセージを送ることにより幾つかの攻撃を起動させられる事実が含まれていました。

参考文献

※3)Koscher K., Czeskis A., Roesner F., Patel S., Kohno T., Checkoway S., McCoy D., Kantor B., Anderson D., Shacham H., and Savage S.(2010)“Experimental Security Analysis of a Modern Automobile”in Proceeding of IEEE Symposium on Security and Privacy.

※4)Checkoway S., McCoy D., Kantor B., Anderson D., Shacham H., Savage S., Koscher K., Czeskis A., Roesner F., and Kohno T.(2011)“Comprehensive experimental analyses of automotive attack surfaces” in Proceedings of the 20th USENIX conference on Security.

※5)Miller C., and Valasek, C.(2013)“Adventures in Automotive Networks and Control Units” DEFCON 21.

Copyright © ITmedia, Inc. All Rights Reserved.

モビリティの記事ランキング

- EV普及は“移動の不安解消”が鍵 ホンダは2030年に向けEV充電器を数千口へ拡大

- 旅客船の「レベル4相当」自律運航の実力は? 操船ブリッジかぶりつきレポート

- ローム買収を検討するデンソーは半導体メーカーになり切れるのか

- スズキがカナデビアの全固体電池「AS-LiB」事業を買収、宇宙機向けで実績

- 三菱マヒンドラ農機が会社清算へ、創業から112年の歴史に幕

- ホンダが米国生産車を日本に導入、2026年後半に「インテグラ」と「パスポート」

- ヤマハ発動機が原付二種に初のファッションモデル「Fazzio」投入、シェア拡大へ

- 2040年のxEV向け駆動用電池市場は2024年対比2.6倍に拡大

- 自動車産業の新たな競争構図は「フィジカルAIカー」対「エンボディドAIカー」へ

- ホンダが着脱式バッテリーを搭載した原付一種の電動二輪車を発売

コーナーリンク

自動車にサイバー攻撃する際の入口はさまざま

自動車にサイバー攻撃する際の入口はさまざま