2026年の最重要事案かもしれない「欧州サイバーレジリエンス法(CRA)」の衝撃:武田一城の「製品セキュリティ」進化論(2)(1/2 ページ)

近年「製品セキュリティ」と呼ばれ始めたセキュリティの新分野に関する事象を紹介し考察する本連載。今回は、2026年の最重要課題になるかもしれない「欧州サイバーレジリエンス法(CRA)」について論じる。

これまでのサイバーセキュリティは、主に情報システム(IT)ネットワークの防御に焦点が当てられていた。しかし、近年ではあらゆる「モノ」がインターネットに接続されるようになった。「モノ」自体が高度な機能を持つようになったことで、サイバー攻撃の矛先はデジタル製品そのものへ及ぶようになった。

このデジタル製品が抱えるセキュリティリスクを、国際的な規制によって抜本的に解決しようとするのが、米国大統領令の一つ「E.O. 14028」と、多くの製造業などにとって2026年の最重要課題となると思われる欧州サイバーレジリエンス法(Cyber Resilience Act:CRA)だ。今回は、日本企業にとって2026年の最重要課題となるかもしれないこの新たな世界的な法規制について述べる。

⇒連載『武田一城の「製品セキュリティ」進化論』バックナンバーはこちら

世界的な危機意識の高まりとグローバル規制誕生の背景

デジタル製品への法規制が米国と欧州の両方で進んでいる。この背景には、製品のデジタル化に伴う「サプライチェーンへの攻撃」と「各国の重要インフラへの被害」の深刻化がある。

米国でバイデン大統領時代の2021年5月12日に発令された「国家サイバーセキュリティの強化に関する大統領令(E.O. 14028)」は、その少し前に発生した複数の壊滅的とも表現できるサイバー攻撃の被害がきっかけとなり発令された。その中でも特に顕著な影響を与えた事件が以下の2つである。

1.SolarWinds事件

「SolarWinds事件」とは、IT管理ソフトウェアを提供していたSolarWindsがサイバー攻撃を受け、その更新プログラムに悪意のあるコードが組み込まれたというものだった。その結果、このソフトウェアを使用していた米国政府機関や大企業数百社にマルウェアが連鎖的に侵入することとなった。この事件により、サイバー攻撃がサプライチェーンを介して広範囲に及ぶ恐ろしさが白日の下にさらされ、先述のE.O. 14028が発令される直接的な契機となった。

2.コロニアル・パイプライン攻撃

コロニアル・パイプライン攻撃とは、米国最大の燃料パイプライン企業であるコロニアル・パイプライン(Colonial Pipeline)がランサムウェア攻撃を受け、米東海岸の燃料供給が一時的に停止に追い込まれた事件だ。これは、サイバー攻撃によって「重要インフラが物理的な影響を受ける」ことを証明した事件であり、先述のSolarWinds事件と比肩する社会的に影響の大きな事件となった。

これら2つの事件によって、米国の危機意識は大きく高まった。大統領令は特に連邦政府が調達するソフトウェアのセキュリティを強化するため、SBOM(ソフトウェア部品表)の義務化など、具体的な方策としてソフトウェアの透明性を高める措置を求めた。

これは、製品の製造/開発プロセスにおけるセキュリティの重要性を国家レベルで明示した世界初のものであった。それまでサイバー攻撃に対して、比較的強い統制をしてこなかった米国によるものだったことが、その深刻さを表している。

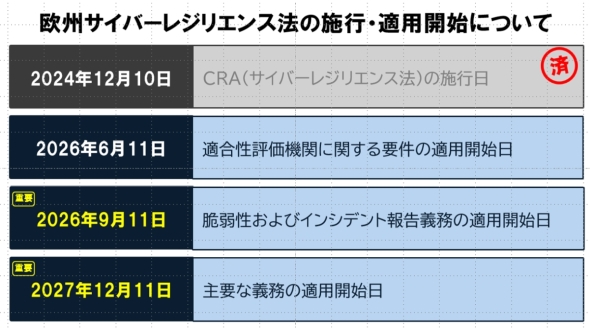

一方、EUでは2024年12月10日にサイバーレジリエンス法(CRA)が施行された。このCRAに違反した場合、以下の2つのどちらか高い方の罰則(罰金)が適用される。この罰則は、米国大統領令への違反時の罰則が「政府調達品からの除外」であったことを考えると、より具体的かつ非常に大きな罰であろう。

CRAの罰則(罰金)

- 1500万ユーロ(27.3億円:2025年12月15日時点)

- その企業の全世界年間売上の2.5%

ただし、CRAが施行されたと言っても、CRAの主要義務の適用開始日は2027年12月11日であり、本稿執筆時点の2025年12月から2年近くも先になる。そのため、製造業や欧州への輸出企業でも「CRA対応に本格的に取り掛かっていない」という企業も見られる。

しかし、これをもって時間的な猶予があると考えると、大きなしっぺ返しを被る可能性がある。なぜなら、CRAの主要義務の適用開始より1年以上も前の2026年9月11日には「脆弱性およびインシデント報告義務」の適用開始日となるからだ。

この「脆弱性およびインシデント報告義務」の適用開始後に、サイバー攻撃を受けてしまい、CRAに定められたようにインシデント報告ができなかった場合、その企業は罰則の対象となってしまうのだ。

適用開始の2026年9月11日までに、社内体制を整備しインシデント発生時の対応方法を定めておかなければならない。つまり、CRA対応の第1弾のインシデント報告を実行するためには、もう半年程度の時間しか残されていないのだ。

CRAの背景について、もう少し述べたい。EUでは、2018年に施行されたGDPR(General Data Protection Regulation:一般データ保護規則)でプライバシー保護を主導してきた実績を背景に、IoT(モノのインターネット)機器の爆発的な普及があった。しかし、セキュリティ品質のバラつきや、脆弱性が放置されるという新たな問題に危機感を抱くようになったと思われる。その危機感を持つに至った課題やCRAで目指す対策は以下のようになる。

1.製品ライフサイクルの脆弱性による課題

多くのスマート家電やネットワーク機器がセキュリティを担保する機能や運用方法が確立されずに市場に流通されてしまった。もし、販売後に脆弱性が発見されても適切なアップデートが提供されず、長期にわたって脅威にさらされ続ける状態が常態化してしまった。

2.市場の信頼確保と消費者保護の課題

EUはEU域内で流通するデジタル製品のセキュリティ水準を底上げし、消費者の信頼を確保する必要がある。そのためには、加盟国間の規制のバラつきをなくし、統一されたデジタル単一市場を機能させなくてはならない。

3.NIS2指令との連携

ネットワークおよび情報システムのセキュリティを強化するNIS2(Network and Information Systems Directive 2)指令と並行し、CRAは「デジタル要素を持つ製品」そのものに焦点を当てた。サプライヤーの責任を明確化することで、欧州全体のサイバーレジリエンスを高めようとしている。

このように、CRAは設計/開発段階のようなより早い段階でのセキュリティ組み込み(Secure by Design)を義務化し、製品販売後でもメーカーに脆弱性対応の責任を持たせることで、問題を根本的に解決しようとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- パナソニックの弱いロボット「NICOBO」がLLMでさらなる進化、累計販売は1万体に

- ソニーがSTB不要のデジタルサイネージを提案、AIデジタルヒューマンも組み込める

- Rapidusの顧客獲得が進捗、60社以上と協議中で約10社にPDKをライセンスへ

- あなたの家電がサイバー攻撃の踏み台に? 購入時は星マークをチェックしよう

- 家電のノジマがロボットショールームにヒューマノイドや業務用を展示する理由

- 製造業の「SBOM」は誰が構築し運用/管理すべきか【後編】

- スバルが制御統合ECU向けマイコンにインフィニオンの「AURIX TC4x」を採用

- チップレットでASIL Dを支援する車載SoC技術を開発

- 出荷量1.3倍を実現、電源不要のIoTゲートウェイが南種子町にもたらす農業改革

- 一度の顔登録で複数サービス利用可能 NECの顔認証基盤、トライアルなどで実証導入へ

コーナーリンク