米国NISTが定めるIoT機器製造者向けセキュリティ指針と医療機器の関係性:海外医療技術トレンド(60)(2/3 ページ)

IoT機器でつながる製造業者と顧客の間に潜むサイバーセキュリティリスク

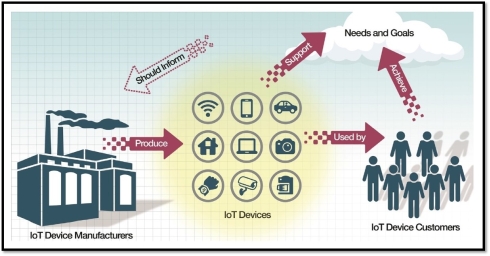

次に「活動2:顧客のサイバーセキュリティへのニーズと目標を調査する」では、サイバーセキュリティを取り巻く製造業者と顧客の間の接続関係を、図2のように示している。

図2 サイバーセキュリティを取り巻くIoT機器製造者と顧客の接続関係(クリックで拡大) 出典:NIST「Foundational Cybersecurity Activities for IoT Device Manufacturers」(2020年5月29日)

図2 サイバーセキュリティを取り巻くIoT機器製造者と顧客の接続関係(クリックで拡大) 出典:NIST「Foundational Cybersecurity Activities for IoT Device Manufacturers」(2020年5月29日)IoT機器を購入・使用する顧客は、これらの機器をシステムやネットワーク(インターネットを含む)に接続したいという意向を持っている。機器を導入するにつれて、顧客は、自らの目標に到達するために、デバイスセキュリティの強化を求めたり、ニーズに応じたセキュリティ対応を期待したりする可能性がある。このような顧客/ユーザーに対応するために、IoT機器製造者は、以下のような質問への回答を想定すべきであるとしている。

- IoT機器は、物理的世界とどのように相互作用するか?

- 権限付与された人々、プロセスおよびその他の機器によって、IoT機器は、どのように評価され、管理され、モニタリングされる必要があるか?

- IoT機器のサイバーセキュリティに関する既知の要求事項には、どのようなものがあるか?

- IoT機器によるデバイスサイバーセキュリティ機能の利用は、機器の運用上または環境上の特性によって、どの程度干渉を受ける可能性があるか?

- IoT機器のデータの特性とは何か?

- 顧客が必要とする可能性があるIoT機器への信頼性はどの程度か?

- 他の機器やシステム、環境と相互作用するIoT機器によって、どのような複雑性がもたらされるか?

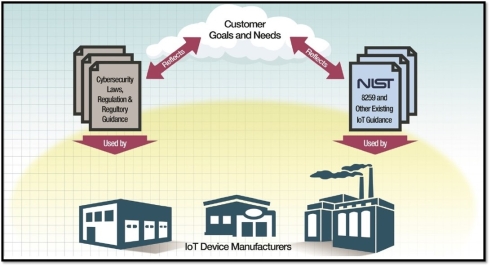

その上で、図3に示す通り、適用できる法規制/ガイドラインを反映させた顧客のサイバーセキュリティへのニーズと目標を示している。

図3 適用できる法規制/ガイドライン類を反映させた顧客のサイバーセキュリティへのニーズと目標(クリックで拡大) 出典:NIST「Foundational Cybersecurity Activities for IoT Device Manufacturers」(2020年5月29日)

図3 適用できる法規制/ガイドライン類を反映させた顧客のサイバーセキュリティへのニーズと目標(クリックで拡大) 出典:NIST「Foundational Cybersecurity Activities for IoT Device Manufacturers」(2020年5月29日)ここでは、具体例として医療関連法規制/ガイドラインのケースを取り上げ、法規制として米国食品医薬品局(FDA)の規制、HIPAA(医療保険の携行性と責任に関する法律)、ガイドライン類としてNIST SP 800-53(連邦政府情報システムおよび連邦組織のためのセキュリティ管理策とプライバシー管理策)、NISTサイバーセキュリティフレームワーク(重要インフラのサイバーセキュリティを改善するためのフレームワーク)などを参照している。本連載第25回で触れたように、NISTは、医療領域に深く踏み込んだサイバーセキュリティ指針を策定してきた経緯があり、サイバーセキュリティ全般のトピックでも、しばしば医療関連事例が参照されている。

ハードとソフトが重なり合うIoT機器の「セキュリティ・バイ・デザイン」

さらに、「活動4:顧客のニーズと目標を適切に支援するための計画を策定する」では、特定のデバイスサイバーセキュリティ機能の選定やそれらのハイレベルな導入を越えて、特定した顧客のニーズや目標に対するサポート方法を検討することが重要であるとしている。そして、機器のハードウェアおよびソフトウェアのリソースを設計・選定する際に、IoT機器製造業者は、以下のような質問への回答を想定すべきであるとしている。

- 想定されるサポート期間やライフスパンを考慮すると、どのような将来の利用に対するニーズを検討すべきか?

- 個々のハードウェアやソフトウェアのコンポーネントを購入・統合する代わりに、確立されたIoTプラットフォームを使用すべきか?

- いかなるデバイスサイバーセキュリティ機能も、ハードウェアベースであるべきか?

- ハードウェアまたはソフトウェア(OSを含む)には、サイバーセキュリティを含む不必要なデバイス機能が含まれているか? そうであれば、悪用や搾取を防止するために機能停止できるか?

加えて、どのようなセキュア開発プラクティスが、自社および顧客にとって適切かを検討する際に、以下のような質問への回答を想定すべきであるとしている。

- 不正アクセスやなりすましから、IoT機器のコードをどのように保護すべきか?

- 顧客は、ハードウェアまたはソフトウェアのIoT機器に対する完全性をどのように検証できるか?

- IoT機器内部で使用されるサードパーティー製ソフトウェアのセキュリティが顧客のニーズを満たしていることを確認するために、どのような検証がなされるか?

- リリースされたIoT機器ソフトウェアの脆弱性を最小化するために、どんな手段をとるか?

- 潜在的なIoT機器ソフトウェアの脆弱性に関する報告を受けてそれに対応するために、どんな手段をとるか?

- IoT機器ソフトウェアにおける全ての脆弱性を評価して救済策を優先させるために、どんなプロセスを設定するか?

活動4の計画フェーズで重視されるのは、リスクベースアプローチに基づく「セキュリティ・バイ・デザイン」であるが、IoT機器の場合、ハードウェア/電子制御系ベースの技術(OT)とソフトウェア/情報通信系ベースの技術(IT)をどのように組み合わせて、セーフティとセキュリティの双方に配慮した設計を行うかが大きな鍵となる。

Copyright © ITmedia, Inc. All Rights Reserved.

医療機器の記事ランキング

- おむつかぶれや尿路感染を防ぐ、体外式カテーテルに新製品

- 3DとAIで数十万の細胞を解析する「自律型デジタル細胞診」システムを開発

- 既存薬が効きにくいがんにも光、BNCT用ホウ素薬剤を開発

- 「入れ歯」専用の次世代3Dプリンタ、2027年市場投入へ

- 減らすだけでは効果なし、完全禁酒/禁煙で食道がん治療後の発生リスクが5分の1に

- 不公平な提案を受諾する際の脳内抑制メカニズムを解明

- 対象所見を10種類に拡充した胸部単純X線画像病変検出ソフトの提供を開始

- 体温の日内制御、恒温動物と変温動物で共通の仕組みを発見

- 新型コロナ向け「ワクチン接種パッチ」の実用化へ前進、自己接種も可能に

- なぜPM2.5で花粉症がひどくなる? スズと粘液の反応によるメカニズムを発見

コーナーリンク