加速する工場のリモート化や多拠点管理、課題となるネットワークとセキュリティの問題:工場ネットワーク

新型コロナウイルス感染症(COVID-19)による働き方改革をきっかけに、工場のリモート化や多拠点管理のニーズが顕在化している。その実現には外部とセキュアにつながる環境づくりが必須だ。工場向けネットワークへの取り組み強化を進める日本ヒューレット・パッカード Aruba事業統括本部 ビジネス開発営業本部 本部長の安藤博昭氏と、同第二技術部 部長の天野重敏氏、MONOist編集長の三島一孝が鼎談を行った。

2020年から本格化したコロナ禍は、社会全体にワークスタイルの変革をもたらした。製造業においても工場のリモート化や多拠点の一括管理など、デジタル技術を活用したより効率的な運用への意識が高まっている。ただ、従来は外部とのネットワーク接続が前提とされていない工場ネットワークへのリモート接続を実現するにはさまざまな障壁が存在する。

工場でリモート化を実現するための課題や必要となる考え方について、工場内ネットワークでさまざまな実績を持つ日本ヒューレット・パッカード Aruba事業統括本部(以下、HPE Aruba)ビジネス開発営業本部 本部長 安藤博昭氏と、同第二技術部 部長の天野重敏氏、MONOist編集長の三島一孝が鼎談を行った。

工場のリモート化に対するニーズが拡大

三島 コロナ禍を背景に、製造業においても工場のリモート化のニーズが高まってきていると感じます。こうした動きの変化についてどう感じていますか。

安藤氏 工場のリモート化ニーズという意味では、先進的なユーザーの中では、オフィスから工場内のネットワークにリモートで入って機械の稼働状況を見たり、監視したりするという動きは以前からありました。自宅から工場のセンサーを通じて機械の状況を把握したり、カメラを通じて現場の状況を把握しながら、機械の設定変更を行ったりするケースです。ただ、ここ数年進んでいるIoT(モノのインターネット)の普及を背景に、2020年以降は、コロナ禍で一気に導入しようという動きが広がった印象です。

天野氏 私は顧客企業の現場に実際に入るケースが多いのですが、工場のリモート化はコロナ禍以降、間違いなく多くの製造業が本気で検討するようになっていると感じています。コロナ禍で実際に人が送れないために苦しんだケースなどがあったからでしょう。人がどうしても行かなければいけない部分は仕方ありませんが、デジタル技術で代替できる部分も数多く存在します。そうした領域での活用の検討が積極的に進められているのです。

今後も引き続きIT(情報技術)とOT(制御技術)の連携が進むことやコロナ禍の影響が断続的に続くことを考えるとこの流れはさらに加速すると見ています。ただ、現状では、導入の検討は広がっていても、リモート化を実際に実現し成果を生み出すことができているところは限定的で、本格普及はこれからという状況だと見ています。

セキュリティへの懸念がリモート化の足かせに

三島 関心が高まる一方で普及がなかなか進まない要因には何があるのでしょうか。どういう障壁があると考えていますか。

安藤氏 前回も話しましたが、ITとOTをつなげることに伴うセキュリティへの懸念が大きいと感じています。特に、機械の設定などを外部から変更できるようにすることへの抵抗感は強くあります。自動車などの大きな製品を作っている工場では、人の生死に関わる事故につながる可能性もあるため、慎重になるのは理解できます。

天野氏 工場は基本的に外と通信しない、完全に閉じた空間であることが大前提となっています。その中で、リモートでいろいろな操作ができてしまうこと自体が受け入れがたいものです。安全性が担保できないかもしれない懸念がリモート化を進める上での難しいポイントになっていると感じています。

三島 工場では安全性が当然最重視されています。リモート化を実現するためにもセキュリティや安全性を確保する手法が重要だと考えますが、こうした懸念を払拭する形で工場に安全に外部からアクセスする仕組みはあるのでしょうか。

安藤氏 工場に安全に外部からアクセスする技術は既に数多く存在しています。例えば、弊社は工場を含めたIoTに対応するセキュリティとして、統合認証基盤「ClearPass」を提供しています。これを使えば、ユーザーや端末を識別して「見える化」し、それぞれ必要最小限の宛先だけにアクセスを許可することで、ユーザーの利便性を維持しつつウイルス感染や踏み台攻撃のリスクを最小限に留めることができます。さらに「RAP(Remote AP)」というソリューションでは、自宅や他拠点など工場の外でも工場内のネットワーク環境を同じく扱えるようになります。これはアクセスポイントにVPN(Virtual Private Network)を自動で確立する機能を持つことで実現しています。

天野氏 これらの技術は外部から容易にセキュアなネットワーク接続を確立できるものですが、工場のリモート化を実現するためには、アクシデントが起きてしまった時の対処も重要になります。機械の乗っ取りなど悪意ある攻撃をされた際にどう対応するかという点は技術的にも既にソリューションが存在していますが、運用面での対応を組織的に構築していくところもポイントです。技術の活用と運用面の整備という両面での取り組みが必要になる点も指摘しておきたいと思います。

無防備状態から一気につながる世界へ

三島 取材を進めていると工場はオフィスとは異なり、環境面で難しい面も数多くあるという話も聞きますが、そういう工場ならではのポイントについてはどのように考えますか。

安藤氏 われわれのスタンスとしては特に「工場ならでは」という考え方をしていません。外と中をつなぐ点に関していえば、一般的なオフィス向けネットワークと大きな違いはないからです。将来的には工場でもオフィス向けと同様のネットワークおよびセキュリティの構築が進むと考えています。ただ、現時点を捉えると、過去にもさまざまなネットワーク構築やセキュリティ対策を積み重ねたオフィス向けと異なり、工場ではずっと閉じたネットワーク環境だったために、何のセキュリティ対策もなされていない違いがあります。そこが難しい点です。こうした無防備な環境から徐々に普通のセキュリティの考えを適応していく過渡期にあると考えています。

三島 よく分かりました。工場のリモート化を進める中で、ネットワークやセキュリティに無縁だった担当者が推進する場合もあります。どこから取り掛かればいいか分からない人へのアドバイスをお願いします。

安藤氏 ネットワーク側の考え方としては、無駄な通信をさせない、行ってはいけないところに行かせないことが重要です。そのためには、端末の認証とアクセス制御でネットワークを論理的に分けることが最初の一歩です。目的地にそもそも到達できなければ、脅威も減るからです。まずは、これらの対策から進めるとよいと考えます。

天野氏 工場がリモート化する中でセキュリティの問題を考える際に、多くの場合は各端末(エンドポイント)にセキュリティ対策を施す考えになりがちです。しかし、現実的に工場内全ての端末にセキュリティ対策を施すのは不可能に近いです。その意味で、エンドポイントセキュリティ対応が不可能な端末については、「ネットワークでセキュリティを確保する」という考え方が1つの手だと考えます。ネットワークでセキュリティを確保し、ネットワーク対応ができないような状況においてはエンドポイントを押さえるように、使い分けることが効率的な対策につながります。

三島 本日はありがとうございました。

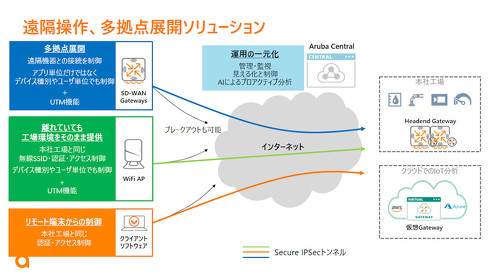

工場のリモート化や多拠点管理を支えるHPE Arubaのソリューション

コロナ禍によって生じたワークスタイルの変化に伴い、工場でも自宅や移動先、他拠点などの外部からアクセスするニーズが高まっている。これまで閉じたネットワーク環境にあった工場のリモート化を進めるに当たっては、セキュアなネットワーク環境が必須だ。これらのニーズを踏まえて、HPE Arubaはさまざまな実績あるソリューションを提供している。

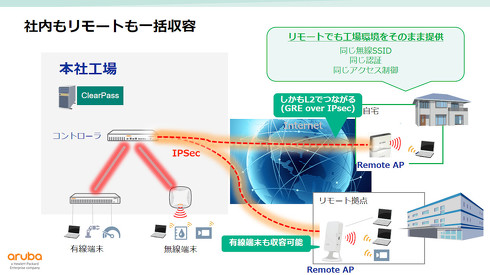

運用性と安全性を確保したリモートアクセスを実現する「RAP」

工場外で工場内と同様のリモート環境を手軽に構築できるのが、HPE Arubaのリモートネットワーキングソリューション「RAP(Remote AP)」だ。HPE Arubaのコントローラーを工場内に設置しておけば、VPNが設定済みのアクセスポイントをインターネットが使える有線ポートに接続するだけで、工場内のネットワーク環境そのものにアクセスでき、工場内でしか使えないさまざまなアプリケーションを使うことができる。

一般的なVPN接続では権限の問題など手続きが煩雑になる場合も多く結局「工場で直接やった方が楽だ」ということになりがちだが、RAPを使えば、工場内の環境をそのまま持ち出せるために、自宅や別拠点でも容易に工場内環境に安全にアクセスできる。HPE Arubaの現行製品であれば、全てのアクセスポイントとコントローラーで対応しており、他社製品中心のネットワークにおいても、Arubaのコントローラーを1台設置すれば対応が可能だ。「工場ネットワークへ入る際に複雑な経路を通ったり設定をしたりする必要がありません。また、クライアント側に専用ソフトウェアが不要なため、ソフトウェアを入れられないようなOT機器にもVPN越しにつながれる利点があります」(安藤氏)。

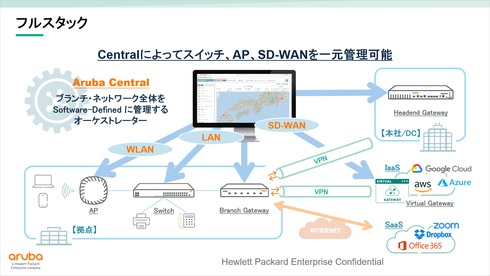

複数拠点の“ワンファクトリー化”を支える「Aruba Central」

複数拠点にまたがるネットワークの設定や監視を一括で行えるツールが「Aruba Central」だ。有線/無線LAN、WANに至るまで全てのネットワークを可視化してクラウドから一元管理できる。1つのダッシュボードで全てのオペレーションを管理/最適化できるため、拠点ごとの管理者も不要になる。

ダッシュボードは直感的なデザインで、デバイス構成やポリシー、ファームウェアなどを数クリックで更新でき、変更を瞬時にネットワーク全体に適用できる。そのため、特別な知識がなくともネットワークのプロビジョニング、構成や維持が容易だ。ネットワーク機器だけではなく、端末の状況もクラウドから把握でき、導入済みのAPやコントローラーなども全てクラウド管理への移行が可能だ。現在では複数の工場を1つの工場として運用し、仕向けに応じたフレキシブルな生産体制を構築する「ワンファクトリー化」への取り組みも関心が高いが、まさにそれをネットワーク面で容易に実現する仕組みだといえる。

多拠点管理を容易にする「SD-Branch」

Aruba Centralを活用した、ネットワーク管理の統合型ソリューションが「Aruba SD-Branch」だ。有線/無線、WANインフラストラクチャを統合管理機能と組み合わせたもので、工場のパフォーマンスを最大化しつつ運用コストを最小化する。通常、SD-WANはLANとは別運用になるが、このソリューションではSD-WANに加えてLANも統合管理できる。

構成はシンプルで、配下にスイッチを置いたゲートウェイを各工場に導入し、アクセスポイントと端末をつなぐ。そして、ネットワーク全体の管理は「Aruba Central」により行う。Aruba Centralを導入すれば工場間のネットワークはもちろん、工場内のネットワークまでをも一元管理できる。

HPE Arubaでは、全てのユーザー、デバイス、ネットワークセグメントを本質的に安全でなく、悪意のある可能性があるものとして捉える「ゼロトラスト」を原則としており、SD-Branchを導入することでエッジからクラウドまでIDS(侵入検知システム)やIPS(不正侵入防止システム)で保護できる。

また、SD-Branchが中規模の多拠点を持つ大企業向けであるのに対し、複数の中小拠点向けのソリューションが「Microbranch」だ。ブランチゲートウェイはUTM(統合脅威管理)といったセキュリティの機能やSD-WANの機能を持っているが、Microbranchは機器の構成をシンプルにしたい顧客ニーズに応え、アクセスポイントにブランチゲートウェイの機能を合体させた形となっている。「われわれは小さな拠点から、中規模の拠点、大規模な拠点まで、さまざまな現場のニーズに対応できるソリューションを用意しています」(天野氏)。

工場のリモート化や多拠点管理を進めるには、セキュリティの確保をはじめとしたさまざまな工夫が必要だ。運用性の確保も考えると腰が重くはなるが、現在ではそれを実現するさまざまな技術も登場している。工場のリモート化や多拠点管理を目指しているのなら、企業の規模を問わず工場向けネットワークを熟知しているHPE Arubaのソリューションが心強い助けになるだろう。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本ヒューレット・パッカード合同会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2022年2月7日

HPE Aruba ビジネス開発営業本部 本部長 安藤博昭氏

HPE Aruba ビジネス開発営業本部 本部長 安藤博昭氏 HPE Aruba 第二技術部 部長 天野重敏氏

HPE Aruba 第二技術部 部長 天野重敏氏 MONOist編集長 三島一孝

MONOist編集長 三島一孝