スマート工場の真価は工場外での現場データ活用にある、その前提として必要なもの:工場ネットワーク

製造業でスマート工場化を進める動きは加速している。スマート工場化は製造現場のさらなる効率化を実現できる一方で、工場外との情報連携による新たな付加価値創出がポイントだ。ただ、そうなった場合に課題となるのが、セキュリティの問題である。スマート工場化を支えるセキュアなネットワーク構築について、工場向けネットワークへの取り組み強化を進める日本ヒューレット・パッカード Aruba事業統括本部 ビジネス開発営業本部 本部長 安藤博昭氏と、MONOist編集長の三島一孝が対談を行った。

人手不足や製品の複雑化、新型コロナウイルス感染症(COVID-19)によるリモート対応などで製造業のスマート工場化への取り組みは加速している。IoT(モノのインターネット)やAI(人工知能)技術などを活用したスマート工場化は、工場内での生産性を抜本的に高められる一方で、現場データを工場外で活用することで、需要や部品供給などとの緊密な連携を行えたり、設備保守の最適化によるコスト削減を行えたりするなど、さまざまな付加価値を生み出している。

しかし、これら工場外のIT(情報技術)と工場内のOT(制御技術)を連携させる中で課題となるのが、セキュリティの問題だ。これまで閉じた環境にあったOTネットワークは十分なセキュリティ対策が施されていないケースがほとんどだ。ITネットワークとつながるようになれば、工場が外部からのセキュリティ上の脅威にさらされることになる他、他のITネットワークもOTを通じた攻撃を受ける可能性も高まる。

このような中でセキュリティを確保し、ITとOTの緊密な連携によりスマート工場の真価を生み出すためには何を考えていくべきだろうか。工場特有の課題などに対応した機器やソリューションを整備し、工場向け提案を強化している、日本ヒューレット・パッカード Aruba事業統括本部(以下、HPE Aruba)ビジネス開発営業本部 本部長 安藤博昭氏と、MONOist編集長の三島一孝が、工場におけるセキュアなネットワーク構築について、対談を行った。

スマート工場に必須となるITとOTの連携

三島 製造業におけるスマート工場化の動きが加速しています。工場内でのデジタル技術による生産性向上に加え、工場のネットワークが外部とつながることによりさまざまな価値が期待されていますが、その一方で必然的にサイバー攻撃の入り口が工場内に増えることになりました。こうした動きについてどう見ていますか。

安藤氏 「スマート工場」という言葉は5、6年前から使われていますが、ここ最近になって具体的な動きが進んできているように感じます。例えば、工場の機械やセンサーなどからデータを取得して生産効率の向上につなげるなど、デジタル技術を活用して工場の最適化を図っていこうという動きが、さまざまな価値を生み出すようになってきました。

一方で、サイバーセキュリティの観点から見ると「つながる工場」化が進む中で、工場を狙った外部からの悪意ある攻撃が増えてきています。こうした、外部から悪意ある攻撃を受けた結果、製造ラインの停止や事故の発生、機器の乗っ取りによる情報漏洩(ろうえい)などが起きます。実際にサイバー攻撃により工場が停止に追い込まれる報道もここ数年で大きく増えてきています。

製造現場の方の話を聞くと「つなげたくない」のが本音だと感じることも多くあります。しかし、製造現場そのものでも、人手不足やコロナ禍により人の力だけに頼って運営していくことに無理があるのは明らかです。さらに、製造業のビジネスがグローバル化しサプライチェーンの複雑化が進む中で、企業内のサプライチェーンやエンジニアリングチェーンの情報連携を進め、フレキシブルなモノづくり体制を構築しなければ、将来の持続的な発展は望めないような状況になりつつあります。

そういう意味で、セキュリティの課題はありつつも、工場内のOTネットワークと企業としてのITネットワークを接続し、ITとOTの連携強化を進めていくことが求められていると感じています。

組織横断的なルール作りを

三島 ITとOTと連携させる必要性については理解が広がっているように感じますが、一方で現場からは現実的にはなかなか難しいという声も聞こえてきます。どのような考え方や仕組みでこれを乗り越えればいいと考えますか。

安藤氏 製造業を含めたあらゆる業界において、AI活用やデータ分析、データ活用などの動きが広がっていく中で、工場ネットワークだけを切り離したままにしておくということはもはやありえません。工場のいろいろな機器やシステムが外部とつながる中で、セキュアなネットワーク環境を構築するには、組織面でもITとOTが横断的に連携することは必須だと考えます。

ただ、別の目的で運営されている組織がいきなり連携するというのは難しいのが現実です。これらを円滑に進めるには、ITとOTに共通したセキュリティガイドラインを作成するなどのルール作りが必要です。

例えば、工場内で使うさまざまなシステムでは、IT側はインフラ整備においてサーバの構築などを行いますが、実際にどのようなアプリケーションを使うかはOT側に委ねられているケースが多く見られます。このような場合、従来は共通のルールがなくそれぞれのルールで運営している状況がありました。そうなると責任範囲が不明確となり、セキュリティ面で穴が生まれます。共通のガイドラインを作成することで、ITとOTの役割分担やそれぞれの果たすべき役割が明確化できます。実際の現場ではIT側でガイドラインを用意する場合もあれば、工場内にセキュリティ担当者を立てる場合もあります。どのような形が望ましいかは組織によって異なりますが、いずれにせよ、適した形に組織を整えることが重要だと感じます。

OT特有の事情に配慮したセキュリティ対策を

三島 工場のセキュリティ対策を進めていくうえでは、稼働を止められないなど、ITセキュリティにはない難しさもあると思います。それが工場内でセキュリティを進める障壁になっているというようにも感じますが、あらためて工場のセキュリティの難しさについてどう考えていますか。

安藤氏 工場でセキュリティ対策を進めていくためには、ITを含めたデジタル技術の知見と現場業務の知見の両方が必要になります。本来であればこうした人材が推進役になるわけですが、現実には両方を満たす人材や組織がまだ少なく、どういう形で進めていけばいいのかを試行錯誤している状況です。

例えば、工場で使用している機器は古い機械も多く、通信を行うインタフェースを持っていないことも多くあります。使用されている機器によっても大きく異なり、種類も多岐にわたるので、ITやオフィス環境で行うような厳密な管理ができないのが難しいところです。共通のプラットフォームがないので、ある意味土台のところからつなげていくような仕組みを作っていかなければいけません。

また現場の生産活動を妨げないように対策を進める難しさもありますし、作業者によってITリテラシーが異なり、社員以外にもいろいろな方が出入りするなど固有の事情もあります。そのため、ITセキュリティよりも簡単で分かりやすく、現場に負担の少ないネットワークの構築や、それに対応する機器が求められていると感じています。われわれもよりシンプルで現場の負担の少ないソリューションを用意することが必要だと考えています。

三島 現状を踏まえて、今後の目標について教えてください。

安藤氏 われわれはネットワークの観点から工場のセキュリティを考え、多種多様な機器やシステムを、安全性を確保しながらより簡単に接続できるネットワークの構築を目指しています。現在、いろいろな企業様がDXをきっかけに大きく変化しようとしています。その中でわれわれは、これまでの実績を踏まえながら、ネットワーク領域におけるサポートを進めていきます。工場の厳しい環境でも壊れにくい、対環境性に優れた製品も拡充していく予定です。これらの機器投入に加え「現場に負担なく工場セキュリティを高める」という考え方で、シンプルで使いやすいソリューションを用意したいと考えています。

三島 本日はありがとうございました。

負荷なくセキュアな工場ネットワークを構築するHPE Arubaの「ClearPass」

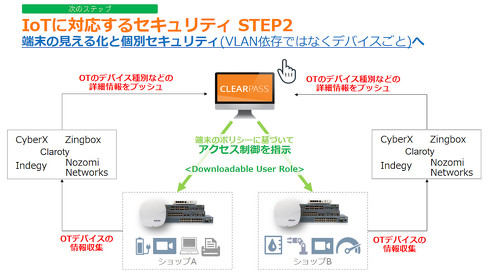

現在、工場を含めたIoTに対応するセキュリティとして、ネットワーク間をVLANで分離し、間にファイアウォールやUTM(統合脅威管理)を導入する「境界型セキュリティ」の導入が主流となっている。しかし、これはVLAN単位での制御となるため、IoTにより増え続けるデバイスへの個別対応やQoS・帯域制御などの動的制御で難しさがあった。また、新たな場所への展開など変化への即応が厳しいこと、VLAN内のリスクは防げないなど限界も見えつつある。

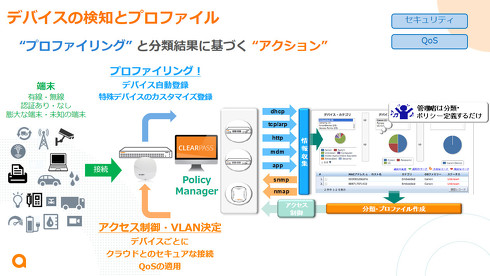

これらの問題を解決するのがHPE Arubaの統合認証基盤「ClearPass」だ。「ClearPass」はユーザーや端末を識別して「見える化」し、それぞれのアクセス権や設定、ポリシーを一括管理する。未知のIoTデバイスについても、エンドポイント自動分類機能で適切なデバイスカテゴリーに迅速に分類する。VLAN依存ではなくデバイスごとの個別セキュリティを確保するため、現場での管理負荷を最小限に抑えつつ、安心、安全に有線および無線LAN環境を構築できる。

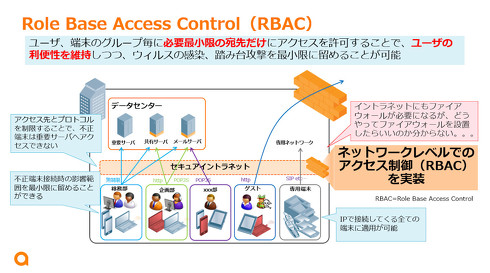

「ClearPass」を含めたAruba製品は「Role Base Access Control(ロールベースアクセスコントロール)」というアクセス制御を特徴としている。これは、工場内で稼働する多彩な機器に対して、デバイスの検知とプロファイルを自動で行い、その機器の「Role(役割)」に合わせたセキュリティポリシーを動的に適用するというものだ。ユーザーや端末のグループごとに必要最小限の宛先だけにアクセスを許可することで、ユーザーの利便性を維持しつつ、ウイルス感染や踏み台攻撃を最小限に留めることが可能になる。「ロールベースのアクセス制御により、工場内ネットワークごとに区分けするゾーニングなどを厳密に行わなくても機器ごとの管理が可能になります。細かな設定も簡単に行えるため、例外的な規定も柔軟に設定することができ、利便性を失うことなく用途に応じたセキュリティを確保できます」(安藤氏)。

「ClearPass」では、管理者はデバイスのカテゴリーやポリシーを定義するだけで、あとは自動的に接続端末の管理や接続端末ごとの通信制御を行える。例えば、カメラに対しては「カメラサーバのみつなぐことを許可する」とのポリシーをあらかじめ定義しておけば、実際に工場ネットワークにカメラが接続された際には「ClearPass」の側でつながった機器が「カメラである」ことを認識し、「カメラサーバにしかつなげない」よう自動で通信制御を行ってくれるのだ。

また、工場には社員だけではなく、さまざまなゲストも頻繁に出入りする。その際に用途やセキュリティレベルに合わせて、他部署の手をわずらわせることなく、適切なゲストアカウントを簡単に発行できる。

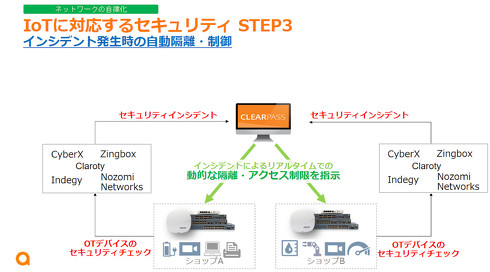

さらに、「ClearPass」は、API連携により、サードパーティー製のネットワーク機器やセキュリティソリューションとも連携できる拡張性も魅力だ。「CyberX Platform」「ZingBox」「Nozomi Networks」「Splunk」など、OTセキュリティにおける主要製品と連携が可能。また、アセット管理ツールと組み合わせれば、接続している機器の「見える化」とルールの適用までを一括で行えるようになる。スマート工場化が進む中で、工場内でどういう機器がどのようにネットワークに接続しているかを把握できていない状況も生まれているが、これにより接続機器の情報を一元管理することが可能だ。

もしもインシデントが発生した場合には、報告された内容に基づき、リアルタイムでデバイスの動的な隔離やアクセス制限を行うことができる。また、「ClearPass」とサードパーティー製ソリューションを連携させ、それぞれに収集した情報を相互に共有することで、セキュリティの強化と、インシデントレスポンスの初期対応を自動化することも可能だ。

スマート工場化を進めるに当たり、セキュアなネットワーク環境の構築は必須だ。しかし、OTセキュリティはその独特な環境からITセキュリティの考え方が通用しない部分が多い。技術的、人的リソースも大きくかけられない中で、セキュアかつ現場に負担のない工場ネットワークの構築方法を模索しているなら、工場特有の課題に対応した機器やソリューションを整備しているHPE Arubaが心強い相談先になるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本ヒューレット・パッカード合同会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2021年9月19日

HPE Aruba ビジネス開発営業本部 本部長 安藤博昭氏

HPE Aruba ビジネス開発営業本部 本部長 安藤博昭氏 MONOist編集長 三島一孝

MONOist編集長 三島一孝