セキュリティ対策が取引条件に入る時代へ、工場に必要な3つの視点と3つのステップ:工場セキュリティ

スマート工場化を進める中で課題となっているのがセキュリティ問題である。認知は広がる一方、独力で対応を進めるのが難しい工場は取り組みあぐねているのが現状だが、工場ではどのような考え方でセキュリティ対応を進めていけばよいのだろうか。OT(制御技術)領域のセキュリティ専門家に、進める上での考え方と、3つのステップについて聞いた。

製造業のスマート工場化への取り組みは広がりを見せている。労働力不足、熟練技術者不足の問題などがのしかかる他、コロナ禍によるリモート対応などの動きも進み、IoT(モノのインターネット)やAI(人工知能)など先進デジタル技術を工場内で活用する動きは今後さらに広がる見込みだ。

一方でこうしたネットワークが前提となった環境が広がるにつれて、高まっているのがサイバー攻撃の脅威だ。以前の工場環境ではサイバー攻撃は限定的だったが、広く外部ネットワークとつながるようになったことで工場が直接攻撃される機会が急増している。実際に昨今の報道を見ても「サイバー攻撃による工場停止」の話題は珍しいものではない。

ただ、工場でのセキュリティ対応はあまり進んでいないのが現状だ。独力でさまざまな取り組みを進められる大手製造業に対し、中堅以下の製造業の多くは、セキュリティ技術者も不足しており「何から手を付けていいのか分からない」というケースが多いからだ。それでは、工場で現実的にセキュリティ対策に手を付けていくためには、どういう考え方を持ち、どういうステップで取り組んでいけばいいのだろうか。フォーティネットジャパン OTビジネス開発部 部長の佐々木弘志氏に話を聞いた。

佐々木氏は、国内製造業の制御システム機器の開発者として14年間従事した後、セキュリティベンダーに転職し、経済産業省 商務情報政策局 情報セキュリティ対策専門官(非常勤)や情報処理推進機構(IPA)産業サイバーセキュリティセンター(ICSCoE)専門委員(非常勤)なども務めるOT(Operational Technology、運用技術)セキュリティの専門家である。

取引条件に工場セキュリティ対策が入る時代に

―― 工場のスマート化が進む中で、OT領域でもセキュリティ対策が必要な認識そのものは徐々に広がっていますが、その動向や進捗状況についてどのように捉えていますか。

佐々木氏 工場のスマート化や工場DX(デジタルトランスフォーメーション)などの取り組みが日本中で着実に進んでいることは感じていますが、同時に対策を進める必要があるセキュリティについては、不十分だと感じています。

取り組みがなかなか進まない要因としては、大きく2つの側面があると考えています。1つは、セキュリティに関する規制が現状では存在しないことです。規制があればそれにのっとった対応をすればよいのですが、規制がないことで工場では、何をどうすればよいのか分からないという状況が生まれています。もう1つの側面は、そもそものセキュリティ対策の必要性に対する認識の欠如です。企業がなぜセキュリティ対策に取り組むのかというとサイバー攻撃を受けた場合に発生する被害や損害のリスクを軽減するためです。ところが、これまで工場を含む制御システムは閉鎖された世界で運用されてきた経緯もあり、いまだに工場側には「攻撃は受けない」という認識が残っています。そのため、セキュリティ対策への優先順位が低く、積極的に取り組もうとしない状況が生まれていたわけです。

しかし、現在はそうした認識が許される状況ではなくなってきています。例えば、欧州の自動車メーカーでは、自動車1台当たりのカーボンフットプリント算出のためにサプライヤー各社に対し、関連部品の生産で発生するCO2排出量データを自動的に集める仕組みの構築を進めています。そして、サプライヤーにもこれに対して正確で安全にデータを集められる通信プロトコルやセキュリティ対策の完備を求めているといいます。こうした動きは他の業界にも広がりつつあり、取引条件に「セキュリティ対策」が既に入りつつあるのです。サイバー攻撃のリスクがあるからセキュリティ対策をするのではなく、所定のルールに基づいたセキュリティ対策ができていなければビジネスに参加することさえできないというようなパラダイムシフトが起きつつあります。

工場セキュリティ対策を進める上で必要な3つの視点

―― 工場内では従来セキュリティを担当する人材もおらず、これらのリスクを理解できたとしても、何から手を付けてよいのか分からないところも多いのが現実だと思います。そういう場合、どういう視点や考え方で進めていくべきなのでしょうか。

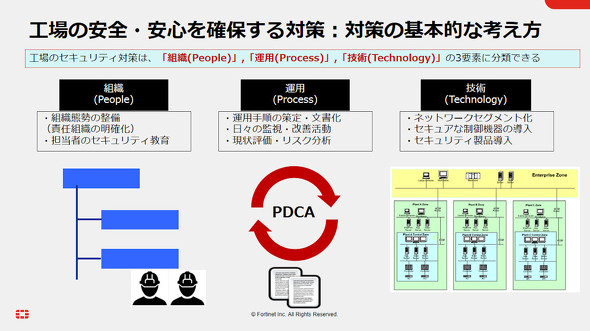

佐々木氏 工場セキュリティ対策を進める時に考えなければならない視点として、「People(組織)」「Process(運用)」「Technology(技術)」の3つがあります。すなわち、しっかり責任を持つ組織を設けて、そこに所属する人材がさまざまな技術を適切に活用しながら日々の運用を回している状態に持っていくという姿が理想です。この3つの要素のどれか1つが欠けても効果的なセキュリティ対策は実現できません。

現在の工場セキュリティ対策がうまく行っていないのは、この3つの視点で見た場合の施策がちぐはぐになっていることが要因だと考えます。特に日本では、工場セキュリティについて「Technology」の面だけしか語られていない点が問題だと感じています。現状では、「People」や「Process」での対策を合わせて進められていないために結局導入を進めた「Technology」もうまく生かされず、誰もが責任を持って管理していないために、セキュリティ対策として導入されたものが現場の日々の運用の中で形骸化しています。

例えば、実際にあった話として、IT部門主導でセキュリティ対策のために「工場でのUSBメモリを禁止」を定め、機器の全てのUSBポートにカギ付き蓋を設置したケースがありました。しかし、工場側での設定変更やメンテナンスなどの運用の中で、USBポートが必要な場面が多かったことから、IT部門が半年後に監査に訪れると、ほとんどの機器のUSBポートの横にカギが置かれていたことがあったといいます。この場合、IT側の「Technology」的な視点からいけば、USBポートを閉じるというのは1つの手段としては正しいのですが、工場側の「Process」の視点でいえば、不便な状況が生まれていたということがあります。これに限らず、工場セキュリティ対策では、「Technology」の導入に気を取られて、「People」「Process」をないがしろにすることで、こうした笑い話のような実態が数多く見られるのが現実です。

工場セキュリティ対策を進める3つのステップ

―― こうした3つの視点を持って、どのような形で工場セキュリティ対策を進めていけばよいのでしょうか。

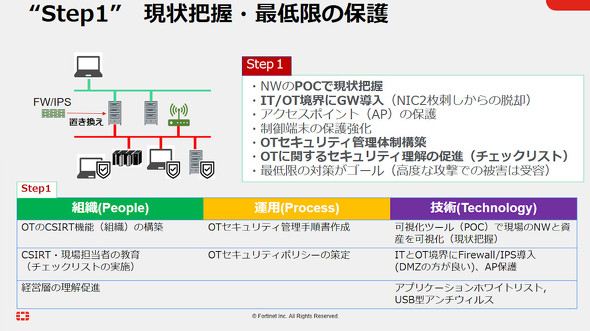

佐々木氏 われわれは、3段階のアプローチを提唱しています。まずステップ1として、工場ネットワークの現状把握と最低限の保護を行います。少なくともIT系とOT系の境界をしっかり監視する必要があり、ファイアウォール/IPS(Intrusion Prevention System、侵入防護システム)などを導入することで、境界をまたいで流れる通信トラフィックを可視化し、不正な通信から防護します。

この前提として、そうした管理を誰が行うのかという問題があるため、前述したように「People」の観点からOTセキュリティ管理体制(CSIRT)を構築する必要があります。この組織が中心となって現場担当者に教育を行う他、経営層に対してもOTセキュリティ対策についての理解促進に努めます。また「Process」面ではOTセキュリティの管理手順書やポリシーの策定に当たります。

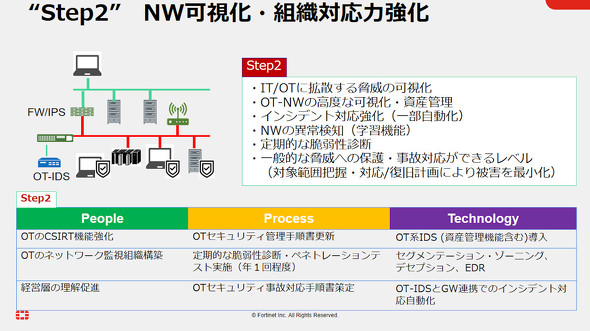

次にステップ2として、境界だけにとどまらず工場ネットワークの内部を可視化するとともに組織対応力の強化を進めます。例えば、経営層への定期報告、OT向けSOC(Security Operation Center)体制構築、インシデント対応体制強化、事故対応マニュアル作成、定期ペネトレーションテストなどの施策を実施していきます。

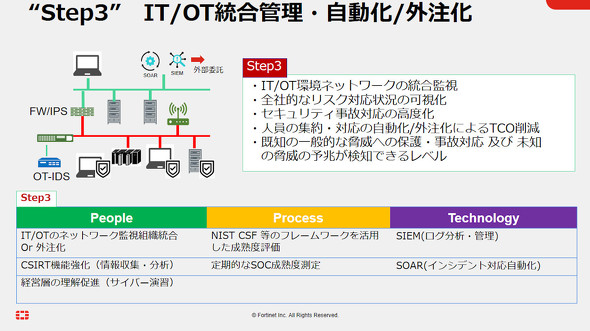

ここまでたどり着くことができれば、ステップ3としてIT系とOT系の統合管理を自動化したり、外注化したりといった形で、工場側の負荷軽減を図ることが可能となります。

これらの対策を順に進めていく上でさまざまな難しさがあるのは事実です。特に工場の場合、情報システムとは違い、作っている製品によってリスクが異なるため、「何をどこまでいくらかけてやるのか」という判断が非常に難しく、そこで多くの企業が悩んでいます。こうしたそれぞれのOT環境を見据えつつセキュリティ対策を進めるには、「組織」「運用」「技術」のあるべき姿、すなわちグランドデザインが必要になります。逆にこうしたグランドデザインができれば、それに沿った形でそれぞれの工場や現場で判断できる領域などの線引きも明確になってきます。

―― 個々の企業ごとではこうしたグランドデザイン策定や組織作りなども難しいように感じます。

佐々木氏 確かに、このグランドデザインを描くのは至難の業です。そこで、フォーティネットではセキュリティ対策における「Technology」面で幅広い製品群を保有していることが強みですが、同時に、「People」や「Process」での対応を進めやすいような支援を強化していく方針です。

その具体的な取り組みの1つとして「OTセキュリティアセスメント」というサービスを提供しています。一般的なアセスメントは、セキュリティ面のみでAs-Is(現状)を分析し、問題点を指摘するところまでしか対応しないため、工場側にとってはその結果に対し、実現不可能なことであったり、何をすればよいのか分からなかったりする場合がありました。

これに対してフォーティネットが提供するOTセキュリティアセスメントは、ビジネス環境の変化や進化する工場へのセキュリティ脅威、スマート化に伴う工場環境の変化を踏まえつつ、工場の目標に対するセキュリティリスクの顕在化(何を守りたいのか、その品質や納期はどうか)や脅威シナリオ分析(リスクはどのように発現するのか)といった事業内容に寄り添ったAs-Is分析を行うということが特徴です。さらに、To-Be(セキュリティ対策のあるべき姿)の定義やギャップ分析を実施し、ビジネス環境と想定リスクに応じた適切なセキュリティ対策の実施計画を立案するところまでサポートしています。

また、フォーティネット自身が幅広いセキュリティ対策のソリューションを提供しているため、To-Beを実現する上でかかるコストの試算を示せることも強みとなっています。これをきっかけとして先述したような3つの視点におけるステップを1つずつ進めていけるように、伴走的に支援していくことができます。

末端までの管理・制御を実現するセキュリティファブリック

―― 幅広い製品群が強みということですが、「Technology」面での特徴はいかがですか。

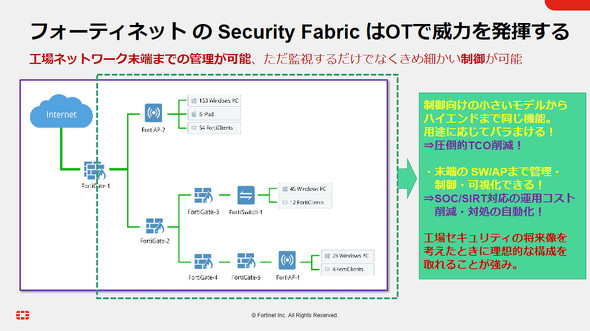

佐々木氏 フォーティネットでは、統合脅威管理(UTM)アプライアンスの「FortiGate」、セキュアアクセススイッチの「FortiSwitch」、無線アクセスポイントの「FortiAP」といった製品を提供しています。これらの製品群が工場で特に高い効果を発揮するのは、ネットワークの末端までのセキュリティ管理を実現できる点にあります。単なる監視だけでなく制御まで可能である点が特徴です。

また、これらのネットワーク機器につながるさまざまなデバイスを一括で可視化できます。現場の負荷なく、ネットワーク接続機器の管理が行えるようになるのです。こうしたOT側の日常業務を妨げずに、ネットワーク管理とセキュリティを確保する技術を数多くそろえているのが、ネットワークとセキュリティを統合的に考えることを創業以来取り組んできたフォーティネットの強みだと考えています。ただ、先述したように、こうした「Technology」だけでは真の意味での工場セキュリティは実現できません。「People」や「Process」の面も総合的に支援できるように、ユーザーコミュニティーの形成や、パートナーとの協力も広げながら、3つの視点でバランスよく日本の製造業のセキュリティレベルを高めることで、結果として日本の製造業のDX推進の力になれればと考えています。

関連記事

- スマート工場化で高まる攻撃リスク、負荷なく安全性を確保し本業に集中する方法

- 気付けばラインが停止!? 工場をサイバー攻撃から守るため必要なこと

- 自動車セキュリティは包括的な対策が必須、車両からクラウドまでどうカバーするか

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:フォーティネットジャパン合同会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2022年3月16日

フォーティネットジャパン OTビジネス開発部 部長の佐々木弘志氏

フォーティネットジャパン OTビジネス開発部 部長の佐々木弘志氏