スマート工場化で高まる攻撃リスク、負荷なく安全性を確保し本業に集中する方法:工場セキュリティ

製造業のDX(デジタルトランスフォーメーション)への取り組みの一環として、スマート工場化が進んでいる。ただ、ネットワーク活用が前提となる中、従来対策が取られてこなかった工場のセキュリティ問題が顕在化している。OT(制御技術)独自の運用環境や、セキュリティ人材がいないことを考えると、超大手企業以外では独自で十分なセキュリティ確保を行うのが難しいのが現実だ。こうした中でどのような対応を進めていくべきなのだろうか。

工場のスマート化で直面するセキュリティ課題

製造業でスマート工場化への取り組みが広がっている。IoT機器の情報をネットワーク経由で収集し生産性向上を目指す、デジタル技術を活用し技術者の負荷低減を目指す動きが進んでいる。さらに、新型コロナウイルス感染症(COVID-19)拡大により、工場外からでも工場の状況把握や運営が行えるリモート化のニーズも高まっているからだ。

こうした中での課題が、工場のネットワークとセキュリティの問題である。工場ではもともと外部とのネットワーク接続を前提としていないため、工程ごとや機械設備ごとに個々にネットワークを構築しているケースが多い。また、外部接続が想定されておらず、これらに対するセキュリティ対策も十分に施されていない。セキュリティなどを管理するIT部門も工場内の各機器やネットワークの環境などを把握しているケースは少なく、こうした機器が外部と接続することにより、セキュリティリスクが高まるというわけだ。

ただ、進めるとなるとそう簡単ではないのが現実だ。まず、大手製造業の一部を除き、工場側にセキュリティ担当者がいないケースが多く、工場のセキュリティ課題について現場の担当者が兼任することもあるが、現実的には難しい。一方で先述した通り、IT部門側で主導するといっても、工場内のシステム環境を把握していない場合が多い。連携もうまく取れていないために、誰が対策を進めるのかという主体がはっきりしない。さらに、オフィス環境と異なり徹底的に生産性が重視される工場では「止めない」ということが重視されるために、運用に影響を与えかねない措置はとれない。

それでも、大手の製造業では、工場のスマート化やDXが叫ばれる以前から、ポイントごとの個別のセキュリティ対策を進めてきた。ただ、製造業の多くは、工場向けのセキュリティ対策はネットワーク分離というだけで、企業によっては手付かずのままになっているのが実情だ。

多層防御の考え方でまずネットワークとセキュリティを一体化

では、独自で対応が難しい製造業でスマート工場にふさわしいセキュリティ環境を構築するにはどうすればよいのだろうか。

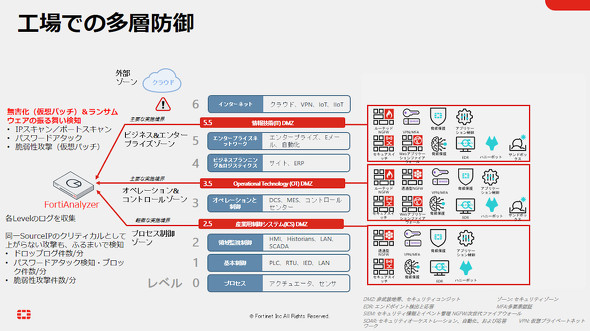

キーワードとして注目されているのが「多層防御」だ。これまでの個別対応のセキュリティに対して、全体対応のセキュリティを求めるアプローチである。OTセキュリティでさまざまな実績を持つフォーティネットジャパンで、エンタープライズビジネス本部 第二営業統括部 データセンター営業部 シニアアカウントマネージャを務める谷本充氏は以下のように語る。

「個別対応のセキュリティは、端的に言えば工場内の生産ラインそのものを強固なセキュリティで防御するという考え方です。しかし、例えば、生産ラインを監視制御しているPCの中には、OSがすでにサポート切れだが機械の稼働を考えれば切り替えられないものも存在します。このように、いくら強固にセキュリティを構築してもどこかにセキュリティの“穴”が残ります。これに対して多層防御では生産ラインの個別防御に加え、その周りを取り囲んでいるネットワークなど、各層で多層的に防御機能を施していくことで、システム環境全体を守るという考え方を取ります。これにより万が一被害が生まれた時も最小限の影響にとどめることができる他、ポイントだけに注目して完璧を目指すよりもトータルコストを安く抑えることができます」(谷本氏)

特に、工場では個々の機器や装置にセキュリティ対策を施すのが難しいため、まずはこれらを結ぶネットワークにて対策を施すというのが進めやすいはずだ。ネットワークとセキュリティを一体で考えて設計し、情報のやりとりにおける異常を検知・ブロックできる構成にし、その上で重要性の高い生産ラインなどにおいて個別対策を進め、多層防御の運用体制を構築していくという流れである。

谷本氏は「従来のOTセキュリティでは個別のエンドポイントセキュリティなどを進めていく中で運用が犠牲になる場合も多くありました。ホワイトリストスイッチなども活用されていましたが、ある生産ラインは守れても、その機器のHMIが別で通信を行っているケースなどもあり、全体として見た場合にバランスが悪い場合が多くありました。多層防御の考え方で、ネットワーク上で、機器へ脆弱性攻撃のブロック、万一の感染検知、対処を実現していくことで、全体のバランスが取れたセキュリティ環境を構築できます」と語っている。

OTセキュリティを丸投げしたい製造現場の本音

ただ、こうした考え方が理解できたとしても、多くの製造現場では自社のみでこうしたセキュリティ構築が難しいと感じるのではないだろうか。さらに「できればOTセキュリティは丸投げしたい」という考えも多いのではないだろうか。「多くの製造業にとって、人材や予算などの限られたリソースを自分たちの本来の目標である工場のスマート化のために全力投入したいのが本音です」(谷本氏)

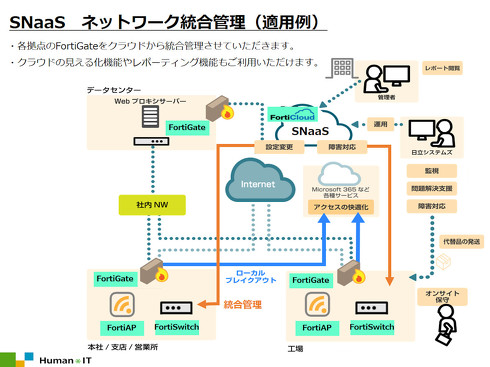

こうしたニーズに応えるために、日立システムズがフォーティネットと協力して提供するのが「SNaaS(Secure Network as a Service)」(以下、SNaaS:エスエヌアース)というクラウド型サービスである。これはセキュアなネットワーク環境をそのままサービスとして提供するものだ。工場などで個々にネットワーク構築やセキュリティ対策を行う必要がなく、機器含め一連のサービスとして月額課金でセキュアなネットワークが使えるようになる。国内でよく問題に上がるセキュリティ機器のファームウェアアップデートなどもリモートで日立システムズが行う。

日立システムズ 産業・流通事業グループ 産業・流通インフラサービス事業部 第二インフラサービス本部 第一システム部 第二グループ 主任技師の竹田友和氏は「日立システムズでは従来多くの製造業向けにセキュリティ対策のシステム導入などを行ってきましたが、製造現場や製造業のIT部門ではそれぞれの運用で精いっぱいの状況で、新たにOTセキュリティに割くリソースが確保できない場合がほとんどでした。この負荷を軽減し、低コストでネットワークやセキュリティの課題が解決できないかと考えました」と狙いについて語っている。

そこで、フォーティネットとの協業でこれらのニーズを満たすサービスの開発を行ったという。「SNaaS」の根幹となっているのが、次世代ファイアウォール(NGFW)やSD-WANの機能を1台のアプライアンスに統合したフォーティネットの「FortiGate」である。

「FortiGate」はインターネットサービスデータベース(ISDB)と呼ばれるフォーティネット独自のデータベースに基づき、特性の異なる複数WAN回線のセキュアな使い分けを可能とするのが特長だ。例えば、工場から直接インターネットに出ていく、いわゆるローカルブレイクアウトでクラウドサービスと連携する際にもそのネットワークのセキュリティを担保しつつ、通信品質とコストを最適化できる。

竹田氏は製造業のニーズについて「工場でもネットワークはつながって当たり前の状況になってきているが、セキュリティは差別化につながる競争領域ではありません。多くの製造業が『ここにリソースを割くよりも差別化につなげられる固有の領域にリソースを振り向けたい』と考えています。こうした動きをサポートしセキュアで安定したネットワーク環境を低コストで提供していきたいと考えています」と語っている。

SNaaSを支えるフォーティネットのセキュリティ技術

日立システムズではさらにフォーティネットの豊富なセキュリティ製品群を生かしSNaaSのサービス内容のさらなるブラッシュアップを進めている。

日立システムズ 産業・流通事業グループ 産業・流通インフラサービス事業部 第二インフラサービス本部 第一システム部 第二グループ 主任技師の加藤優一氏は「フォーティネットの特長は1つの製品でWANからLANまで一元的に管理できる点が魅力です。さらにエンドポイント向けのセキュリティ機器などもあるため、多層防御の考え方で一貫したセキュリティ環境を実現できます」と述べる。

フォーティネットでは、FortiGateに加え、その配下で動作するセキュアイーサネットスイッチの「FortiSwitch」や、セキュア無線アクセスポイントの「FortiAP」といったLAN側のネットワーク&セキュリティをカバーするソリューションも用意している。また、PCやモバイルデバイスなどエンドポイント側のセキュリティとゼロトラストネットワークアクセスの「FortiClient」があり、工場内のネットワークへのセキュアなリモート接続を可能としている。

「こうしたフォーティネットの広範なソリューションをSNaaSに取り込みシームレスに連携させることで、生産ラインを取り囲む工場ネットワークの多層防御を実現するサービスを一気通貫で提供していきます」と加藤氏は強調する。

さらにその先で日立システムズは、SNaaSを通じて工場のスマート化やDXを見据えた取り組みもサポートしていく考えだ。フォーティネットでは、工場ネットワークのトポロジー可視化やIoTデバイスの可視化、IoT対応のふるまい検知、IoTデバイスのリモート制御、IoTデバイスの脆弱性対策などさまざまな技術を用意している。また、SD-WANの機能を使って、複数の工場間を専用仮想ネットワークで接続する機能もある。これらの機能も順次SNaaSに取り込んでサービスとして提供することも検討している。

「これらのソリューションは全てFortiGate、FortiSwitch、FortiAP、FortiClientの連携によって実現することができ、実際にフォーティネットとの協業のもと、カスタムサービスとしては、導入してきた実績があります。同様のセキュリティ対策を個別対応で導入する場合と比べて運用を含めた手間とコストを大幅に削減することができ、多くの製造業にとっても最適な現実解となります」と加藤氏は訴求する。

工場のスマート化に向けて期待される新技術

さらに、フォーティネットとしてもOTセキュリティ向けの新技術の開発を進めており、これらを日立システムズとの協業でも今後活用していく方針だ。

例えば、携帯電話網を利用したIoTデバイスからの情報収集・管理への対応もその1つだ。個別でセキュアなネットワークを構築するのが難しい環境でも携帯電話網であれば接続できる場合がある。無線WAN拡張アプライアンスの「FortiExtender」は、FortiGateなどの次世代ファイアウォール管理下においてセルラーLTEインフラストラクチャ(3G/4G)や5Gを利用し、OTやIoTの環境にセキュリティと高パフォーマンスを両立させたクローズドなモバイル接続を実現することができる。これは、FortiGateのSD-WAN機能との相性がとても良い。

「特にIoTで用いられるセンサーデータや生産設備の稼働データなどは軽量で転送量が小さいため、携帯網を介して各デバイスからデータを収集することは、ネットワークの運用効率やコストの観点からも有力な選択肢となります」と谷本氏は語る。

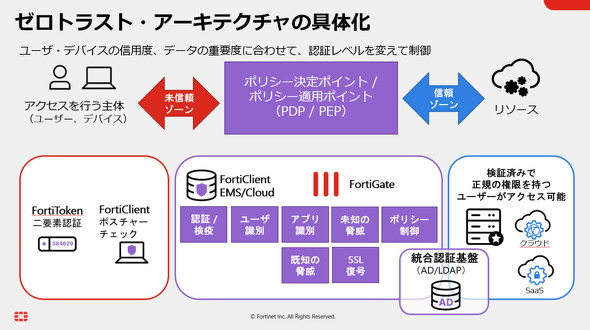

加えて、もう1つの新たな技術が、コンテキストベースのアクセス制御である。一定の条件でしゃくし定規に制限をかけるのではなく、場所や時間、状況や人に応じてセキュリティのレベルを変化させる仕組みだ。例えば工場内で会社支給のデバイスからアクセスする際には一度のユーザー認証のみでネットワークにログインできるが、リモートワーク環境で自前のデバイスを使っている場合は多要素認証を適用するというように動的に認証を変化させることができる。

「こうしたゼロトラストやリーントラストの考え方に基づいたセキュリティにより、特定の担当者に対して、利便性と安全性を両立させた工場ネットワークへのリモートアクセスを実現することができます」と谷本氏は語る。

これら新ソリューションについても、SNaaSからの提供が検討されており、運用を丸ごと任せられる日立システムズによるマネージドサービスのさらなる拡大や高度化と相まって、大きな期待が寄せられるところである。

スマート工場化により製造現場でセキュリティ対策が必要になることはもはや避けられない。その中で、独自で個別対策を進めるのが難しいと感じているのであれば、多くの製造業向けのシステム導入で実績のある日立システムズのノウハウと、グローバルでのOTセキュリティでの実績を持つフォーティネットを組み合わせた「SNaaS」をそのまま使うというのも選択肢の1つだといえるだろう。

OTセキュリティ対策と「SNaaS」を紹介するセミナーを開催

本稿で紹介しましたOT向けセキュリティ対策についての具体策を紹介するセミナーを2022年3月10日に開催します。フォーティネットの製品群を活用しました日立システムズの「SNaaS」についてもより深く紹介しますので、ご興味のある方はぜひ以下のWebサイトからご登録ください。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:フォーティネットジャパン合同会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2022年2月17日

フォーティネットジャパン エンタープライズビジネス本部 第二営業統括部 データセンター営業部 シニアアカウントマネージャの谷本充氏

フォーティネットジャパン エンタープライズビジネス本部 第二営業統括部 データセンター営業部 シニアアカウントマネージャの谷本充氏

日立システムズ 産業・流通事業グループ 産業・流通インフラサービス事業部 第二インフラサービス本部 第一システム部 第二グループ 主任技師の竹田友和氏

日立システムズ 産業・流通事業グループ 産業・流通インフラサービス事業部 第二インフラサービス本部 第一システム部 第二グループ 主任技師の竹田友和氏

日立システムズ 産業・流通事業グループ 産業・流通インフラサービス事業部 第二インフラサービス本部 第一システム部 第二グループ 主任技師の加藤優一氏

日立システムズ 産業・流通事業グループ 産業・流通インフラサービス事業部 第二インフラサービス本部 第一システム部 第二グループ 主任技師の加藤優一氏