サイバー攻撃の最前線、製造業の現場はどうすれば守り抜けるのか:製造業のセキュリティ対策

サイバー攻撃の標的として狙われ始めている製造業がとるべきセキュリティ対策として注目を集めているのが、NISTのサイバーセキュリティのガイドラインである「NIST SP800-171」と「NIST SP800-193」だ。日本HPの大津山隆氏と大塚商会の延下悟志氏に、これらのガイドラインにどのようにすれば対応できるのかを聞いた。

デジタル化が進む企業の業務遂行においてセキュリティ対策は必須だ。……と繰り返し言われていてもセキュリティを破られて多大な損失を被る企業は後を絶たない。もちろん、技術の進化に伴ってセキュリティ対策はより堅固になっているが、技術の進化は攻撃側の“貫徹力”も向上させていることを忘れてはならない。

近年、サイバー攻撃の標的として狙われ始めているのが製造業だ。日本HP エンタープライズ営業統括 営業企画部 プログラムマネージャー 大津山隆氏は「これまで製造業の工場は、インターネットにつなげないことが一般的でした。しかし、工場のスマート化に向けてIoT(モノのインターネット)やクラウドを活用するなど、インターネットにつなげる機会が大幅に増えています」と語る。

その一方で、工場は歩留まりや稼働率などを重視する観点から、機械や設備に利用するPCのOSを古いバージョンのままで運用していることも多い。いわゆる“枯れた環境”を好む傾向があることは事実だ。ただし、工場がインターネットにつながるようになれば、古いバージョンのOSがセキュリティの脆弱性となり、サイバー攻撃を許す入り口になってしまいかねない。

たとえ、PCのOSを最新バージョンにしていても、それらを扱う“人間”という脆弱性が存在する。大塚商会 マーケティング本部 統合戦略企画部 統合戦略企画2課 係長 延下悟志氏は「セキュリティインシデントの多くは、うっかりクリックさせる、いわゆるフィッシングメールに引っ掛かってしまうというきっかけで起きています」と指摘する。

また、コロナ禍以降はリモートワークの増加などによって、工場に勤める方でも在宅で業務を行う機会が増えている。それに合わせて、複雑なセキュリティをPCに施す場合もあるが「使い勝手を犠牲にしたセキュリティはユーザーにバイパスされてしまうことが少なくありません。そこで生まれた脆弱性がサイバー攻撃の起点になることもあります。セキュリティ対策をしても使い勝手が変わらないことは非常に重要なポイントです」(大津山氏)という。

国内企業も対応を進め始めているNIST SP800-171

セキュリティ対策が急務となっている製造業から、現在注目を集めているのが米国発のセキュリティガイドラインであるNIST SP 800シリーズだ。

米国商務省傘下の組織であるNIST(米国国立標準技術研究所)は2014年、重要インフラ向けのサイバーセキュリティフレームワークを発行した。これは、「識別」「防御」「検知」「対応」「復旧」という5つの機能を中核とする、セキュリティ管理手法の概念や管理方針、体制の整備などについて定められた骨組み(フレームワーク)だが、それを実現するための具体的なセキュリティ管理のガイドラインとして位置付けられるのがNIST SP 800シリーズなのだ。

NIST SP 800シリーズは多くの文書から成るが、その1つにNIST SP800-171がある。NIST SP800-171は、機密情報以外の重要情報(CUI)を扱う民間企業が講じるべきセキュリティ対策をまとめたガイドラインで、米国国防総省が製品を納入する企業への準拠を求めたことで知られている。そして日本の防衛装備庁も2023年から、約7000社ともいわれるサプライヤーに対してNIST SP800-171と同等の基準への準拠を求めるようになっており、近い将来には義務化される見通しだ。このことをきっかけに、国内企業のサプライチェーンを守るサイバーセキュリティのガイドラインとしてNIST SP800-171を活用しようという動きが出始めているのだ。

それでは、NIST SP800-171に準拠するためにはどうすればいいのだろうか。延下氏は「まずはアセスメントシートに従って、組織がどこまで対策ができているかを確認する作業から始まります」と説明する。アセスメントシートの原文は英語だが、日本ではIPA(情報処理推進機構)で和訳したものを活用できる。

ただし、アセスメントシートでの確認はNIST SP800-171で求めている対策がどこまで整っているかを○×式で確認できるだけで、「できる、できない」といった“2値”的な評価しかできない。一方、「ここまでできていたらレベル1、ここまでできていたらレベル2」といった「階調」評価には対応していない。自動運転技術などへの対応でいち早くセキュリティ対策を進めた自動車業界の場合、「自動車産業サイバーセキュリティガイドライン」で階調評価を実施しているが、他産業の場合はNIST SP800-171をベースに各産業別に階調評価のための基準を定める必要がある。「大塚商会では、NIST SP800-171への対応を支援するためコンサルティングやアセスメントのサービスを提供していますが、レベル分けによる階調評価を望む声は多くあります。実際に、防衛産業をはじめ各産業で今後取り組みが進むだろうと見ています」(延下氏)。

PCやワークステーションのセキュリティ基準となるNIST SP800-193

組織がNIST SP800-171への準拠を目指すとき、当然ながら組織が使うPCやワークステーションなどのエンドポイントデバイスにもその対応が求められる。

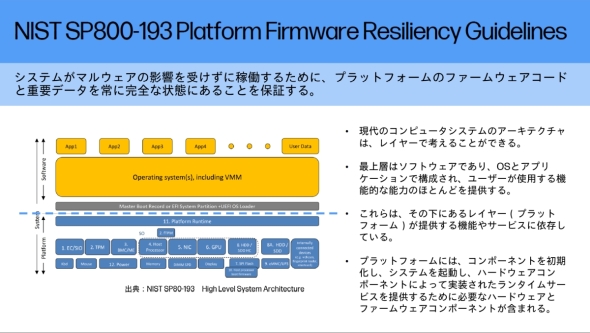

NIST SP800-171は組織全体を対象としたガイドラインだが、個別の情報機器については、エンドポイントデバイスを対象としたガイドラインNIST SP800-193が策定されている。NIST SP800-193では、デバイス単体でセキュリティ攻撃に対して「予防」「検知」「復旧」を可能にすることが求められている。具体的には、ファームウェアの防御や回復性の確保、高度なセキュリティ機能の管理などが挙げられる。

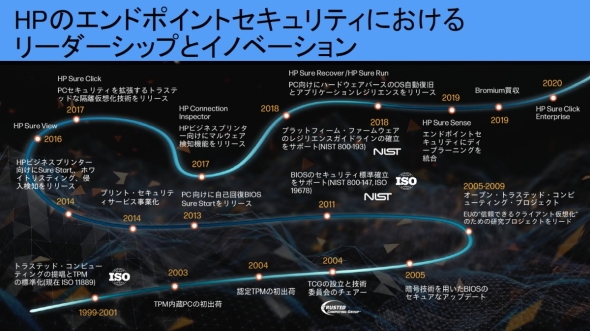

NIST SP800-193は2018年5月に策定されたが、大津山氏によれば「当初対応できていたのはHPの製品しかなかった」という。これは、HPが先行して実装していたファームウェアの防御および回復機能を基にガイドラインが策定されたことが背景にある。HPは、2011年4月発表のBIOSのセキュリティ標準であるNIST SP800-147の策定では、2005年にその基となったBIOSのセキュアなアップデート機能をリリースするなど、先進的なPCのレジリエンス技術を製品に実装するとともに、その標準化にも力を入れてきた。NIST SP800-193は、HPが培ってきたこれらのセキュリティへの取り組みがその背景になっているのである。

近年は、NIST SP800-193対応をうたうベンダーも増えてきた。大津山氏は「ベンダーのNIST SP800-193対応とともに重視すべきチェックポイントとして、自社製BIOSと社内PSIRT(Product Security Incident Response Team)の有無を挙げておきたいです。この2つがなければ、NIST SP800-193が対象としているファームウェアのコントロールをしっかりすることができません」と強調する。

まず、BIOSが自社製であれば、万が一何らかの脆弱性が発見されても、自社で迅速に対応することができる。BIOSを外部から調達している場合は、どうしても対応に遅れが出てしまう可能性が高い。また、社内に脆弱性を包括的に管理する組織であるPSIRTを持つ企業の多くは、自社で脆弱性を管理してCVE(共通脆弱性識別子)を発行できる機能を備えており、脆弱性を一意に特定しBIOSを厳密に管理できることにつながる。「もちろんHPは自社製BIOSとPSIRTを有しています。法人向けPCは、一部を除くほとんど全てのモデルがNIST SP800-193対応になっています」(大津山氏)。

日本HPの軽量モバイルPC「HP Elite Dragonfly G3」。CPUに第12世代Coreプロセッサーシリーズ を採用した13.5型ディスプレイ搭載の0.99kgノートPCで、MIL-STD-810H準拠の堅牢性だけでなく「HP Wolf Security」をはじめとする強力なセキュリティツールによってNIST SP800-193に準拠したセキュリティを実現する[クリックで拡大] 提供:日本HP

日本HPの軽量モバイルPC「HP Elite Dragonfly G3」。CPUに第12世代Coreプロセッサーシリーズ を採用した13.5型ディスプレイ搭載の0.99kgノートPCで、MIL-STD-810H準拠の堅牢性だけでなく「HP Wolf Security」をはじめとする強力なセキュリティツールによってNIST SP800-193に準拠したセキュリティを実現する[クリックで拡大] 提供:日本HPWindows 10とWindows 11のどちらにすべきなのか

NIST SP800-171やNIST SP800-193への準拠においてWindows OSのバージョンはどのような関係があるのだろうか。最近の新製品は、Windows 11導入モデルが多くを占めている一方で、企業向けにはWindows 10にダウングレードしたモデルも依然として出荷されている。企業ユースでは社内開発アプリケーションの動作確認が済んでいないが故に、Windows 10導入モデルの使用しか認めていないケースも少なくない。

実のところ現時点では、Windows 10であってもNIST SP800-171やNIST SP800-193への準拠に問題があるわけではない。ただし、Windows 10のサポート期限は2025年10月であり、3年後にはアップデートされなくなってしまう。延下氏は「エンドポイントのセキュリティを考えた場合、今後登場するセキュリティ機能が利用できないPCを導入してもいいのでしょうか」と懸念を示す。「現時点でWindows 10を使用するとしても、Windows 11に対応できるハードウェアを前提とすべきでしょう」(同氏)。

大津山氏も「ソフトウェアには必ず脆弱性があるので、バージョンはどんどん上げていかなければいけません。だからこそ、最新のOSが一番いいのです。最新のOSであるWindows 11に対応できることを基本的なスタンスとすべきです」と警告する。

製造業の現場では、よく言えば“古いものを大事にする”という考えも根強い。しかし延下氏、大津山氏は、製造業の現場にこそ、これからはNIST SP800-171とNIST SP800-193への対応とそれに伴うWindows 11 PCの導入を進めてほしいと声をそろえる。

「製造業のユーザーは、設計開発データをはじめ機密情報を持っているケースが多くあります。今はそれらをクラウドで共有することで利便性が上がっていますが、セキュリティリスクもその分高まっているので、セキュリティ対策は必須です」(延下氏)

「製造業の場合、PCにしてもワークステーションにしても、調達時にハードウェア要件に比べてセキュリティ要件はあまり考慮されていません。しかし、これからはサイバー攻撃の最前線になってくる以上、調達時のセキュリティ要件にNIST SP800-193を入れることは必須となるのではないでしょうか。多くの製品が対応しているHPのラインアップは大きな選択肢になると思います」(大津山氏)

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社大塚商会

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2023年1月19日

日本HP エンタープライズ営業統括 営業企画部 プログラムマネージャー 大津山隆氏

日本HP エンタープライズ営業統括 営業企画部 プログラムマネージャー 大津山隆氏 大塚商会 マーケティング本部 統合戦略企画部 統合戦略企画2課 係長 延下悟志氏

大塚商会 マーケティング本部 統合戦略企画部 統合戦略企画2課 係長 延下悟志氏